PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

Découvrez la cybersécurité comme jamais auparavant avec SIEM.

Télécharger maintenant357

2103

274

3210

Que peut faire une solution SIEM pour vous ?

Log360 est une solution SIEM unifiée avec des capacités DLP et CASB intégrées qui détecte, priorise, enquête et répond aux menaces de sécurité. Elle combine des techniques de renseignement sur les menaces, de détection des anomalies basées sur l'apprentissage automatique et de détection des attaques basées sur des règles pour détecter les attaques sophistiquées, et offre une console de gestion des incidents pour remédier efficacement aux menaces détectées. Log360 offre une visibilité holistique de la sécurité sur les réseaux sur site, cloud et hybrides grâce à ses capacités intuitives et avancées d'analyse et de surveillance de la sécurité.

Que pouvez-vous faire avec Log360 ?

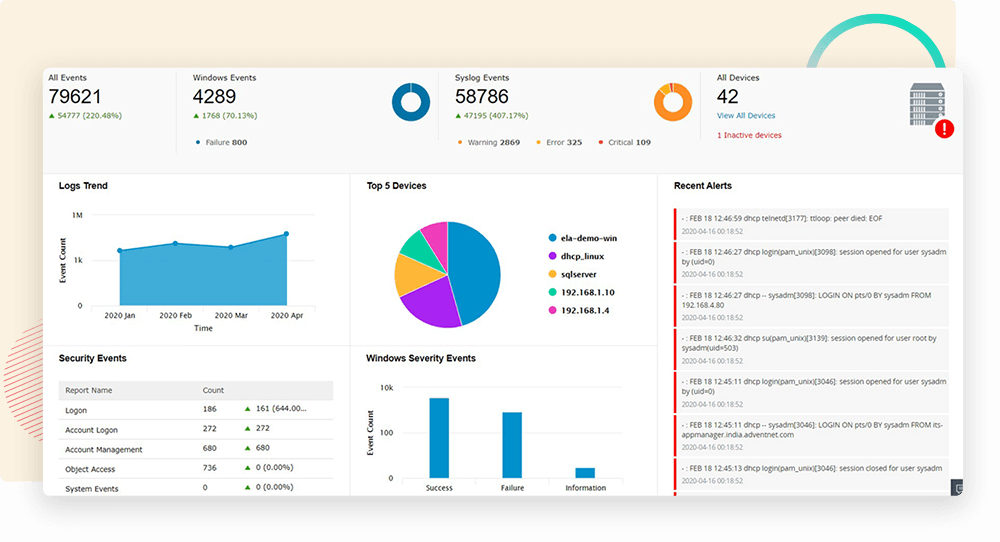

Gestion des logs :Ne négliger aucun log

- Collecter des logs à partir de diverses sources, notamment les appareils des utilisateurs finaux, les serveurs, les appareils de réseau, les pare-feu et les systèmes antivirus et de prévention des intrusions.

- Analysez facilement les logs sur des tableaux de bord affichant des informations sous forme de graphiques et de rapports intuitifs, qui aident à découvrir les attaques, à repérer les comportements suspects des utilisateurs et à stopper les menaces potentielles.

- Évaluer l'impact des incidents de sécurité en effectuant une analyse post-attaque, et identifier le schéma d'attaque pour stopper les attaques en cours grâce à l'analyse forensique des journaux.

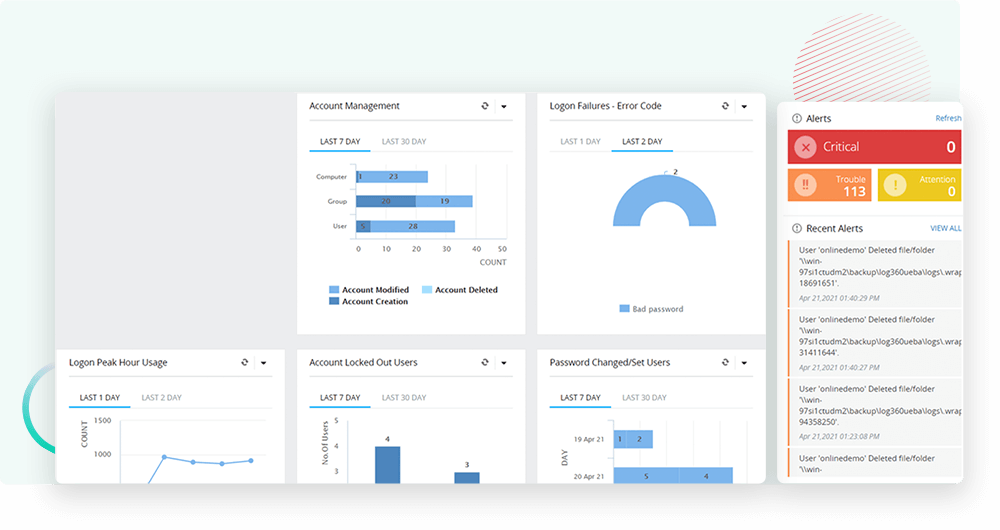

Audit des modifications de

l'Active Directory :La clé de la sécurité AD

Surveillez et auditez les changements critiques dans Active Directory en temps réel. Utilisez des informations détaillées sur les objets AD, suivez les comportements suspects des utilisateurs, surveillez les changements critiques dans les groupes et les OU, et bien plus encore, pour atténuer de manière proactive les menaces de sécurité.

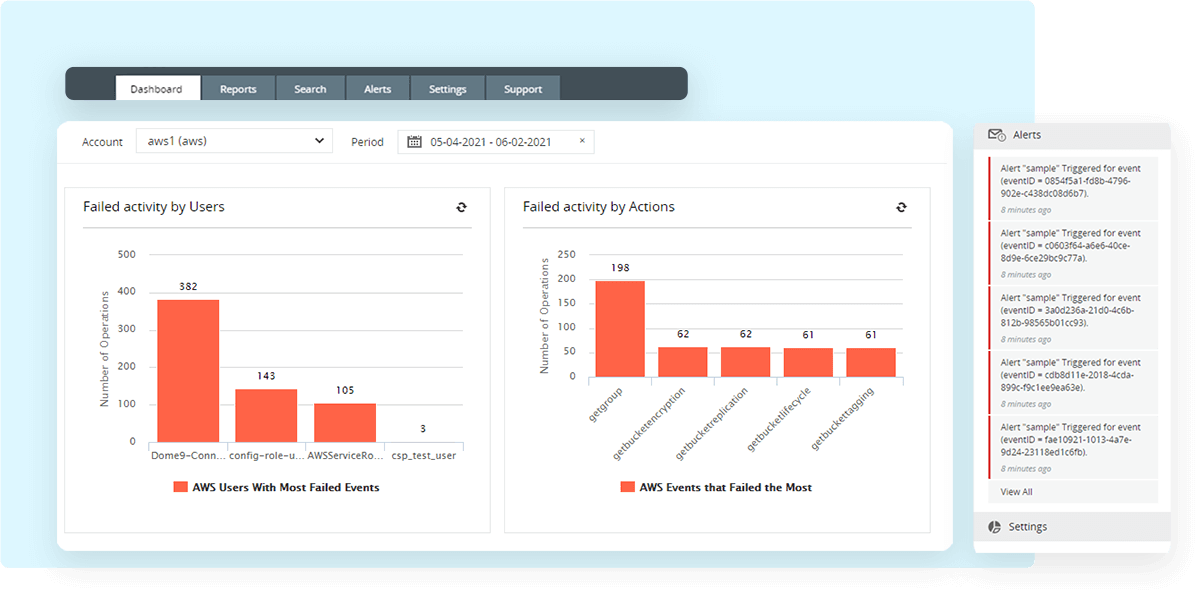

Sécurité dans le Cloud :La sécurité à son plus haut niveau

Bénéficiez d'une visibilité sur vos infrastructures cloud AWS, Azure, Salesforce et Google Cloud Platform. Garantissez la sécurité des données dans le cloud en surveillant en temps réel les modifications apportées à vos utilisateurs, groupes de sécurité réseau, Cloud privés virtuels (VPC), les changements d'autorisation, etc. dans votre environnement cloud.

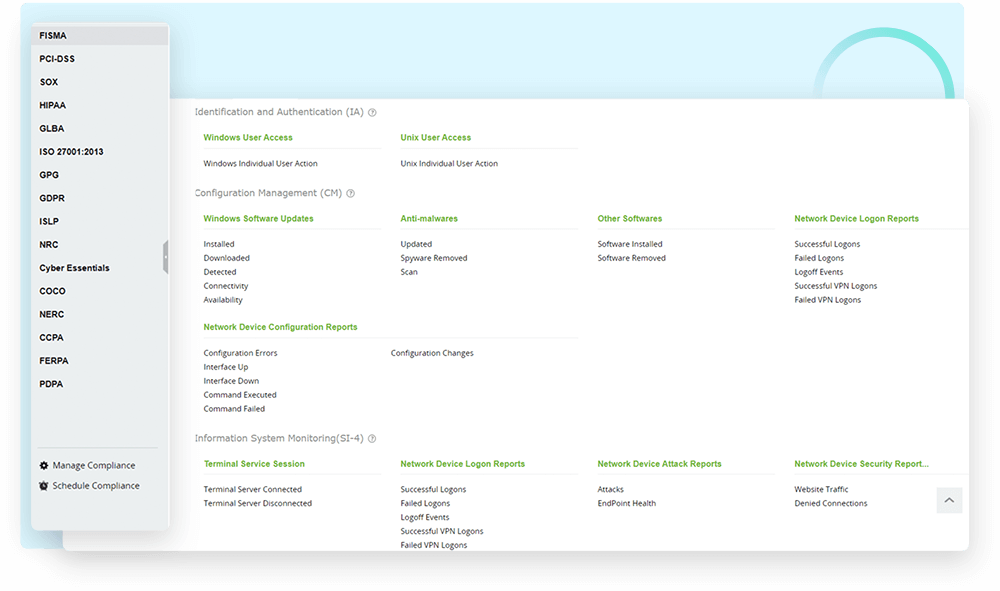

Gestion de la conformité :Les exigences de conformité facilitées

Se conformer à divers mandats réglementaires tels que HIPAA pour les soins de santé, PCI DSS et GLBA pour la finance, FISMA pour les agences fédérales américaines, ISO 27001, SOX, et bien d'autres en utilisant des modèles de rapports prêts pour l'audit et des alertes de violation de la conformité.

Améliorez votre niveau de sécurité avec le moteur TDIR de Log360, Vigil IQ :Identifier, enquêter et neutraliser les menaces potentielles

Tirez parti du moteur TDIR de Log360, Vigil IQ, pour une détection puissante des menaces à l'aide de la corrélation en temps réel, de l'UEBA basée sur le ML et de la mise en œuvre du cadre de modélisation des menaces ATT&CK de MITRE, de l'analyse intuitive et des capacités SOAR.

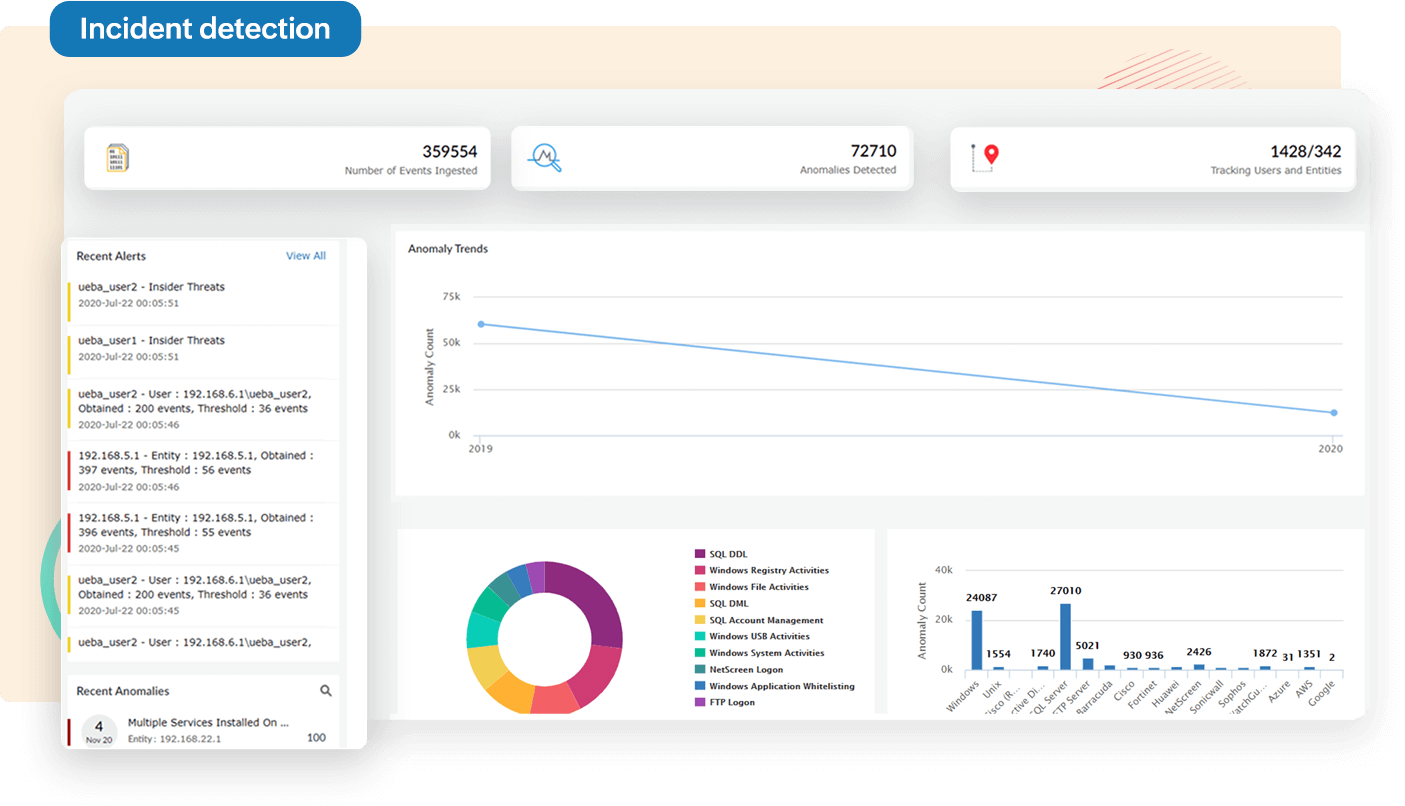

Détection des incidents

Détecter les incidents de sécurité ou les violations de données qui posent un problème à votre organisation :

-

Moteur de corrélation d'événements en temps réel

Exploiter les informations critiques issues de différents événements de sécurité pour identifier les menaces de sécurité. -

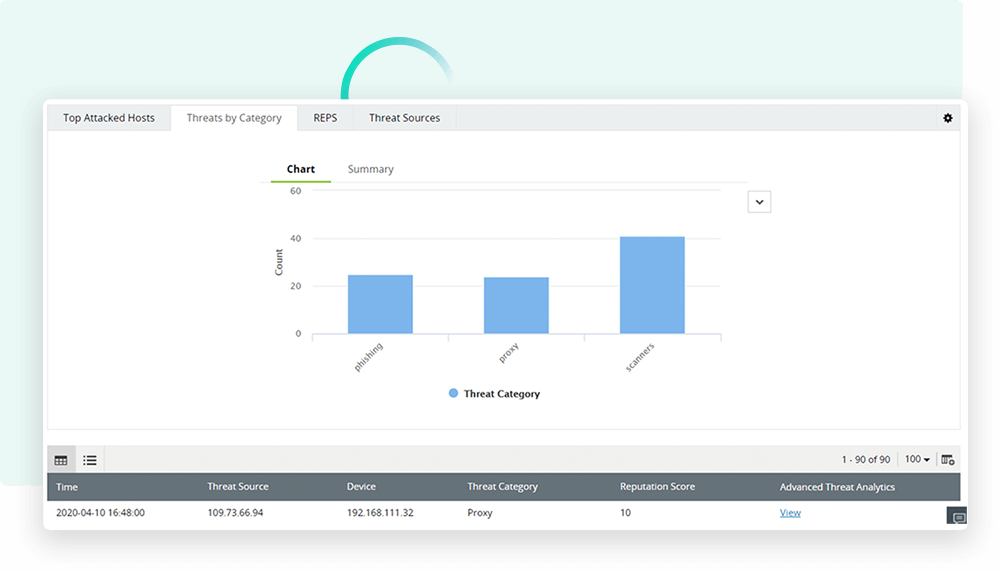

Renseignements sur les menaces

Soyez alerté des adresses IP et des URL sur liste noire reconnues dans les flux basés sur STIX/TAXII, et atténuez les attaques potentielles. -

Analyse du comportement des utilisateurs et des entités (UEBA)

Exploitez les changements de comportement des utilisateurs et des entités pour repérer les activités anormales dans votre réseau. -

Analyse des menaces

Utilisez la technologie d'analyse des menaces avancées (ATA) pour analyser les données des logs et détecter les activités suspectes dans votre réseau.

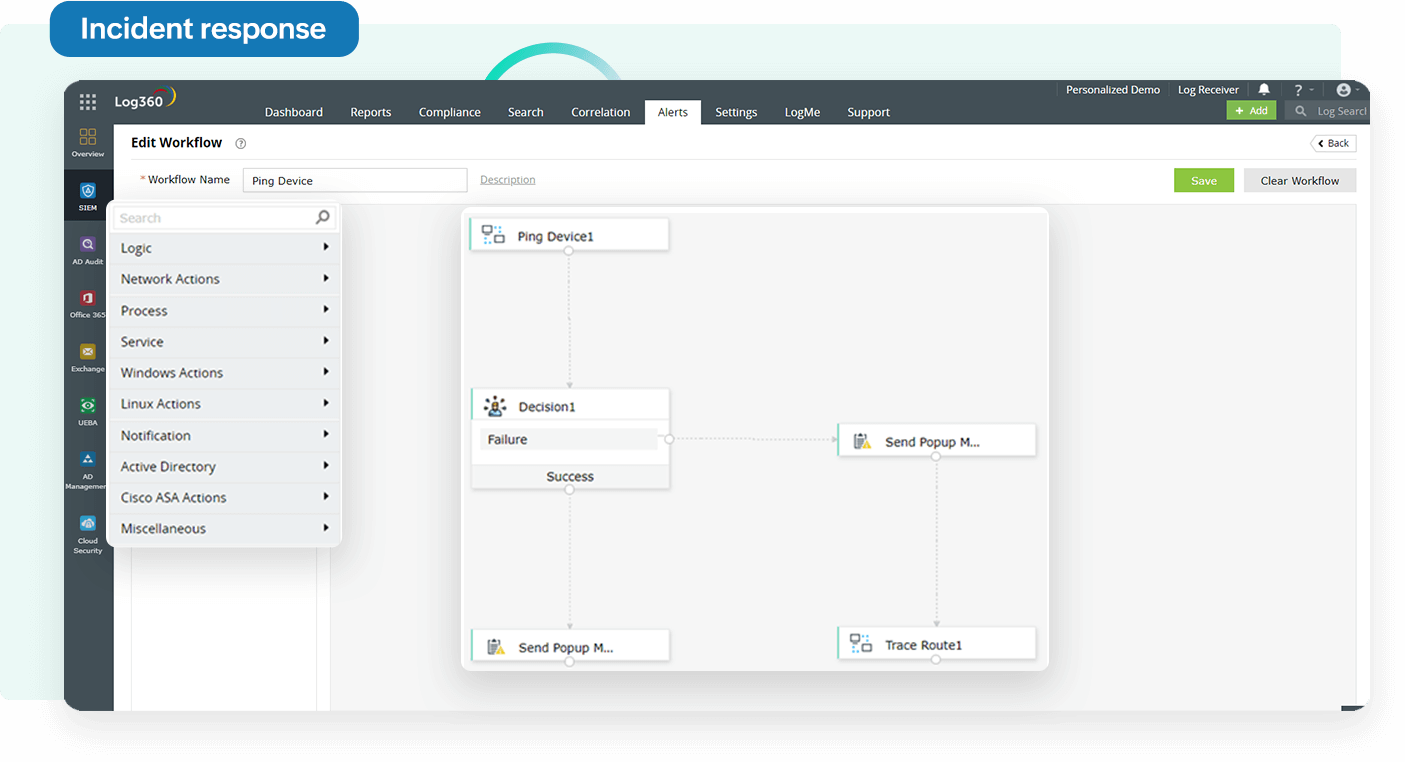

Réponse aux incidents

Réagir rapidement et efficacement aux menaces de sécurité.

-

Déroulement d'un incident

Utiliser un système de réponse automatisé qui définit un ensemble d'actions lorsqu'il est déclenché par un incident particulier.

Chasse aux menaces :Sécurité en profondeur

Recherchez de manière proactive les menaces de sécurité avancées et les cybercriminels qui se cachent dans votre réseau en utilisant un système de réponse aux événements en temps réel qui vous alerte sur les événements critiques et offre des options de recherche dans les logs pour détecter et arrêter les activités malveillantes.

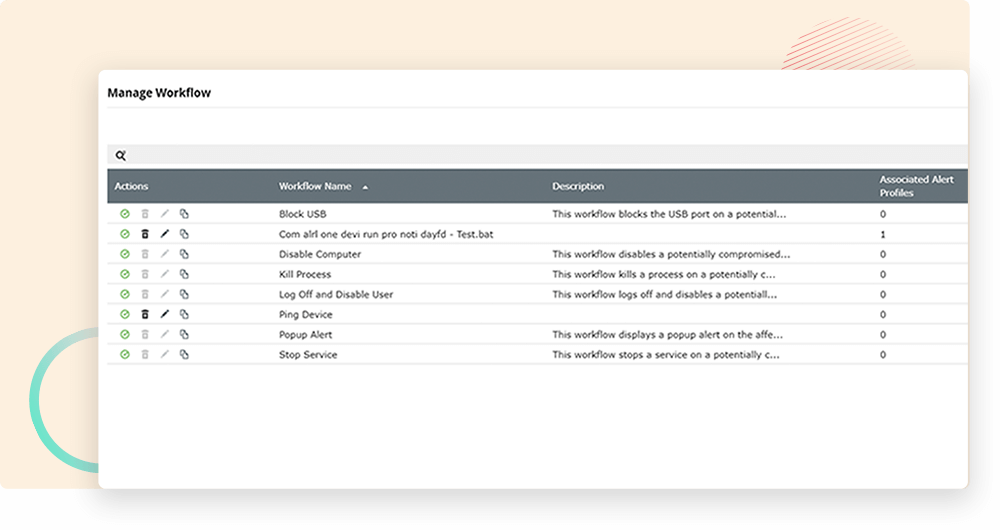

Réponse, automatisation et orchestration de sécurité (SOAR) :La gestion du temps à son apogée

Compilez toutes les données de sécurité provenant de différentes plateformes telles qu'Exchange Server, Microsoft 365, IaaS, PaaS, SaaS, les dispositifs réseau sur site, les serveurs, les applications, et plus encore, dans une seule console. Accélérez la résolution des menaces en automatisant votre réponse aux incidents détectés à l'aide d'options de workflow.

Cinq raisons

Log360 est la meilleure solution

SIEM pour votre SOC

Détection instantanée des menaces

Découvrez les menaces de sécurité avec précision grâce aux différentes techniques de Log360, telles que la corrélation des logs d'événements, l'analyse des flux de menaces pour identifier les IP et URL malveillantes, et l'apprentissage automatique combiné à l'analyse du comportement des utilisateurs pour identifier les menaces d'initiés.

Atténuation des attaques

Réduisez efficacement les menaces de sécurité en automatisant votre réponse aux incidents et en créant des flux de travail synchronisés avec les alertes. Accélérez l'atténuation des menaces en intégrant le processus aux solutions ITSM afin de garantir la responsabilité de la résolution des incidents.

Surveillance de la sécurité en temps réel

Surveillez en temps réel tous les événements de sécurité compilés à partir de vos machines Windows et Linux/Unix, de vos serveurs web IIS et Apache, de vos bases de données SQL et Oracle et de vos dispositifs de sécurité périmétrique tels que les routeurs, les commutateurs, les pare-feu, les systèmes de détection d'intrusion et les systèmes de prévention d'intrusion, grâce à des tableaux de bord interactifs, à des rapports et à des graphiques prêts à l'emploi.

Gestion de la conformité intégrée

Surveillez et analysez vos données de logs pour détecter les failles de sécurité, et répondez aux exigences de conformité réglementaire avec des rapports de conformité pour PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001, et bien plus encore.

Recherche proactive de menaces

Trouvez les acteurs malveillants et les attaques potentielles cachées qui ont échappé à vos défenses de sécurité initiales en tirant parti des tactiques, techniques et procédures (TTP) des attaquants et de l'analyse avancée des menaces.

Intéressé(e) ?

Ce que disent nos clients

-

Log360 a fait de mon travail un jeu d'enfant. Les rapports et les alertes en temps réel me permettent de ne pas passer beaucoup de temps à m'inquiéter des menaces.

Victor, administrateur IT du SHM,

Londres. -

Log360 nous aide à intégrer les composants et à stocker les logs en un seul endroit. Nous avions besoin d'une solution pour rester conforme et aussi pour connaître les menaces qui pèsent sur notre environnement et Log360 semble être la bonne solution. Depuis l'évaluation de l'achat, nous trouvons toujours de nouvelles fonctionnalités qui nous plaisent davantage.

Kumar B, Senior Security,

Consultant, IT industry -

Log360 est une solution complète pour tous les besoins en matière d'audit d'événements ! Les sous-composants tels que EventLog Analyzer et ADAuditPlus sont très utiles lors des révisions et des audits.

Arvind Kumar, Responsable de la sécurité informatique,

HCL Technologies, Noida -

Log360 fournit des données de base sur les tentatives de connexion et d'échec de connexion dans une plateforme centralisée. La solution est utile à des fins d'audit et pour des raisons de conformité. Fonctionne sur plusieurs systèmes et plateformes.

Bruce K,

Directeur des opérations informatiques et de l'acquisition globale de sites web

Log360 a la confiance de

Derniers blogs

- AD360 remporte la médaille d'argent au 2023 ‘ASTORS’ Homeland Security Awards Program

- Le Patch Tuesday d'avril 2024 propose des correctifs pour 149 vulnérabilités, mais pas de zero day.

- La supervision de l'expérience numérique dans Application Manager

- Mars 2024 Le Patch Tuesday propose des correctifs pour 60 vulnérabilités, mais pas de zero day

Dernières mises à jour

- Endpoint Central MSP - 11.2.2325.23 to 11.3.2400.15 - Jan,fev,mars

- Endpoint Central 11.2.2325.23 to 11.3.2400.15 - jan,fev,mars

- Password Manager Pro : Nouvelle version 12420

- EventLog Analyzer : nouvelle version 12430

- PAM360 : Nouvelle version 6540

- ADSelfService Plus : Nouvelle version 6404

- M365 Security Plus : Notes de mise à jour pour la version 4608

- M365 Manager Plus : Nouvelle version 4608