Évaluation des vulnérabilités

Vous êtes un administrateur informatique vigilant, les mains collées à votre clavier, les yeux rivés sur l'écran ? Sondez-vous constamment l'internet à la recherche de nouvelles menaces et classez-vous les vulnérabilités découvertes dans une vaine tentative d'empêcher votre entreprise d'être victime d'une cyberattaque ? Eh bien, il se peut que vous en vouliez plus que vous ne pouvez en gérer.

De nouvelles vulnérabilités sont identifiées toutes les 90 minutes. Mais ne paniquez pas, ManageEngine a la solution. Vulnerability Manager Plus vous apporte une évaluation intelligente et complète des vulnérabilités qui vous fait gagner du temps et de l'énergie en vous aidant à définir vos priorités.

Qu'est-ce qu'une évaluation des vulnérabilités (ou analyse de la vulnérabilité, pour être plus précis) ?

Une évaluation de la vulnérabilité est un processus qui consiste à identifier, évaluer et classer les vulnérabilités de sécurité en fonction du risque qu'elles présentent pour votre entreprise, afin que vous puissiez vous limiter aux plus menaçantes pour réduire les risques en temps utile. La réalisation d'une évaluation des vulnérabilités est une approche proactive de la sécurité des points d'accès, qui permet à votre entreprise de savoir quelles vulnérabilités sont les plus susceptibles d'être exploitées, afin que vous puissiez rapidement corriger les failles les plus graves avant qu'elles ne conduisent à une brèche.

Pourquoi avez-vous besoin d'un outil d'évaluation des vulnérabilités ?

Selon la récente étude 'Forrester Global Security Survey', "49 % des entreprises ont subi une ou plusieurs violations au cours de l'année écoulée, et les vulnérabilités des logiciels ont été le principal facteur de ces violations." En outre, les vulnérabilités sont montées en flèche ces dernières années. En 2018, 22 022 failles de sécurité ont été découvertes, ce qui souligne l'importance des efforts d'évaluation de la vulnérabilité dans les entreprises.

Malheureusement, aucune équipe de sécurité ne dispose des ressources ou du temps nécessaires pour traiter manuellement chaque vulnérabilité. Même si c'était le cas, vous devez d'abord vous attaquer aux plus graves, car toutes les vulnérabilités ne constituent pas une menace égale pour une entreprise. Maintenant imaginez que vous disposiez d'un outil d'évaluation des vulnérabilités qui vous fournirait les informations de base dont vous avez besoin ; cela vous aiderait à voir ce qui est susceptible d'être exploité et ce qui ne l'est pas, afin de pouvoir remédier aux failles urgentes en premier lieu.

Comment évaluer les vulnérabilités en matière de sécurité - liste de contrôle pour l'évaluation des vulnérabilités :

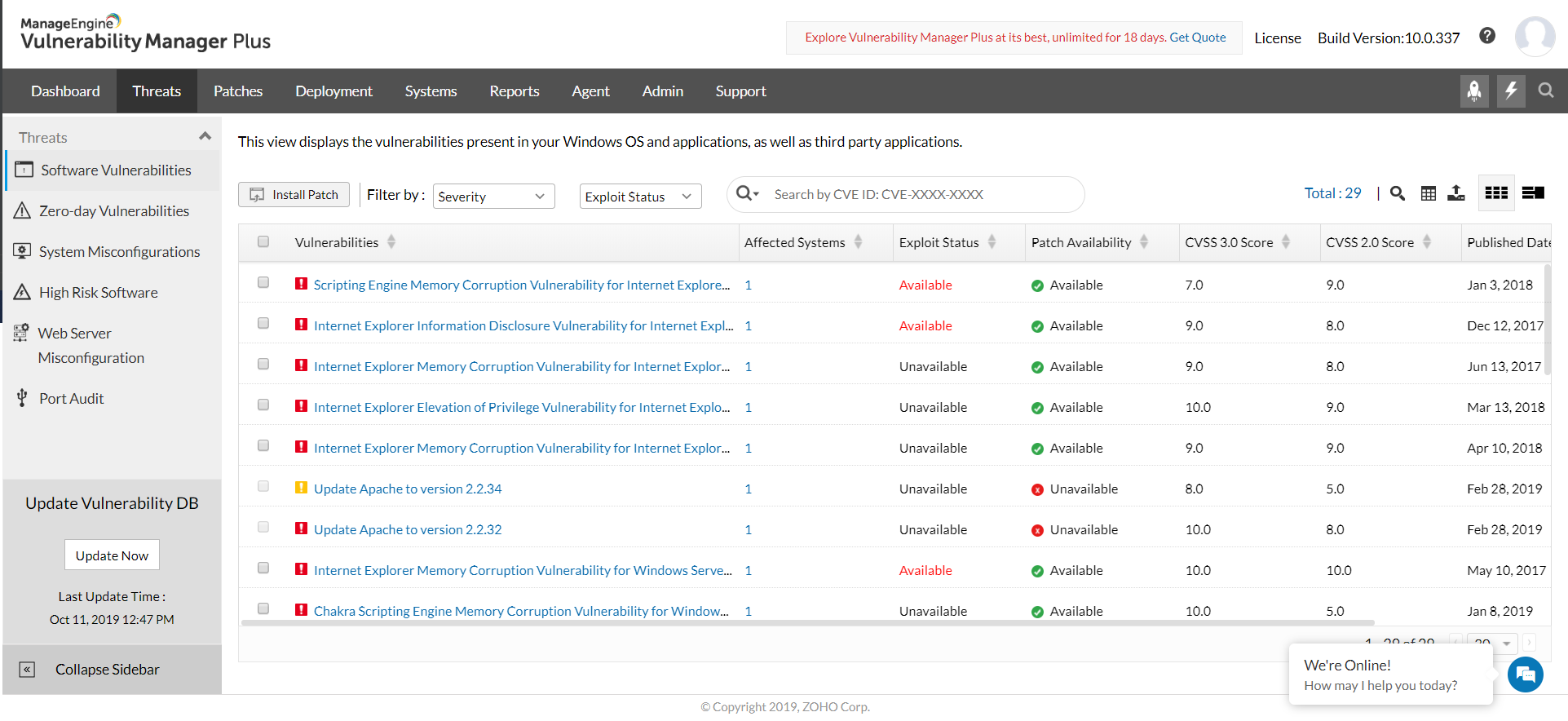

La plupart des outils d'évaluation des vulnérabilités fournissent des mesures communes telles que les indices de gravité et le Common Vulnerability Scoring System (CVSS) des notations pour évaluer les vulnérabilités de sécurité. Toutefois, pour comprendre réellement les risques que présente une vulnérabilité, il faut aller au-delà de ces mesures de base.

Vous devez prendre en considération la liste de contrôle suivante lorsque vous effectuez une évaluation de la vulnérabilité de la sécurité :

- Un exploit a-t-il été révélé publiquement pour la vulnérabilité ?

- Depuis combien de temps  ; la vulnérabilité  ; se cache-t-elle dans vos serveurs?

- Quelle est la difficulté d'exploitation de la vulnérabilité ?

- Le vendeur a-t-il publié un correctif pour la vulnérabilité ?

- Avez-vous utilisé des outils d'évaluation de la vulnérabilité pour tirer des informations utiles des données d'analyse recueillies ?

- Votre logiciel d'évaluation des vulnérabilités offre-t-il des mesures d'atténuation au cas où un correctif ne serait pas disponible ?

Si vous confiez la sécurité de votre entreprise à un logiciel d'évaluation des vulnérabilités, faites-en une règle pour voir si votre solution actuelle vous aide à répondre à la liste de contrôle d'évaluation des vulnérabilités ci-dessus, sinon vous risquez de rejoindre le club très peuplé des victimes de la cybercriminalité.

Prévenez les dangers imminents grâce aux capacités d'évaluation des vulnérabilités de Vulnerability Manager Plus.

"Tout corriger!" est devenu une notion démodée. Au lieu de cela, Vulnerability Manager Plus prêche le nouvel évangile : "Identifiez, priorisez et corrigez !" Les attaquants ont une meilleure idée de ce qui fonctionne et de ce qui ne fonctionne pas. Il est grand temps que vous appreniez aussi. Prenez Vulnerability Manager Plus dès maintenant pour effectuer la même évaluation de la vulnérabilité que les pirates informatiques, et devancez leurs efforts malveillants.

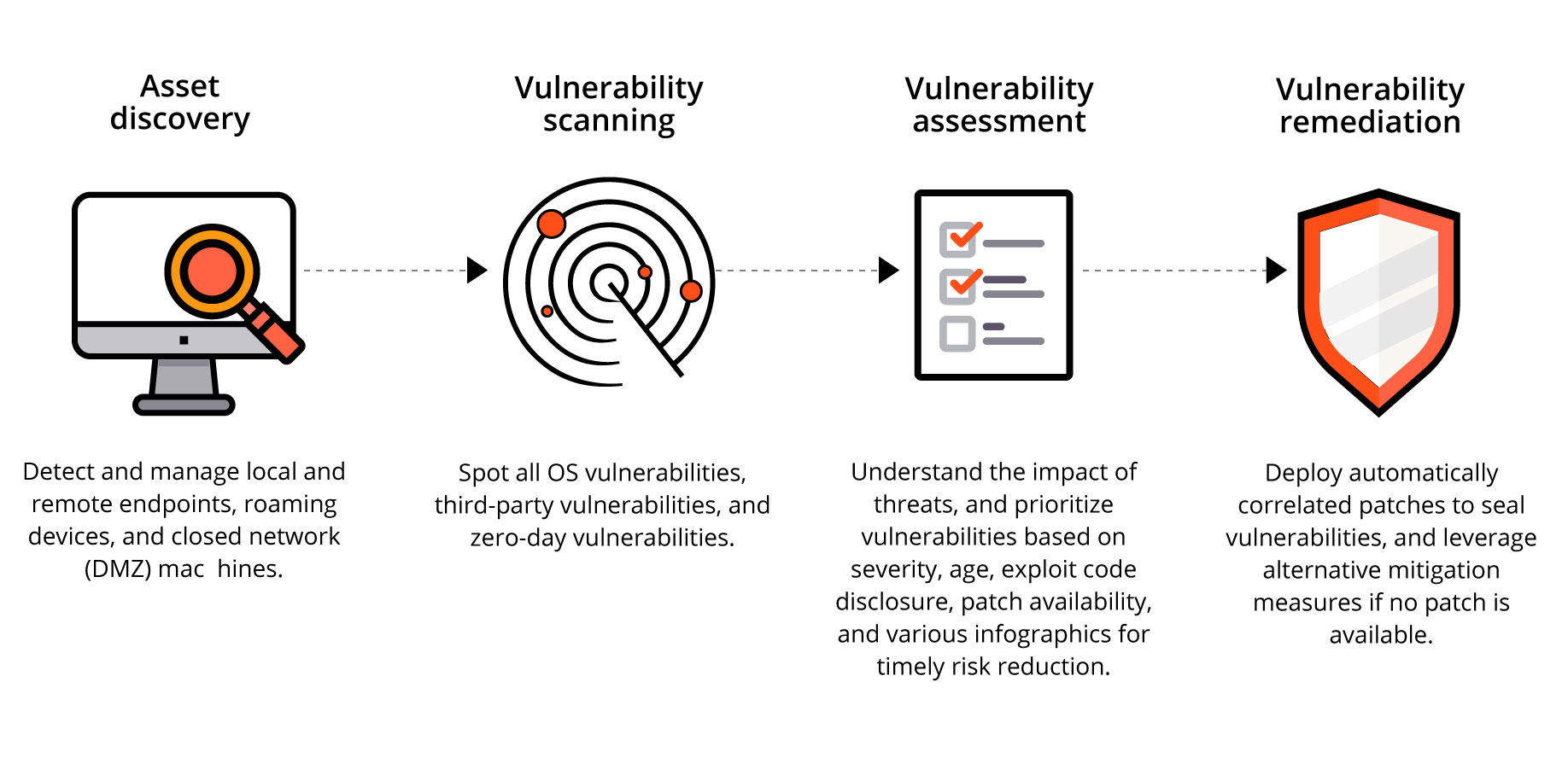

Étapes de l'évaluation des vulnérabilités.

Éliminez les angles morts et gardez une trace de vos assets.

L'élimination des angles morts est la clé d'une évaluation efficace des vulnérabilités. Dès qu'il est en place dans votre réseau, Vulnerability Manager Plus découvre automatiquement vos actifs Active Directory et en Workgroup. Les entreprises qui montent en puissance ont souvent besoin de ne pas s'inquiéter, car de nouveaux postes seront découverts une fois qu'ils ont été ajoutés au réseau. Grâce à la technologie des agents finaux, vous pouvez garder un œil sur vos systèmes, serveurs, ordinateurs portables, machines virtuelles et postes de travail, quel que soit leur emplacement.

Repérez les vulnérabilités dès leur apparition grâce à la surveillance continue des vulnérabilités.

Il y a un risque que vous ne preniez pas de mesures en temps voulu lorsque vous effectuez des analyses de vulnérabilité manuelles ou programmées. Chaque fois qu'un nouveau périphérique ou logiciel entre dans votre réseau, votre entreprise est exposée à de nouvelles vulnérabilités. Imaginez que la chance conspire pour permettre aux attaquants de profiter de votre faiblesse pendant cette période ! Pour les priver de ce bénéfice, vous devez effectuer une surveillance continue des vulnérabilités afin d'identifier et de résoudre les nouvelles vulnérabilités au fur et à mesure qu'elles apparaissent. Comme Vulnerability Manager Plus utilise une analyse basée sur des agents, il examine vos postes toutes les 90 minutes à la recherche de nouvelles vulnérabilités sans perturber le fonctionnement de votre réseau.

Tirez parti des informations exploitables grâce au tableau de bord de l'évaluation des vulnérabilités.

Voir ce qui compte la plupart du temps d'un seul coup d'œil. Ces infographies intuitives sont conçues pour attirer votre attention sur les zones les plus alarmantes de votre réseau afin que vous puissiez facilement distinguer les vulnérabilités à haut risque et y répondre en premier, prévenir les attaquants de exploiter le fruit à portée de main.

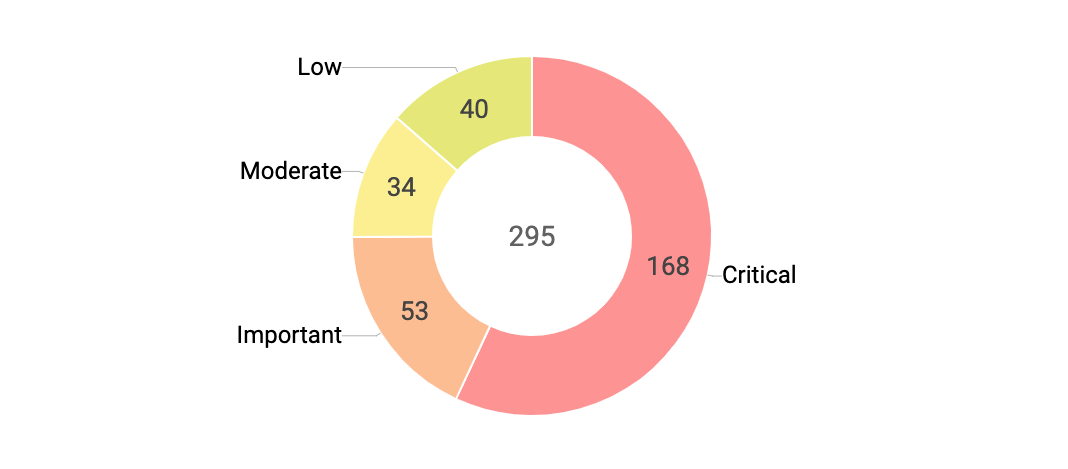

Résumé de la gravité des vulnérabilités : faites confiance au classement des gravités.

N'ignorez pas l'importance des classements de gravité ; ils constituent la norme universelle d'évaluation des risques de vulnérabilité. Le résumé de la gravité des vulnérabilités vous aide à suivre le nombre de vulnérabilités que vous devez résoudre pour chaque niveau de gravité, en fournissant une meilleure visibilité sur le nombre de vulnérabilités critiques, comme l'exécution de code à distance (RCE) facilement exploitable, l'élévation de privilège et les vulnérabilités transmissibles (worms), qui ne sont pas traitées dans votre réseau.

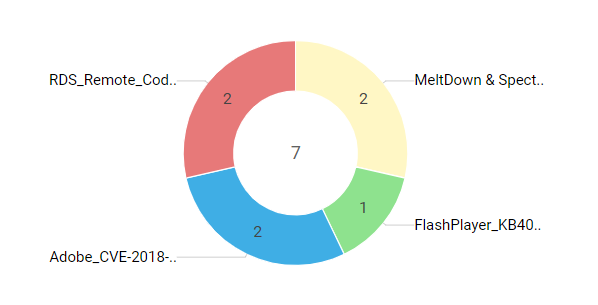

Les vulnérabilités "0-Days" : Sachez à quoi vous avez affaire.

L'un des aspects les plus cruciaux d'une évaluation de la sécurité et de la vulnérabilité est l'efficacité avec laquelle votre outil d'évaluation des vulnérabilités vous tient informé des vulnérabilités "0-Days". Les vulnérabilités "0-Days" sont les cibles les plus faciles pour les pirates puisqu'elles sont rendues connues du public ou exploitées dans la nature avant que le vendeur ne soit en mesure de publier un correctif pour corriger la faille c'est donc critique pour s'assurer qu'elles ne sont pas enterrées parmi les broutilles. Vulnerability Manager Plus, avec un dashboard des "0-Days", vous donne une vue isolée des vulnérabilités "0-Days" dans votre réseau afin que vous puissiez les identifier rapidement et soit les corriger, soit utiliser une autre mesure d'atténuation disponible en attendant qu'un correctif soit apporté par le fournisseur. Découvrez comment vous pouvez atténuer les vulnérabilités du jour zéro avec Vulnerability Manager Plus.

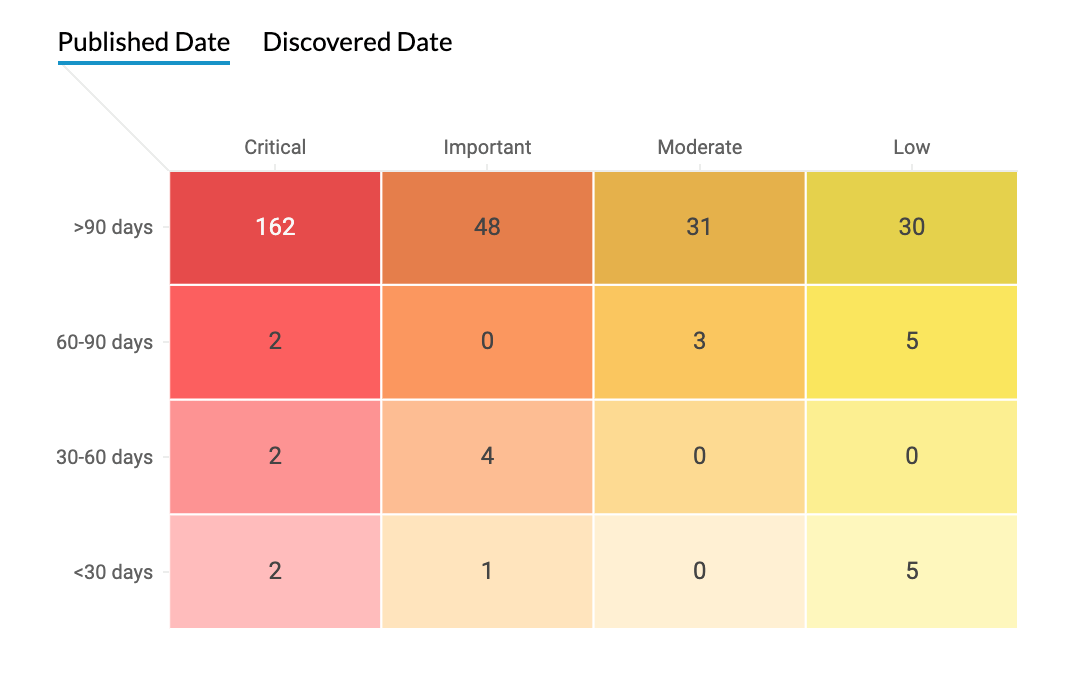

Matrice de l'âge de vulnérabilité : il vaut mieux prévenir que guérir

Lorsqu'il s'agit de vulnérabilités, le temps est le maître mot. Le délai entre l'annonce de la vulnérabilité et la divulgation du code d'exploitation a considérablement diminué ces dernières années. Plus vous attendez, plus vous laissez votre réseau grand ouvert aux attaques.

Les vulnérabilités critiques peuvent souvent être exploitées automatiquement sans aucune interaction de l'utilisateur, de sorte que ces failles doivent être résolues immédiatement. Les vulnérabilités classées comme importantes sont plus difficiles à exploiter, mais doivent néanmoins être corrigées dans un délai de 30 jours. Toute vulnérabilité considérée comme moins que critique ou importante doit être corrigée dans un délai de 90 jours.

La matrice d'âge des vulnérabilités offre une vue consolidée de l'âge et de la gravité des vulnérabilités, ce qui vous permet de concentrer votre attention sur les vulnérabilités qui doivent être corrigées avant la date limite. Vous pouvez choisir de visualiser l'âge de la vulnérabilité à partir du jour de sa publication ou du jour de sa découverte dans votre réseau. Vous pouvez également utiliser le filtre pour afficher uniquement les vulnérabilités qui ont des exploits publics.

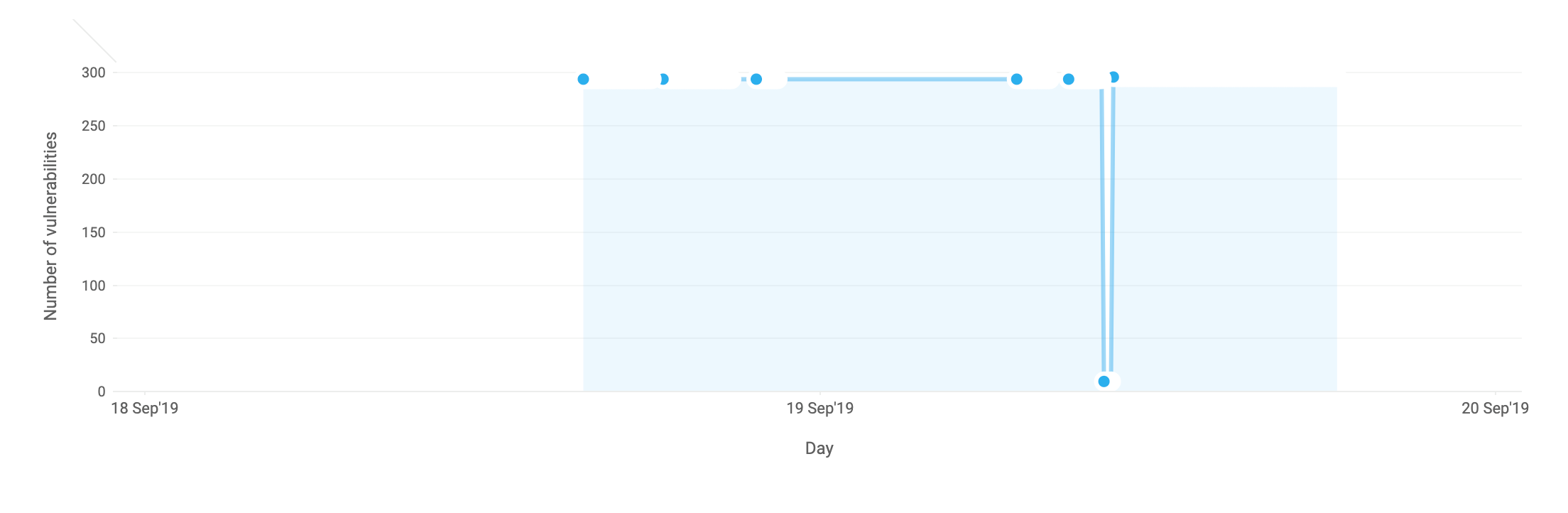

Les vulnérabilités au fil du temps : moins il y en a, mieux c'est.

Pensez aux vulnérabilités comme aux trous dans un navire. Individuellement, ces trous ne posent peut-être pas un gros problème, mais leurs effets combinés peuvent finir par faire couler toute votre entreprise. Un rapide coup d'œil sur l'évolution de la vulnérabilité peut vous donner une idée de la mesure dans laquelle vos gestion de la vulnérabilité efforts portent leurs fruits. Suivez les progrès de votre évaluation des vulnérabilités et restez au courant des vulnérabilités. Dans quelle mesure vous sentiriez-vous en sécurité si vous pouviez simplement ramener le nombre de vulnérabilités à un niveau proche de zéro, voire à zéro ?

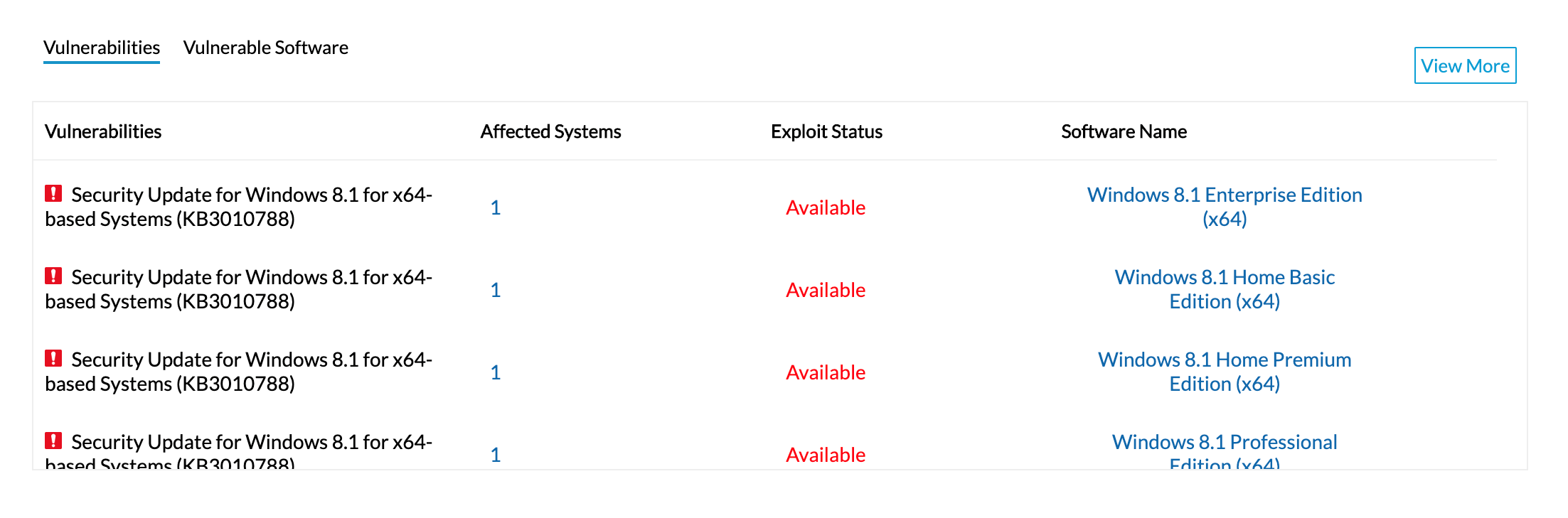

Vulnérabilités de haute priorité : Où votre priorité devrait être !

Vulnerability Manager Plus établit automatiquement une liste des vulnérabilités qui sont sur le point d'être exploitées. Cette liste prend en compte différents facteurs de risque, tels que la facilité d'exploitation d'une vulnérabilité, sa gravité, son ancienneté et la disponibilité des correctifs. Ce tableau vous aide à vous assurer que vous n'avez pas omis d'éléments essentiels dans votre processus d'évaluation des vulnérabilités.

Traitez vos failles de sécurité en remédiant intégralement aux vulnérabilités.

Les vulnérabilités étant automatiquement corrélées avec leurs correctifs respectifs, vous pouvez déployer immédiatement des correctifs pour les vulnérabilités prioritaires. Vulnerability Manager Plus vous permet également de disposer d'un module de gestion des correctifs distinct pour orchestrer vos programmes de correctifs réguliers afin de maintenir votre réseau exempt de vulnérabilités. Mais qu'en est-il des "zero days" et des logiciels anciens ? Les solutions de mitigation offertes par Vulnerability Manager Plus s'avèrent pratiques même en cas de failles non corrigibles.

Qu'attendez-vous encore ? Effectuez une analyse des vulnérabilités dès maintenant avec un essai gratuit de 30 jours de Vulnerability Manager Plus, et renforcez votre cyber-résistance pour vous éviter de rejoindre le club très peuplé des cyber-victimes.