Introduction

Avec les améliorations technologiques et l'application des ordinateurs dans tous les autres domaines, le profil d'une administration de système a considérablement augmenté. Dans un réseau de taille moyenne, il est tout à fait impossible pour une seule personne de couvrir tous les aspects de l'administration du système. Endpoint Central répond à cette préoccupation grâce à son module de gestion des utilisateurs et des rôles ; il délègue les activités courantes à des utilisateurs choisis avec des niveaux d'autorisation bien définis. Il limite l'accès aux systèmes aux utilisateurs autorisés grâce à l'approche du contrôle d'Accès Basé sur les Rôles (Role Based Access Control - RBAC).

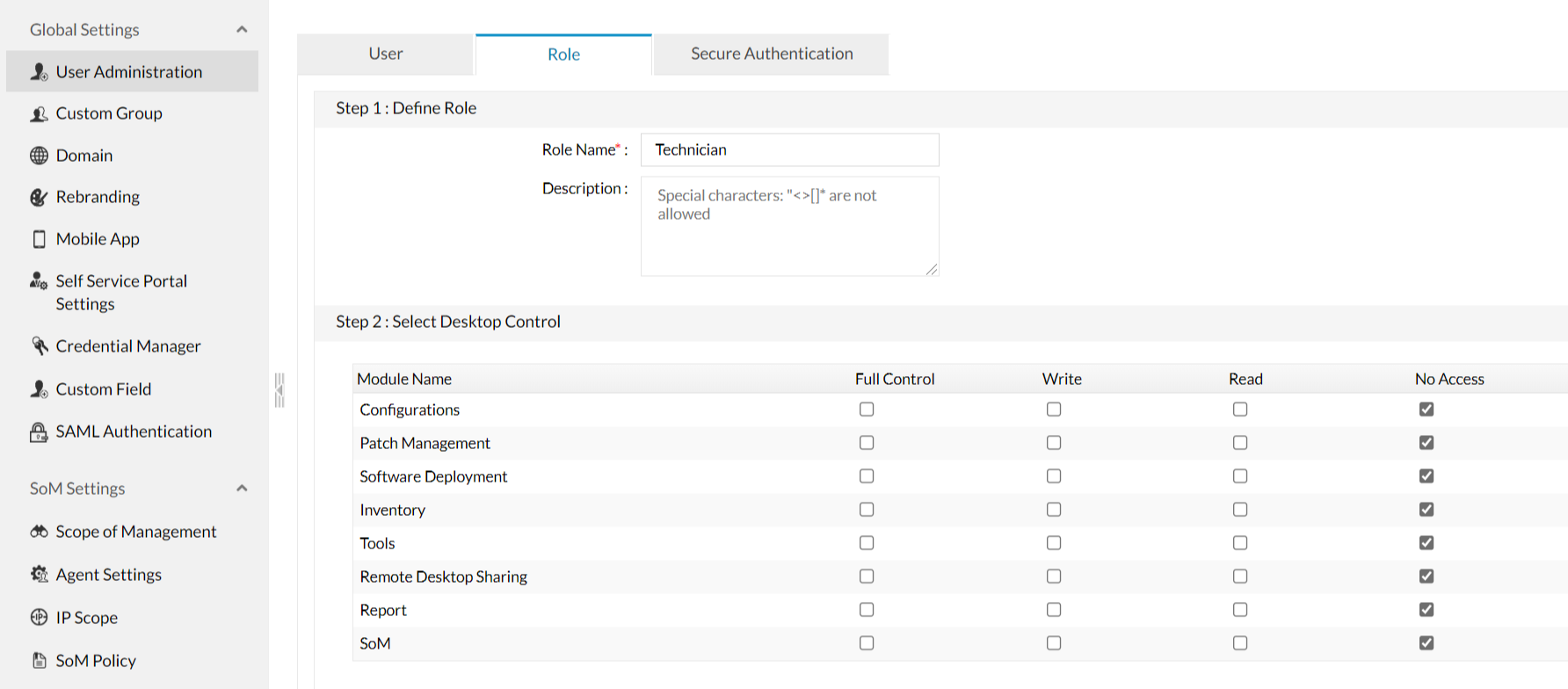

Rôles Personnalisés et Prédéfinis pour les Utilisateurs

Vous pouvez créer un nombre illimité de rôles dans Endpoint Central et leur donner les autorisations de votre choix en fonction de vos besoins spécifiques. Ces rôles peuvent ensuite être associés aux utilisateurs de Endpoint Central. Il existe également un ensemble de rôles prédéfinis que vous pouvez facilement utiliser :

- Administrator - Ce rôle désigne le super-administrateur qui exerce un contrôle total, sur tous les modules.

- Guest - Ce rôle a la permission de lecture seule pour tous les modules.

- Technician - Ce rôle a un ensemble bien défini d'autorisations pour effectuer des opérations spécifiques. Les utilisateurs sous ce rôle ne peuvent pas effectuer toutes les opérations listées sous l'onglet "Administration".

- Auditor - Ce rôle est spécialement conçu à des fins d'audit. Ce rôle vous aidera à accorder des autorisations aux auditeurs pour qu'ils puissent consulter les détails de l'inventaire des logiciels, vérifier la conformité des licences, etc.

- Remote Desktop Viewer - Ce rôle permettra aux utilisateurs qui lui sont associés d'initier une connexion de bureau à distance et de voir les détails des utilisateurs qui se sont connectés à un système spécifique.

- IT Asset Manager - Ce rôle a un accès complet au module de gestion des ressources et toutes les autres fonctionnalités sont inaccessibles.

- Patch Manager - Ce rôle a un accès complet au module de gestion des correctifs et tous les autres modules/fonctions sont inaccessibles.

- Mobile Device Manager - Ce rôle a un accès complet au module MDM et tous les autres modules/fonctions sont inaccessibles.

- Remote Desktop Viewer - Ce rôle est accordé avec le privilège complet pour initier une connexion de bureau à distance et de voir les détails des utilisateurs qui se sont connectés à un ordinateur spécifique.

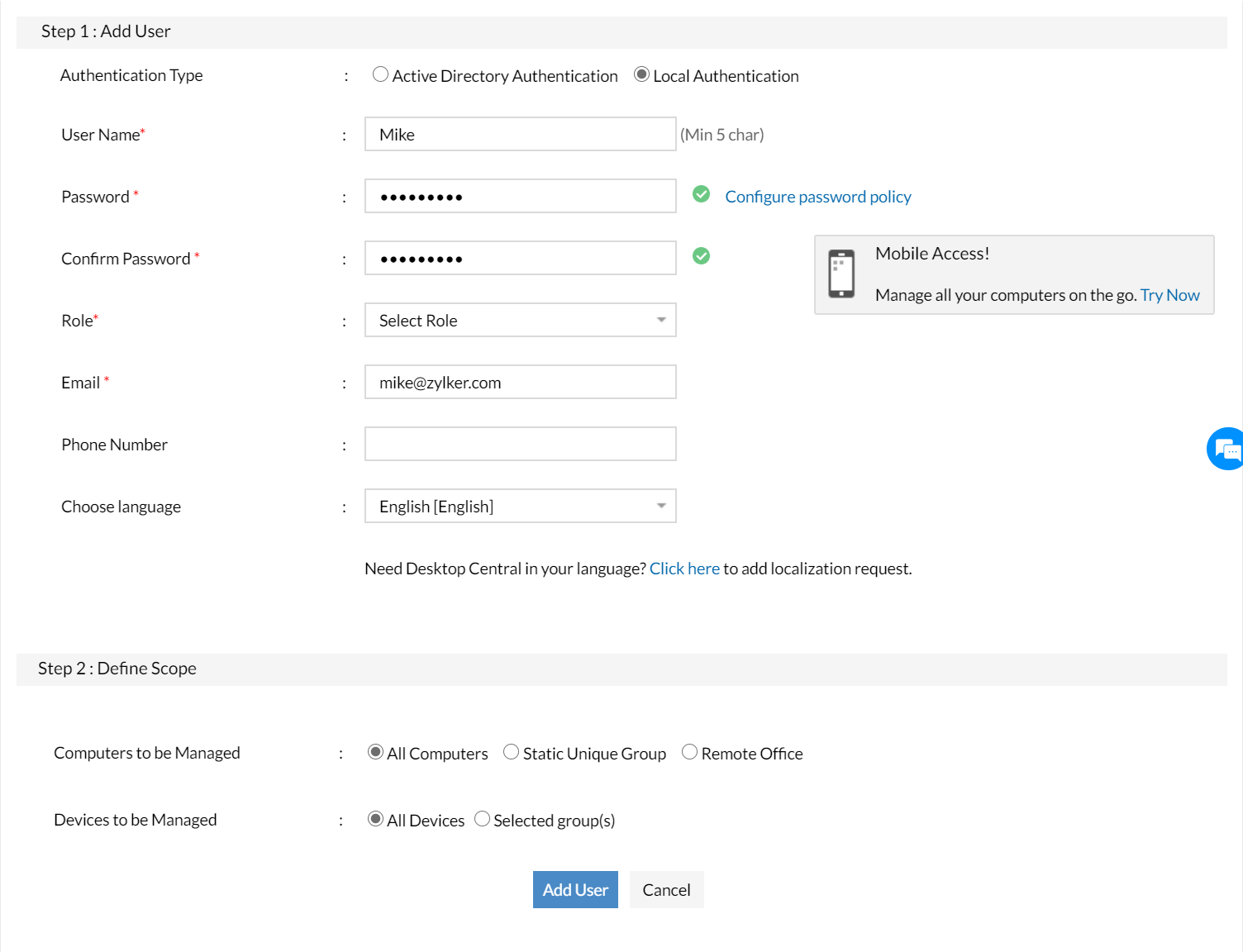

Définir un Périmètre pour les Utilisateurs

Vous pouvez définir les ordinateurs cibles qui peuvent être associés à chaque utilisateur. En limitant l'autorisation de l'utilisateur à un ensemble spécifique d'ordinateurs, l'utilisateur possède suffisamment d'autorisations pour remplir son rôle, mais pas d'autorisations excessives pour en tirer indûment profit. La cible que vous définissez comme le périmètre de l'utilisateur, peut être des groupes statiques uniques, des bureaux distants ou tous les ordinateurs..