PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Contact

- Support

- Accueil

-

Active Directory

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

-

ADAudit PlusAudit en temps réel des modifications apportées à l'AD et serveurs Windows

-

ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

-

DataSecurity PlusAudit des fichiers et prévention des fuites de données

-

Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

-

RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

-

SharePoint Manager PlusReporting et audit SharePoint

-

AD360Gestion des identités et accès pour les écosystèmes hybrides

-

Identity360Une plateforme d'identité native dans le cloud qui redéfinit l'IAM du personnel

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Produits gratuits

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- HelpDesk

-

Desktop & Mobile

-

Endpoint CentralGestion des postes de travail

-

Mobile Device Manager PlusGestion des appareils mobiles

-

OS DeployerDéploiement d'OS

-

Patch Manager PlusGestion des correctifs

-

Patch Connect PlusGestion des correctifs tiers SCCM

-

Browser Security PlusSolution de gestion et de sécurité des navigateurs

-

Remote Access PlusSolution d’accès à distance

-

Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

-

Device Control PlusPrévention de la perte de données pour les périphériques

- Application Control PlusDécouverte de logiciels et gestion des privilèges des points d'accès

- En savoir plus

- Produits gratuits

-

Endpoint CentralGestion des postes de travail

-

Monitoring IT

-

OpManagerSolution de supervision réseau

-

NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

-

Network Configuration ManagerGestion des configurations réseau

-

OpUtilsGestion des adresses IP et des ports de switchs

-

Applications ManagerLogiciel de surveillance des serveurs et des applications

- Site24x7

- En savoir plus

- Produits gratuits

-

OpManagerSolution de supervision réseau

-

Sécurité IT

-

Access Manager PlusUne solution de gestion de session privilégiée

-

EventLog AnalyzerGestion des logs par SIEM

-

Firewall AnalyzerConfiguration des pare-feux et gestion des logs

-

Password Manager ProGestion des mots de passe privilégiés

-

Key Manager PlusGestion des clés SSH et des certificats SSL

-

PAM360Gestion des accès privilégiés

-

Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- En savoir plus

- Produits gratuits

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

-

Access Manager PlusUne solution de gestion de session privilégiée

- MSP

- Analytics

- ManageEngine

- Tags K2

ManageEngine - logiciels administration SI : Tags K2

Découvrir les menaces pesant sur l'identité : Enseignements tirés d'une violation de données réelle

Tous les admins IT, quelle que soit la taille de l'entreprise ou le nombre d'employés, partagent une même crainte : les violations de données. L'horreur de découvrir les données de leur entreprise exposées sur le dark web, accessibles à n'importe qui, est définitivement un cauchemar. Les admins IT sont donc constamment à la recherche de solutions de pointe qui protègent l'accès aux données de l'entreprise et gèrent efficacement les identités des employés.

Mais où se situe le véritable défi ? Dans la gestion des identités des employés ou de leur accès aux données ? Ou y a-t-il plus que cela ?

Quand les identités deviennent la source d'incidents

Les entreprises doivent surveiller les identités de leurs employés et ordinateurs, ainsi que les ressources auxquelles ils ont accès. À partir du moment où un employé rejoint une entreprise ou accède à un nouveau poste et jusqu'à son départ, ses besoins en matière d'identité et d'accès évoluent en fonction de son rôle au sein de l'entreprise. Cependant, si ce cycle de vie n'est pas géré efficacement, il peut créer des vulnérabilités que des acteurs menaçants peuvent exploiter pour infiltrer le réseau de l'entreprise.

Brève description de la violation

Pour mettre en lumière l'un des incidents identifiés et rapportés par la CISA, un acteur menaçant a utilisé les identifiants AD d'un ancien employé et a compromis un compte admin pour infiltrer le réseau on-premises d'une organisation gouvernementale de l'État, ce qui a entraîné le vol d'informations cruciales.

Dans ce cas, l'auteur de la menace avait accès au serveur SharePoint virtuel et au poste de travail de l'ancien employé. Les informations volées sur les utilisateurs de ces systèmes ont été mises en vente sur le dark web. Le vol de données sensibles a pu être un jeu d'enfant après que l'auteur de la menace a compromis les comptes.

De telles atteintes à la sécurité et aux données peuvent entraîner des pertes considérables pour la réputation de l'entreprise et révéler des failles potentielles dans la sécurité de l'identité.

Cinq pratiques importantes qui peuvent aider les entreprises à renforcer leur sécurité AD et cloud

-

Gérer les identités de manière proactive : Au cours des phases d'entrée, sortie et départ de l'employé, les entreprises devraient attribuer différents niveaux d'accès adaptés à leurs rôles spécifiques. Il est essentiel de s'assurer que ces comptes sont désactivés et que toutes les licences associées sont révoquées lorsqu'un employé quitte l'entreprise.

-

Évaluer minutieusement les risques liés aux identités : Analyser les identités gérées dans les environnements on-premises et cloud à l'aide de rapports détaillés et complets, et prendre des mesures rapides basées sur les informations fournies aide les admins à contrecarrer les cyberattaques.

-

Examiner régulièrement les accès : Procéder à des examens automatisés des accès des employés et valider leurs autorisations pour aider les entreprises à se prémunir contre les abus de privilèges.

-

Implémenter le principe du moindre privilège : Vérifier que les utilisateurs ne détiennent que les privilèges minimaux nécessaires à leurs fonctions afin de réduire l'ampleur des attaques par phishing et des violations de données.

-

Restreindre la délégation des rôles d'administrateur à plusieurs utilisateurs : Confier à des utilisateurs non admin des rôles granulaires afin de combler les failles de sécurité qui pourraient survenir après la délégation.

L'implémentation de ces mesures permet aux entreprises d'adhérer automatiquement à plusieurs mandats de conformité tels que HIPAA, SOX, NIS2, PCI DSS et RGPD, qui renforcent la confiance et fidélité des clients. N'hésitez pas à découvrir comment ManageEngine ADManager Plus, une solution IGA complète, relève les défis de la gestion des identités des utilisateurs et machines tout en répondant aux exigences de conformité.

Pourquoi la certification régulière des accès est votre arme secrète contre les violations de données ?

Dans le domaine en constante évolution de la cybersécurité, où les menaces sont omniprésentes et les violations de données préoccupantes, la pratique consistant à accorder des privilèges permanents aux comptes utilisateur présente une vulnérabilité alarmante pour toute entreprise. Cette vulnérabilité est soulignée par les conclusions du rapport 2023 de Verizon sur les atteintes à la protection des données, qui indique que 74 % des atteintes à la protection des données sont dues à une utilisation abusive des privilèges ou au vol d'informations d'identification.

Comment les admins IT et le personnel helpdesk gèrent-ils efficacement les privilèges des comptes utilisateur ? Que se passe-t-il si ces autorisations ne sont pas contrôlées pendant une période prolongée ? Cela n'exposerait-il pas l'entreprise à des risques de sécurité importants ?

Dans ce cas, la solution consiste à procéder à un examen périodique des accès. L'un des moyens d'y parvenir est d'utiliser un outil de gouvernance et d'administration des identités (IGA) doté d'une fonction de certification des accès. La fonction idéale de certification des accès doit permettre d'automatiser les processus de certification des accès.

Que gagneraient les entreprises à effectuer des contrôles d'accès réguliers ?

- Les contrôles d'accès périodiques permettent de s'assurer que les utilisateurs ne disposent pas de privilèges permanents, mettant ainsi en œuvre le principe du moindre privilège.

- Les menaces internes qui apparaissent en raison de la dérive des privilèges sont contrecarrées.

- La conformité avec les réglementations telles que SOX, HIPPA, FISMA et PCI DSS afin de minimiser le risque d'amendes élevées.

- L'automatisation des contrôles de privilèges permet d'atteindre une efficacité opérationnelle élevée.

Comment se déroule une campagne typique de certification des accès ?

- Les admins créent des campagnes de certification des accès en sélectionnant les autorisations utilisateur à vérifier.

- Ces campagnes sont planifiées pour envoyer automatiquement des demandes de vérification des accès à intervalles réguliers (mensuels, trimestriels, etc.), afin de garantir leur exécution sans faille.

- Les certificateurs peuvent être sélectionnés spécifiquement ou assignés dynamiquement selon des règles définies.

- Les certificateurs interviennent et valident les autorisations des accès utilisateur.

- Pour une sécurité accrue, l'autocertification des autorisations d'accès peut être restreinte.

Découvrez comment vérifier les autorisations des accès utilisateur avec ManageEngine ADManager Plus dans ce guide !

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 5 : Détecter les dernières heures de connexion des utilisateurs sur les postes de travail

ManageEngine ADAudit Plus est un outil d'audit basé sur l'UBA qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit des informations détaillées sur ce qui se passe dans votre environnement AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau et plus encore. ADAudit Plus permet également de surveiller les activités des utilisateurs privilégiés dans le domaine, d'analyser les authentifications sur les contrôleurs de domaine, de suivre les connexions et déconnexions sur les postes de travail et de fournir une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs sur les rapports User Logon, nous allons examiner et comprendre les différents rapports qu'ADAudit Plus a en stock pour nous. La catégorie User Logon Reports comprend 16 rapports préconfigurés qui fournissent des informations d'audit complètes relatives à l'activité de connexion des utilisateurs, aux échecs de connexion des utilisateurs et à de nombreuses autres activités des utilisateurs orientées sur le domaine.

Ce cinquième blog de la série traite de l'une des actions de connexion les plus importantes que les entreprises doivent auditer pour s'assurer que leur architecture Active Directory est bien sécurisée : les dernières heures de connexion des utilisateurs sur les postes de travail.

Besoin d'un rappel sur le rapport Domain Controller Logon Activity ? Retrouvez-le ici dans le blog précédent de cette série.

Audit des dernières actions de connexion des utilisateurs sur les postes de travail

Le suivi et la compréhension d'un événement tel que la dernière connexion effectuée par un utilisateur sur son poste de travail sont essentiels pour tout administrateur système. Cela peut aider à maintenir une bonne santé de l'Active Directory de cinq manières différentes :

- Les admins peuvent voir l'heure de la dernière connexion de chaque utilisateur sur tous les postes de travail.

- Les admins peuvent utiliser les informations relatives à la dernière connexion pour examiner toute connexion qui aurait pu avoir lieu récemment sur un poste de travail et vérifier si elle est non autorisée ou suspecte.

- Chaque chaîne d'exécution d'une attaque contient une connexion, soit dans le cadre de la compromission initiale, soit dans le cadre d'un mouvement latéral. Comme ce rapport indique la dernière connexion de chaque utilisateur sur un poste de travail, il peut aider les admins à investiguer sur des attaques qui pourraient être en cours.

- Dans le cas malheureux d'une cyberattaque, ces données cruciales aideront également les admins et les analystes à mener et à accélérer l'analyse forensique.

- Les admins seront en mesure de limiter les dégâts à la suite d'une cyberattaque, réduisant ainsi les pertes pour l'entreprise.

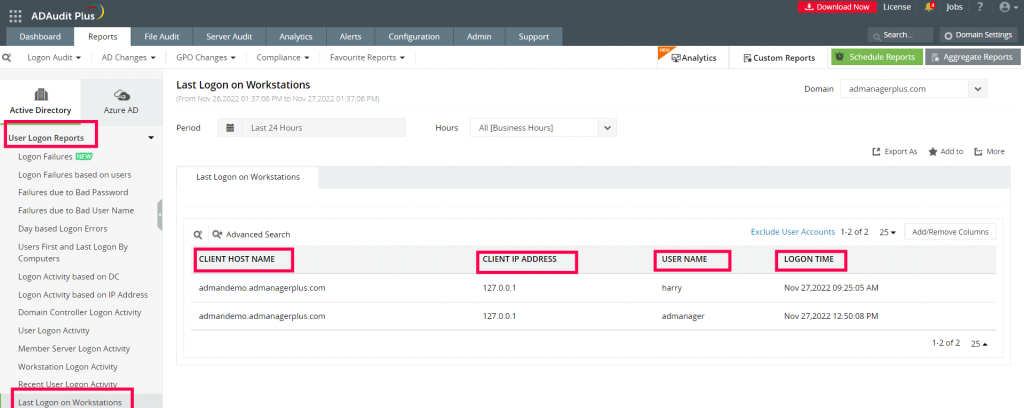

Tout cela peut être facilement réalisé par les administrateurs à l'aide du rapport Last Logon on Workstations d'ADAudit Plus.

Le rapport Last Logon on Workstations en action

James est un admin IT de la société ABC. Son entreprise a été victime d'un cybercrime et James veut maintenant retrouver la dernière heure de connexion de chaque utilisateur sur son poste de travail.

Problème : Comment James peut-il trouver la dernière heure de connexion d'un utilisateur sur un poste de travail ?

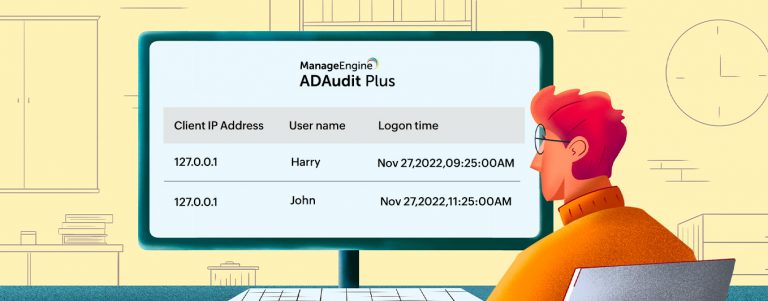

Solution : Le rapport =Last Logon on Workstations dans ADAudit Plus aide James à générer un rapport qui montre la dernière heure de connexion de tous les utilisateurs qui se sont connectés à un poste de travail au cours d'une période spécifiée. Ces informations sont extraites de l'événement d'authentification qui se produit sur le contrôleur de domaine.

Figure 1. Cette capture d'écran montre le rapport Last Logon on Workstations dans ADAudit Plus.

Le rapport Logon on Workstations aide les administrateurs système comme James en leur fournissant des détails tels que :

- Le nom d'utilisateur : Le nom de l'utilisateur qui a effectué la dernière action de connexion sur un poste de travail.

- L'adresse IP du client : L'adresse IP associée au client ou au poste de travail. Si l'entreprise utilise le protocole de configuration dynamique des hôtes (DHCP), l'adresse IP actuelle sera affichée.

- Le nom d'hôte du client : Le nom d'hôte du client ou du poste de travail. Il est obtenu après la résolution de l'adresse IP.

- L'heure de connexion : La date et l'heure de la dernière tentative de connexion.

Comme le montre la Figure 1, le rapport généré fournit toutes les informations nécessaires concernant la dernière activité de connexion des utilisateurs sur leurs postes de travail.

Ce rapport est extrêmement utile pour effectuer des contrôles d'hygiène de sécurité complets et accélérer le processus d'analyse forensique à la suite d'une cyberattaque.

À partir du rapport généré Last Logon on Workstations, James peut :

- Sélectionnez Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML ou XLS).

- Planifier l'exécution du rapport à un intervalle défini pour les rapports automatiques et périodiques et recevoir ces rapports par e-mail.

- Utiliser le lien Add and Remove Columns disponible dans le rapport pour sélectionner des attributs supplémentaires.

- Générez des rapports en sélectionnant plusieurs domaines.

Savoir qui s'est connecté, quand et sur quel poste de travail est une information critique pour les admins IT qui veulent une vision claire de ce qui se passe dans leur AD, ce qui peut être facilement visualisé en utilisant le module de rapport complet d'ADAudit Plus.

Inscrivez-vous pour une démo personnalisée avec nos experts produits pour découvrir comment ManageEngine ADAudit Plus peut vous aider à surveiller et à sécuriser votre environnement AD

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 4 : Audit de l'activité de connexion des contrôleurs de domaine

ManageEngine ADAudit Plus est un outil d'audit basé sur l'UBA qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit une vision détaillée de ce qui se passe dans votre AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau et plus encore. ADAudit Plus permet également de surveiller les activités des utilisateurs privilégiés dans le domaine, de suivre les ouvertures et fermetures de session sur les postes de travail et de fournir une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs, nous examinerons les nombreux rapports que fournit ADAudit Plus.

La catégorie User Logon Reports comprend 16 rapports préconfigurés qui affichent des détails d'audit précis liés aux ouvertures de session utilisateur, échecs d'ouverture de session, utilisateurs connectés à plusieurs ordinateurs et plus encore.

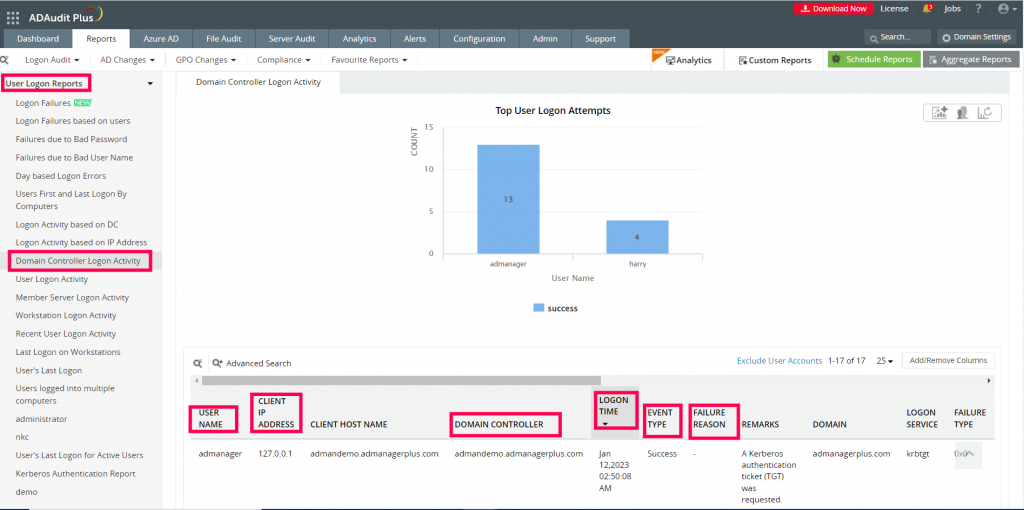

Dans ce quatrième blog de cette série, nous aborderons le rapport suivant de la catégorie User Logon : le rapport Domain Controller Logon Activity. Avant de commencer, vous pouvez consulter le troisième blog de cette série pour obtenir un bref aperçu du rapport Users First and Last Logon By Computers.

Avant de nous plonger dans ce rapport, passons rapidement en revue ce qu'est un contrôleur de domaine et pourquoi les admins doivent l'auditer en premier lieu.

Les contrôleurs de domaine sont l'un des composants les plus critiques de l'infrastructure AD de toute entreprise et sont les serveurs responsables de l'authentification des utilisateurs et de l'autorisation d'accès aux ressources du domaine.

Ils sont les gardiens qui gèrent l'accès à toutes les ressources IT d'un domaine, il est donc essentiel que les entreprises les surveillent en permanence. Les administrateurs IT doivent surveiller en permanence les événements de connexion des DC afin de pouvoir détecter toute activité anormale, identifier toute utilisation abusive de privilèges et accélérer l'analyse forensique en cas de menace.

Dites bonjour à James, un admin IT de la société ABC, dont l'entreprise a été victime d'un cybercrime et qui veut maintenant auditer l'activité de connexion des contrôleurs de domaine le jour de l'attaque.

Problème : Comment James peut-il savoir quand un utilisateur a effectué l'activité de connexion sur un contrôleur de domaine ?

Solution : Le rapport Domain Controller Logon Activity dans ADAudit Plus aide James à générer un rapport sur tous les utilisateurs qui ont effectué une action de connexion sur un contrôleur de domaine.

Figure 1. Cette capture d'écran montre le rapport Domain Controller Logon Activity dans ADAudit Plus.

Le rapport aide James en lui fournissant des détails essentiels tels que :

- Le nom d'utilisateur

- L'adresse IP du client

- Le nom du contrôleur de domaine

- La date et l'heure de la tentative de connexion

- Le type d'événement, c'est-à-dire le succès ou l'échec

- La raison de l'échec, en cas d'échec de la tentative de connexion.

Comme le montre la Figure 1, le rapport généré fournit toutes les informations nécessaires concernant l'activité de connexion sur le contrôleur de domaine.

Le rapport est extrêmement utile pour les admins comme James pour effectuer une analyse forensique à la suite d'une cyberattaque et pour identifier le système de l'utilisateur qui a été compromis pour exécuter l'attaque.

En outre, James peut effectuer les actions suivantes sur le rapport généré :

- Sélectionnez Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML ou XLS).

- Planifier l'exécution de ces rapports à une heure précise pour un rapport périodique automatique et l'envoyer à son adresse e-mail.

- Utiliser le lien Add and Remove Columns disponible dans le rapport pour sélectionner des attributs supplémentaires.

- Générez des rapports en sélectionnant plusieurs domaines.

Les informations sur qui, quand et où sont essentielles pour que les admins IT reçoivent une image claire de ce qui se passe dans leur AD, ce qui peut être facilement visualisé en utilisant la fonction de rapport complet d'ADAudit Plus.

Inscrivez-vous pour une démo personnalisée avec nos experts produits afin d'explorer comment ManageEngine ADAudit Plus peut vous aider à surveiller et sécuriser votre environnement AD.

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 3 : Audit des connexions de vos utilisateurs

ManageEngine ADAudit Plus est un outil d'audit basé sur l'UBA qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit une vision détaillée de ce qui se passe dans votre AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau et plus encore. ADAudit Plus permet également de surveiller les activités des utilisateurs privilégiés dans le domaine, de suivre les ouvertures et fermetures de session sur les postes de travail et de fournir une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs, nous examinerons les nombreux rapports que fournit ADAudit Plus.

La catégorie User Logon Reports comprend 16 rapports préconfigurés qui affichent des détails d'audit précis liés aux connexions utilisateurs, échecs de connexion, utilisateurs connectés à plusieurs ordinateurs et plus encore.

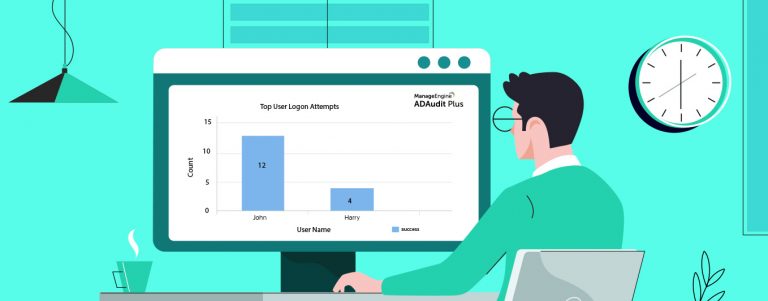

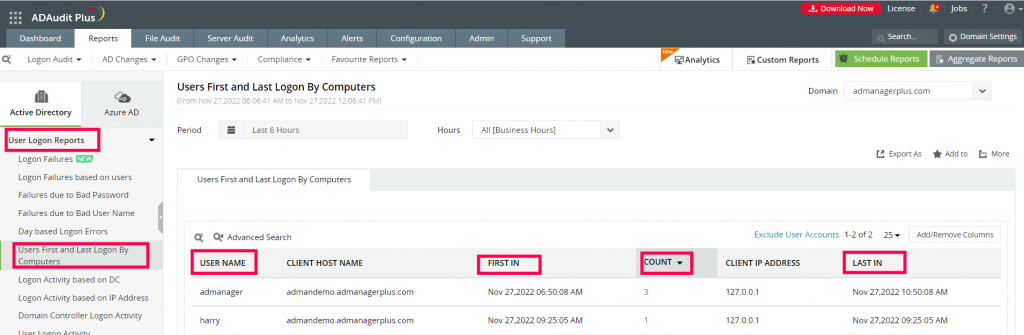

Dans notre troisième blog de cette série, nous allons mettre en lumière le prochain rapport de la catégorie User Logon : le rapport Users First and Last Logon By Computers. Vous pouvez rapidement revoir les deux premiers blogs ici : Découvrez comment utiliser les rapports essentiels sur les connexions utilisateur d'ADAudit Plus : Échecs de connexion et Erreurs de connexion basées sur la journée : Rapport sur les connexions utilisateur d'ADAudit Plus.

Dites bonjour à James, un admin IT de la société ABC, dont l'entreprise a été victime d'un cybercrime et qui veut maintenant auditer les premières et dernières connexions des utilisateurs le jour de l'attaque.

Problème : Comment James peut-il savoir quand un utilisateur a effectué sa première et sa dernière connexion un jour donné ?

Solution : Le rapport Users First and Last Logon By Computers dans ADAudit Plus aide James à générer un rapport sur les premières et dernières fois où les utilisateurs se sont connectés en fonction des ordinateurs.

Figure 1. Cette capture d'écran montre le rapport Users First and Last Logon By Computers dans ADAudit Plus.

Le rapport aide James en lui fournissant des détails essentiels tels que :

- Le nom d'utilisateur

- La date et l'heure de la première et de la dernière tentative de connexion

- Le décompte associé à la connexion de chaque utilisateur par jour

- L'adresse IP du client

Comme le montre la Figure 1, le rapport généré fournit toutes les informations pertinentes concernant la première et la dernière fois qu'un utilisateur a effectué une connexion par ordinateur. Ce rapport est très utile pour les admins comme James car il fournit également des informations détaillées sur le nombre de fois où chaque utilisateur a effectué l'action de connexion pour la première et la dernière fois.

Le rapport aidera également James à effectuer une analyse forensique après une cyberattaque et lui permettra d'identifier le système de l'utilisateur qui a été compromis pour exécuter l'attaque.

En outre, James peut effectuer les actions suivantes sur le rapport généré :

- Sélectionner Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML et XLS).

- Planifier l'exécution de ces rapports à une heure précise pour un rapport périodique automatique et l'envoyer à son adresse e-mail.

- Utiliser le lien Add and Remove Columns disponible dans le rapport pour sélectionner des attributs supplémentaires.

- Générer des rapports en sélectionnant plusieurs domaines.

Les informations sur qui, quand et où sont essentielles pour que les admins IT aient une image claire et une bonne compréhension de ce qui se passe dans leur AD, ce qui peut être facilement visualisé à l'aide du module de rapport complet d'ADAudit Plus.

Inscrivez-vous pour une démo personnalisée avec nos experts produits afin d'explorer comment ManageEngine ADAudit Plus peut vous aider à surveiller et sécuriser votre environnement AD.

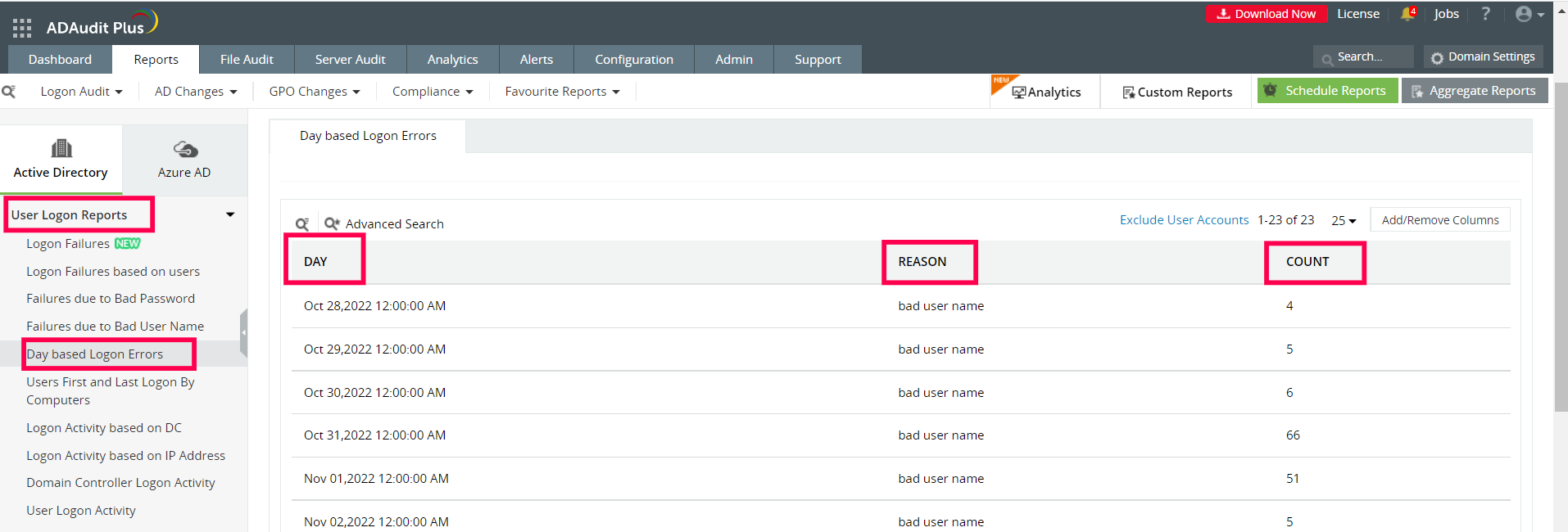

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 2 : Erreurs de connexion basées sur la journée

ManageEngine ADAudit Plus est un logiciel d'audit et de reporting des changements en temps réel qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit un aperçu détaillé de ce qui se passe dans votre AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau et plus encore. ADAudit Plus permet également de surveiller les activités des utilisateurs privilégiés dans le domaine, de suivre les ouvertures et fermetures de session sur les postes de travail et de fournir une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs, nous examinerons les nombreux rapports que fournit ADAudit Plus.

La catégorie User Logon Reports comprend 16 rapports préconfigurés qui affichent des détails précis par le biais d'informations d'audit liées aux ouvertures de session utilisateur, échecs d'ouverture de session, utilisateurs connectés à plusieurs ordinateurs et plus encore.

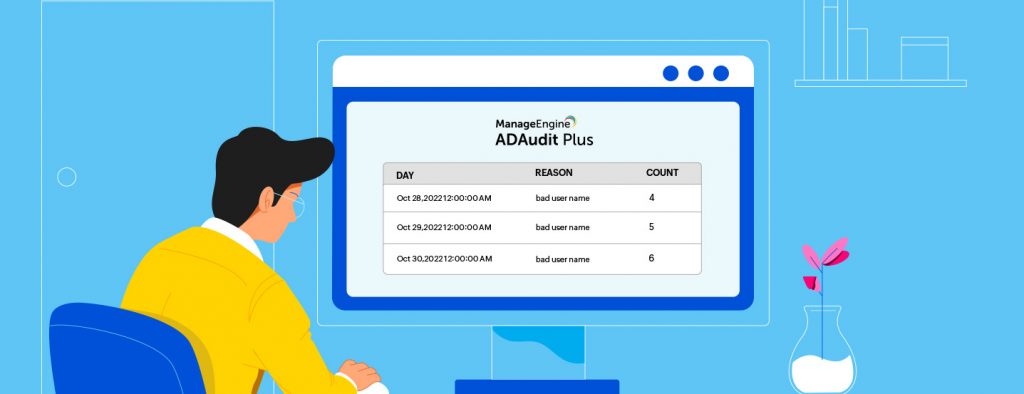

Dans notre deuxième blog de cette série, nous parlerons du rapport suivant dans la catégorie des rapports User Logon, le rapport Day based Logon Errors. Vous pouvez rapidement consulter le premier blog ici : Découvrez comment utiliser les rapports essentiels sur les connexions utilisateur d'ADAudit Plus : Échecs de connexion

Saluons James, un admin IT qui souhaite suivre les défaillances réseau au cours d'une journée.

Problème : Comment pouvez-vous suivre le nombre total d'échecs et d'erreurs de connexion des utilisateurs survenus au cours d'une journée donnée ?

Solution : Le rapport Day based Logon Errors d'ADAudit Plus aide James à obtenir un rapport sur toutes les tentatives d'ouverture de session qui ont échoué pendant la période spécifiée.

Figure 1. Cette capture d'écran montre le rapport Day based logon Errors dans ADAudit Plus.

Le rapport fournit à James de nombreux détails tels que :

- 1. La date et l'heure de la tentative de connexion

- 2. La raison de l'échec associée aux connexions

- 3. Le nombre d'erreurs de connexion par jour

Comme le montre la Figure 1, le rapport extrait toutes les informations pertinentes dont ont besoin les admins comme James pour comprendre comment se présente une journée particulière pour leur entreprise en termes d'échecs de connexion des utilisateurs. Sans un tel rapport, James devrait peut-être rechercher et compter manuellement le nombre de fois où l'échec de connexion a été signalé chaque jour. Cela peut consommer une quantité énorme d'heures de travail productives !

En outre, James peut effectuer les actions suivantes sur le rapport généré :

- 1. Sélectionner Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML, et XLS).

- 2. Planifier l'exécution de ces rapports à une heure précise pour un rapport périodique automatique et l'envoyer à son adresse e-mail.

- 3. Utiliser le lien Add and Remove column disponible dans le rapport pour sélectionner des attributs supplémentaires.

- 4. Générer des rapports en sélectionnant plusieurs domaines.

Les informations sur qui, quand et où sont essentielles pour que les admins IT aient une image et une compréhension claires de ce qui se passe dans leur AD et elles peuvent être facilement extraites à l'aide de la fonction de rapport complet d'ADAudit Plus.

Inscrivez-vous pour une démo personnalisée avec nos experts produits afin d'explorer comment ManageEngine ADAudit Plus peut vous aider à surveiller et sécuriser votre environnement AD.

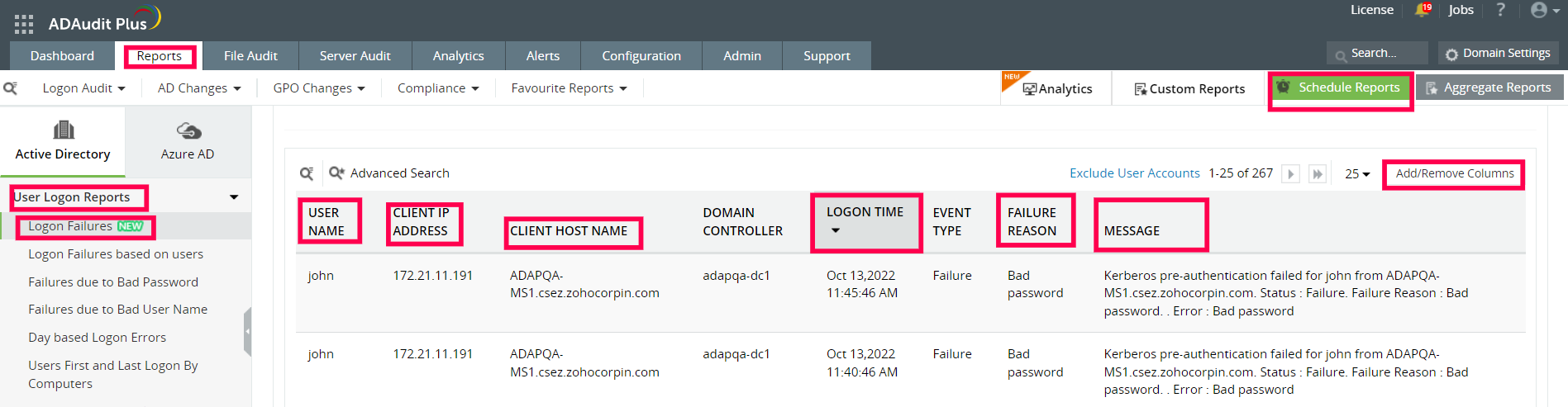

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 1 : Échecs de connexion

ManageEngine ADAudit Plus est un logiciel d'audit et de rapports sur les changements en temps réel qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit une vision détaillée de ce qui se passe dans votre AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau, et plus encore. ADAudit Plus accomplit ceci en surveillant les activités des utilisateurs privilégiés dans le domaine, en suivant les ouvertures et fermetures de session sur les postes de travail, et en fournissant une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs sur les rapports d'ADAudit Plus, nous examinerons les nombreux rapports fournis par le produit.

La catégorie User Logon Reports comprend 16 rapports préconfigurés qui fournissent des détails précis par le biais d'informations d'audit relatives aux connexions utilisateur, échecs de connexion, utilisateurs connectés à plusieurs ordinateurs, et plus encore.

Dans notre premier blog de cette série, nous allons parler du premier rapport de la catégorie User Logon, le rapport Logon Failures.

Il est crucial pour tout administrateur IT d'auditer les événements de connexion dans l'AD, car une tentative de connexion ratée peut indiquer une menace potentielle. Un échec de connexion d'apparence simple peut résulter de l'une ou l'autre des situations suivantes :

- un employé qui a véritablement oublié ses identifiants de connexion

- un pirate qui tente de forcer le réseau par le biais d'un compte utilisateur légitime mais compromis

Il est de la plus haute importance de surveiller les échecs de connexion dans l'AD.

Rencontrons James, un administrateur IT qui souhaite suivre tous les utilisateurs dont les tentatives de connexion ont échoué, et découvrir la source et les détails de ces événements.

Problème : Comment suivre les tentatives d'ouverture de session qui ont échoué, trouver leur source et examiner les détails clés ?

Solution : ADAudit Plus permet à James d'obtenir un rapport sur toutes les tentatives d'ouverture de session qui ont échoué, avec des informations telles que le nom de l'utilisateur et l'endroit où il a tenté de se connecter, la raison de l'échec de la connexion, le moment où il a essayé de se connecter, et bien plus encore.

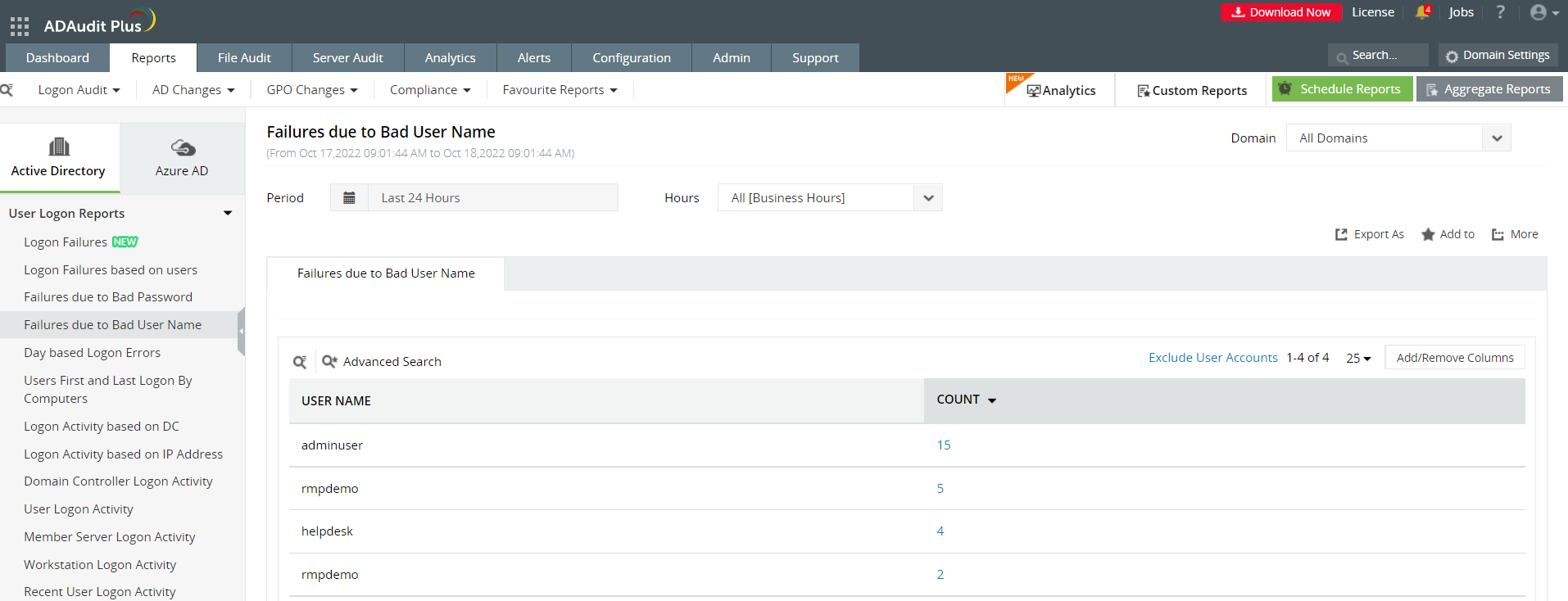

Figure 1. Cette capture d'écran montre le rapport Logon Failures dans ADAudit Plus.

Le rapport fournit également à James :

- 1. Le nom d'utilisateur du compte qui a subi un échec de connexion.

- 2. L'adresse IP de l'utilisateur.

- 3. L'ordinateur sur lequel l'échec a eu lieu.

- 4. La raison de l'échec de connexion, par exemple, un mauvais mot de passe.

- 5. L'heure à laquelle l'échec de connexion s'est produit.

- 6. Un message qui donne des détails précis sur l'échec. Par exemple, des détails spécifiques sur le "mauvais mot de passe", comme l'échec de la pré-authentification Kerberos.

En outre, James peut effectuer les actions suivantes sur le rapport généré :

- 1. Sélectionner Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML et XLS).

- 2. Planifier l'exécution de ces rapports à une heure précise pour un rapport périodique automatique et l'envoyer à son adresse e-mail.

- 3. Utiliser le lien Add and Remove Columns disponible dans le rapport pour sélectionner des attributs supplémentaires.

- 4. Générer des rapports en sélectionnant plusieurs domaines.

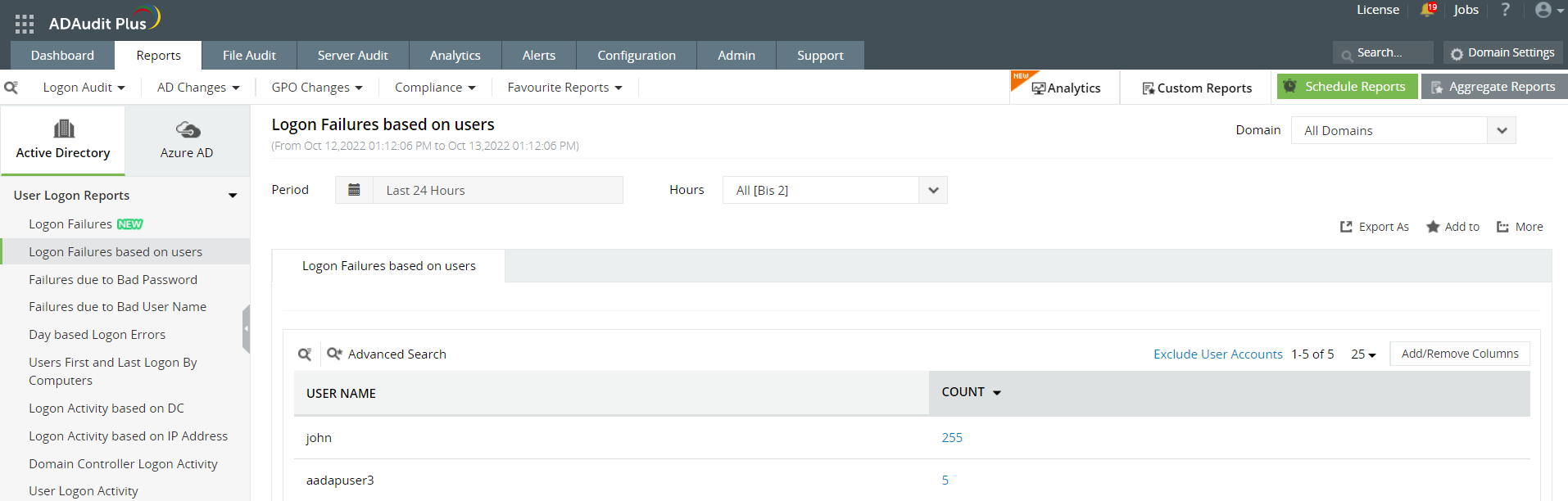

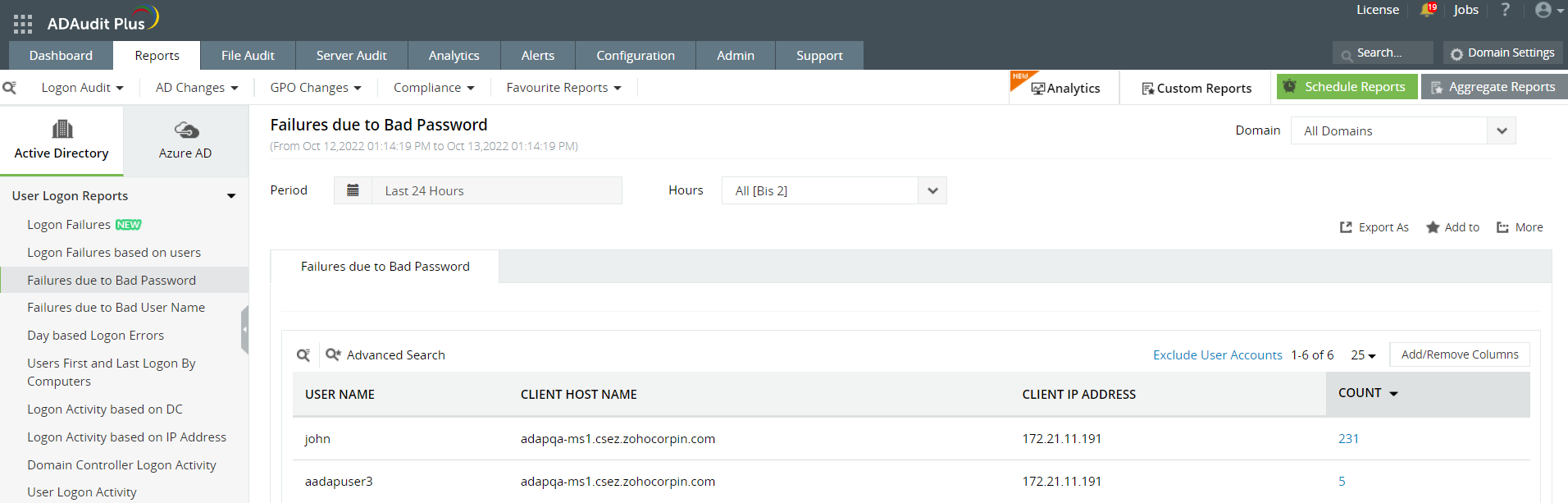

Le rapport sur les échecs de connexion peut être classé en trois catégories :

a) Logon Failures based on users

Ce rapport extrait tous les événements d'échec de connexion en fonction des utilisateurs. Vous pouvez cliquer sur le "Count" associé à chaque utilisateur et approfondir les détails associés à l'échec de connexion, tels que User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

b) Failures due to Bad Password

Dans ce rapport, après avoir cliqué sur Count, le rapport affichera tous les événements d'échec de connexion pour lesquels la Failure Reason est Bad Password, ainsi que d'autres attributs comme User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

c) Failures due to Bad User Name

Dans ce rapport, si vous cliquez sur Count, le rapport affichera tous les événements d'échec de connexion pour lesquels la Failure Reason est Bad User Name, ainsi que d'autres attributs tels que User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

Inscrivez-vous dès aujourd'hui pour une démo personnalisée avec nos experts produits et découvrez comment ManageEngine ADAudit Plus peut vous aider à surveiller et sécuriser votre environnement AD.

Le protocole LDAP (Lightweight Directory Access Protocol) décodé pour les débutants

Si vous êtes un débutant dans votre apprentissage de l'Active Directory (AD), vous avez dû tomber sur le terme LDAP. Il est tout à fait possible que vous vous sentiez un peu perdu en essayant de comprendre ce concept. L'objectif de ce blog est de vous mettre à l'aise avec le LDAP et de vous rendre plus confiant dans votre apprentissage AD.

Pour commencer, abordons le sujet de front ! Qu'est-ce que le LDAP ?

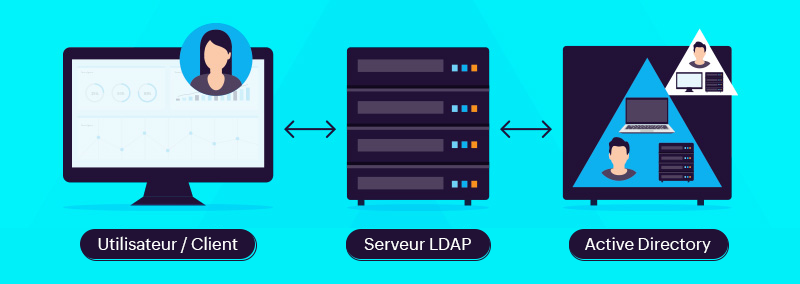

Le LDAP est un protocole logiciel standard qui permet aux utilisateurs de trouver des informations sur d'autres utilisateurs et leurs attributs, ressources, applications et autres détails d'annuaire. C'est le principal protocole qui rend le fonctionnement AD possible.

Les rôles que le LDAP joue sont les suivants :

- Il aide à authentifier et à autoriser les utilisateurs afin qu'ils puissent accéder aux données, aux ressources réseau et les modifier.

- Il fournit un langage de communication permettant aux clients d'interagir avec les serveurs et de demander les informations requises au service d'annuaire.

Le LDAP utilise des opérations de liaison pour autoriser les clients à accéder au serveur LDAP une fois qu'ils ont été vérifiés avec succès. L'opération bind comprend la demande bind et la réponse bind.

La demande de liaison LDAP est constituée des trois paramètres suivants :

- La version LDAP : Ce paramètre indique la version LDAP que le client veut utiliser. La version LDAP 3 est populaire parmi les clients, mais certains anciens clients peuvent encore demander la version LDAP 2.

- Le Distinguished Name (DN) : Un DN identifie de manière unique un objet dans l'annuaire. Ce champ peut avoir une valeur de 0 dans le cas d'une authentification anonyme.

- La méthode d'authentification : Le client peut utiliser l'une des méthodes d'authentification suivantes : authentification anonyme, authentification simple ou SASL (Simple Authentication and Security Layer).

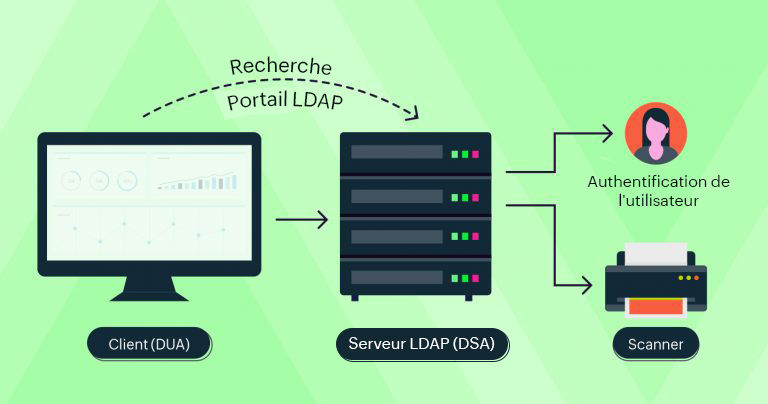

Pour mieux comprendre, prenons un exemple. Jennifer veut accéder à un scanner situé au cinquième étage de son bureau pour effectuer un travail officiel. Le LDAP lui permet de rechercher et de localiser les scanners au cinquième étage, puis l'authentifie et l'autorise à accéder au scanner et à s'y connecter en toute sécurité.

Les étapes suivantes détaillent comment le LDAP exécute ce processus d'authentification et d'autorisation :

- Jennifer (l'utilisateur, alias le client ou agent utilisateur d'annuaire (DUA)) se connecte au serveur LDAP (alias l'agent système d'annuaire (DSA)).

- Jennifer utilise ensuite le LDAP pour envoyer une requête de recherche au serveur, demandant le scanner spécifique du cinquième étage.

- La base de données LDAP authentifie Jennifer.

- Le LDAP effectue une recherche dans l'annuaire et renvoie à Jennifer l'adresse du scanner demandé.

- Jennifer reçoit la réponse demandée et se déconnecte du serveur LDAP.

Dans le processus décrit ci-dessus, le serveur LDAP peut utiliser l'une des trois méthodes suivantes pour authentifier Jennifer. Il s'agit de :

- L'authentification anonyme : Dans cette méthode, le client se connecte au serveur en envoyant une requête bind où la valeur du nom utilisateur est 0 et la valeur du mot de passe a une longueur de 0. L'étendue des informations disponibles pour le client est généralement minimale avec cette méthode.

- L'authentification simple : Dans cette méthode, le client saisit son nom d'utilisateur et son mot de passe pour se lier avec le serveur LDAP. Le serveur vérifie et authentifie ensuite les informations d'identification par rapport aux données de base stockées dans la base de données LDAP.

- L'authentification SASL : Dans cette méthode, le serveur LDAP utilise un mécanisme d'authentification comme Kerberos dans l'AD pour effectuer le processus d'authentification.

Le LDAP est compatible avec la plupart des services d'annuaire, comme OpenLDAP, et c'est l'un des principaux protocoles utilisés dans Microsoft AD.

Supposons maintenant que l'entreprise de Jennifer compte plus de 5 000 employés. La gestion et le stockage des informations sur tous ces utilisateurs (avec leurs attributs) et les ressources qu'ils utilisent nécessitent une énorme quantité de données. Pour extraire les informations de cette montagne de données, nous avons besoin du LDAP.

Ainsi, le LDAP est un langage permettant aux clients de communiquer avec l'AD de manière sécurisée et d'extraire les informations souhaitées de la base de données AD après authentification et autorisation.

J'espère que ce blog vous a permis d'avoir une compréhension plus claire et plus précise du LDAP et de sa relation avec l'AD. Pour en savoir plus sur ces concepts, restez connectés !

Entrez dans la nouvelle année avec un IAM organisé et sécurisé

Selon Business Insider, 80 % des gens renoncent à leurs résolutions du nouvel an dans les 30 premiers jours. Ne laissez pas vos objectifs professionnels et de sécurité informatique tomber dans cette tendance, vous aussi !

Nous sommes maintenant en mars, mais il est encore temps de réaliser vos objectifs de la nouvelle année, qu'il s'agisse de sécurité informatique ou d'objectifs personnels. Le secret pour tomber dans les 20 % de réussite est de définir votre résolution avec des plans clairs sur la façon de l'atteindre.

Améliorez la sécurité d'ADManager Plus en utilisant la fonction de renforcement de la sécurité du produit.

Le renforcement de la sécurité du produit est une option qui a été ajoutée à ADManager Plus dans la version 7116. Grâce à cette option, vous pouvez configurer les paramètres de sécurité d'ADManager Plus à partir d'un emplacement central afin de renforcer sa sécurité.

Derniers blogs

- Le Patch Tuesday de janvier 2025 propose des correctifs pour 159 vulnérabilités, dont 8 zero-days.

- Le Patch Tuesday de décembre 2024 apporte des correctifs pour 72 vulnérabilités, dont 1 zero-day

- Le Patch Tuesday de novembre 2024 propose des correctifs pour 89 vulnérabilités, dont 4 zero day.

- Le Patch Tuesday d'octobre 2024 contient des correctifs pour 117 vulnérabilités, dont 5 zero-days.

Dernières mises à jour

- Endpoint Central Cloud - Nouvelle version

- AssetExplorer : Nouvelle version 7750

- ADSelfService Plus : Nouvelle version 6520

- ADManager Plus : Nouvelle version 8030

- ServiceDesk Plus : Nouvelle version 15140

- Vulnerability Manager Plus - Nouvelle version 11.4.2540.01

- SupportCenter Plus : Nouvelle version 14950

- Endpoint Central - 11.4.2518.01 à 11.4.2528.19 - Octobre, Novembre & Décembre