PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Accueil

-

Active Directory

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

-

ADAudit PlusAudit en temps réel des modifications apportées à l'AD et serveurs Windows

-

ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

-

DataSecurity PlusAudit des fichiers et prévention des fuites de données

-

Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

-

RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

-

SharePoint Manager PlusReporting et audit SharePoint

-

AD360Gestion des identités et accès pour les écosystèmes hybrides

-

Identity360Une plateforme d'identité native dans le cloud qui redéfinit l'IAM du personnel

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Produits gratuits

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- HelpDesk

-

Desktop & Mobile

-

Endpoint CentralGestion des postes de travail

-

Mobile Device Manager PlusGestion des appareils mobiles

-

OS DeployerDéploiement d'OS

-

Patch Manager PlusGestion des correctifs

-

Patch Connect PlusGestion des correctifs tiers SCCM

-

Browser Security PlusSolution de gestion et de sécurité des navigateurs

-

Remote Access PlusSolution d’accès à distance

-

Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

-

Device Control PlusPrévention de la perte de données pour les périphériques

- Application Control PlusDécouverte de logiciels et gestion des privilèges des points d'accès

- En savoir plus

- Produits gratuits

-

Endpoint CentralGestion des postes de travail

-

Monitoring IT

-

OpManagerSolution de supervision réseau

-

NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

-

Network Configuration ManagerGestion des configurations réseau

-

OpUtilsGestion des adresses IP et des ports de switchs

-

Applications ManagerLogiciel de surveillance des serveurs et des applications

- Site24x7

- En savoir plus

- Produits gratuits

-

OpManagerSolution de supervision réseau

-

Sécurité IT

-

Access Manager PlusUne solution de gestion de session privilégiée

-

EventLog AnalyzerGestion des logs par SIEM

-

Firewall AnalyzerConfiguration des pare-feux et gestion des logs

-

Password Manager ProGestion des mots de passe privilégiés

-

Key Manager PlusGestion des clés SSH et des certificats SSL

-

PAM360Gestion des accès privilégiés

-

Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- En savoir plus

- Produits gratuits

-

Access Manager PlusUne solution de gestion de session privilégiée

- MSP

- Analytics

- ManageEngine

- Tags K2

ManageEngine - logiciels administration SI : Tags K2

Forcez les utilisateurs à renseigner leurs informations sous AD

De nombreuses organisations comptent sur les attributs des comptes utilisateurs pour exécuter des requêtes sur Active Directory et obtenir des listes de comptes utilisateurs. Par exemple, un administrateur peut vouloir exécuter une requête sur le département des utilisateurs pour trouver ceux qui appartiennent au département Finance. Cependant, si le département d'un utilisateur n'a pas été complété dans Active Directory, l'utilisateur ne sera pas pris en compte dans les résultats de la requête précédente.

Alors, comment pouvez-vous exiger que certains attributs de compte utilisateur soient renseignés pour obtenir les résultats que vous désirez ?

Reporting sur les SACL Active Directory

Surveillance des changements AD

Depuis des années, ManageEngine souligne l'importance de la surveillance des changements effectués sur Active Directory et des alertes afférentes. Avec le niveau de surveillance et d'alerte évoqué ici, vous pouvez être informé de tout changement important effectué dans Active Directory grâce à un email.

Pour surveiller et être alerté des changements apportés à Active Directory, vous devez établir des SACL (Security Access Control List - liste de contrôle d'accès de sécurité) sur les objets Active Directory. Idéalement, vous allez configurer les SACL au niveau du domaine, et les objets Active Directory de la structure en hériteront.

Une fois configurée, vous devez vérifier que votre SACL est correcte, pour être sûr que vous ne manquerez aucune modification. Mais, comment faire cela en peu de temps et facilement ?

La réponse est assez simple, par exemple, si votre nom de domaine est "adsolutions.demo", vous exécuterez:

Dsacls dc=adsolutions,dc=demo /A

Exécutez cette commande dans une invite de commande sur un contrôleur de domaine afin d’afficher la SACL et la DACL (liste de contrôle d'accès discrétionnaire).

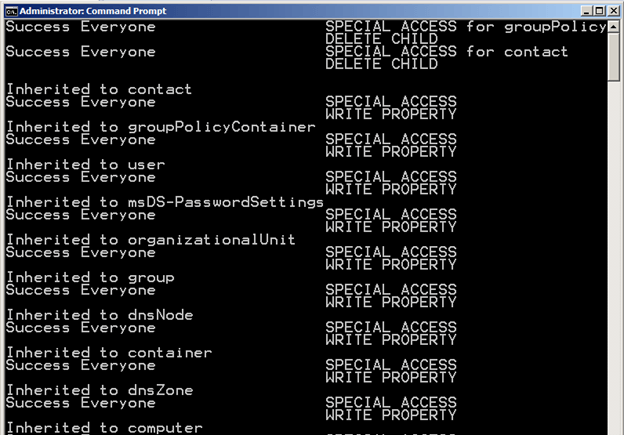

L'écran ci-dessous montre un exemple de résultat de la commande.

Bien sûr, vous pouvez aussi faire cela pour les unités d'organisation, les groupes, et même le schéma d'Active Directory.

Ne tardez plus et assurez-vous que votre Active Directory est sécurisé et que tous les changements sont sous surveillance !

Trois paramètres de sécurité souvent mal configurés dans Active Directory

Il y a des centaines, voire des milliers, de réglages possibles pour Active Directory, dont les droits utilisateurs, les listes de contrôle d'accès (ACL), les délégations, et tant d'autres. Avec tous ces paramètres, il y a toujours quelques paramètres oubliés ou mal configurés.

3 paramètres de sécurité régulièrement mal configurés dans les environnements AD:

Le groupe Administrateurs de l'entreprise :

Pour la plupart des installations d'Active Directory, le groupe Administrateurs de l'entreprise doit être vide. Ce groupe devrait être vide car ce dernier est rarement utilisé. Ainsi, avoir un utilisateur dans ce groupe expose le compte de cet utilisateur à des attaques et à l'utilisation malveillante des capacités du groupe. Aussi, si vous surveillez et êtes notifié lors des changements affectant le groupe Administrateurs de l'entreprise, vous serez informé immédiatement si un utilisateur est ajouté au groupe, ce qui est idéal pour ce groupe. Vous trouverez dans l'article de notre blog comment mettre en place une surveillance et une alerte pour le groupe Administrateurs de l'entreprise.

La stratégie de verrouillage de compte :

Ce paramètre (défini dans un Objet de Stratégie de Groupe) détermine le nombre de tentatives d'ouverture de session en échec qu'un utilisateur peut obtenir avant que son compte soit verrouillé. Ce réglage a historiquement été fixé à un nombre réduit (généralement trois à cinq) pour répondre aux réglementations de sécurité, faisant penser qu'un faible nombre est un signe de sécurité. Cependant, avec les utilisateurs internes qui ont la capacité d'attaquer avec de meilleurs résultats, ce nombre devrait être porté entre 75 ou 100 pour aider à réduire les chances d'un déni de service. Un déni de service, dans ce cas, consisterait à rendre tous les comptes utilisateurs verrouillés avec un simple script ou un fichier batch. En tentant d'ouvrir une session avec trois à cinq mauvais mots de passe pour chaque utilisateur du domaine, un attaquant interne pourrait verrouiller chaque utilisateur dans Active Directory (mis à part le compte d'administrateur de domaine) en quelques secondes. Si vous définissez cette valeur à un plus grand nombre, l'attaquant interne ne pourrait pas connaitre la valeur du seuil de verrouillage puisqu'il n'arriverait pas à l'atteindre.

Autorisations du compte de service ("log on to") :

Ce paramètre est un contrôle qui peut restreindre l'accès des comptes de services aux ordinateurs sur lesquels ils peuvent se connecter. Ce paramètre fait partie des propriétés des comptes utilisateurs, qui sont faciles à configurer. L'important est de savoir sur quels ordinateurs le compte de service est utilisé, puis simplement les énumérer dans la liste "Log on to". Cela permettra d'empêcher le compte utilisateur (utilisé comme un compte de service) de se connecter à n'importe quel ordinateur, mais seulement sur ceux qui sont répertoriés.

Sécuriser Active Directory: alertes sur les appartenances aux groupes

ADAudit Plus permet d'analyser l'état de tous vos groupes qui ont des privilèges étendus. Après avoir analysé vos groupes et vous être assuré que seuls les utilisateurs autorisés ont des privilèges élevés, vous devez alors garder un œil sur ces groupes pour vous assurer que la composition du groupe ne change pas à votre insu.

Si nous essayons d'accomplir cela en utilisant les outils d'audit de Microsoft, l'Observateur d'événements et les tâches planifiées, nous constatons qu'il n'y a aucun moyen simple d'obtenir des alertes concernant nos groupes à privilèges élevés.

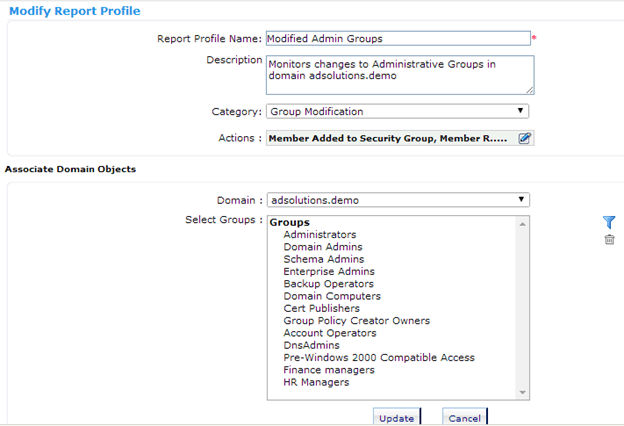

Toutefois, si vous utilisez les capacités d'alerte d'ADAudit Plus, vous obtiendrez ces alertes extrêmement facilement. Vous pouvez voir sur l'image ci-dessous, comme il est facile de définir les groupes que vous souhaitez surveiller.

ADAudit Plus fournit des rapports personnalisés sur les modifications effectuées sur vos groupes ayant des privilèges élevés.

ADAudit Plus fournit des rapports personnalisés sur les modifications effectuées sur vos groupes ayant des privilèges élevés.

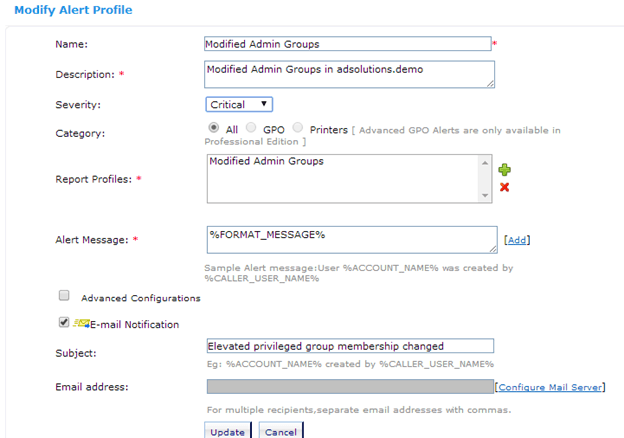

Maintenant que vous avez un rapport pour vos groupes à privilèges étendus, il vous suffit d'associer une alerte à ce rapport. Vous pouvez recevoir les alertes dans l'interface d'ADAudit Plus, mais vous pouvez aussi les recevoir par email, par exemple lorsque la composition des groupes change, pour obtenir une notification instantanément. L'image ci-dessous illustre comment cette alerte sera configurée.

ADAudit Plus propose des alertes pour tous les rapports, y compris des alertes par email.

ADAudit Plus propose des alertes pour tous les rapports, y compris des alertes par email.

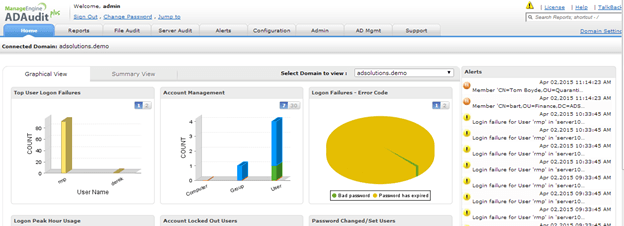

Lorsqu'un changement se produit sur l'un de vos groupes à privilèges, l'interface d'ADAudit Plus indique le changement dans la zone d'alerte, comme illustré ci-après:

Paramètres de stratégie d'audit - détection des modifications dans AD

La capacité de détecter tous les changements qui se produisent sur tous les objets dans Active Directory peut vous donner un aperçu des attaques et des erreurs de configuration. Il est possible de détecter tous les changements effectués sur les objets dans Active Directory si vos paramètres de stratégie sont correctement activés. Malheureusement, ces paramètres de stratégie ne sont pas activés par défaut, ce qui signifie que peu, voire aucun, changement n'est détecté par défaut. Toutefois, la configuration de ces paramètres de stratégie n'est pas difficile. L'important reste à savoir quels paramétrages sont nécessaires pour détecter les modifications d'objets Active Directory.

Il y a deux options différentes à modifier, selon le système d'exploitation Windows Server que vous utilisez pour vos contrôleurs de domaine. Si vous utilisez Windows Server 2008 ou une version antérieure, vous devrez configurer les paramètres de stratégie d'audit. Si vous utilisez Windows Server 2008 R2 ou une version ultérieure, vous devez utiliser les paramètres de stratégie d'audit avancée. Vous pouvez utiliser les paramètres de stratégie d'audit sur Windows 2008 R2 ou une version ultérieure, mais les paramètres de stratégie d'audit avancé permettent d'améliorer la pertinence des changements détectés sur les objets.

NOTE : Si vous utilisez à la fois des systèmes d'exploitation d'ancienne et nouvelle génération pour vos contrôleurs de domaine, vous pouvez utiliser un mélange de paramètres de stratégie. Les contrôleurs de domaine plus anciens ignoreront automatiquement les paramètres de stratégie d'audit avancée. Ainsi, assurez-vous que les paramètres de stratégie d'audit sont également configurés.

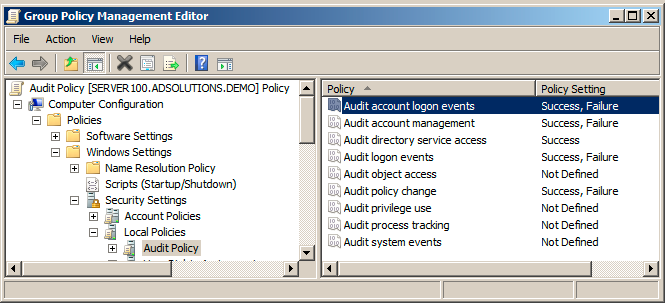

Pour configurer les paramètres de stratégie d'audit, vous devez modifier le GPO (objet de stratégie de groupe) sous le nœud Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy, comme le montre la Figure 1.

Figure 1. Configuration de stratégie d'audit pour détecter les modifications d'objets Active Directory.

Figure 1. Configuration de stratégie d'audit pour détecter les modifications d'objets Active Directory.

En résumé, assurez-vous de configurer les paramètres de stratégie d'audit suivants :

Audit Account LogonSuccess/FailureAudit Account ManagementSuccess/FailureAudit Directory Service AccessSuccessAudit Logon EventsSuccess/FailureAudit Audit Policy changeSuccess/Failure

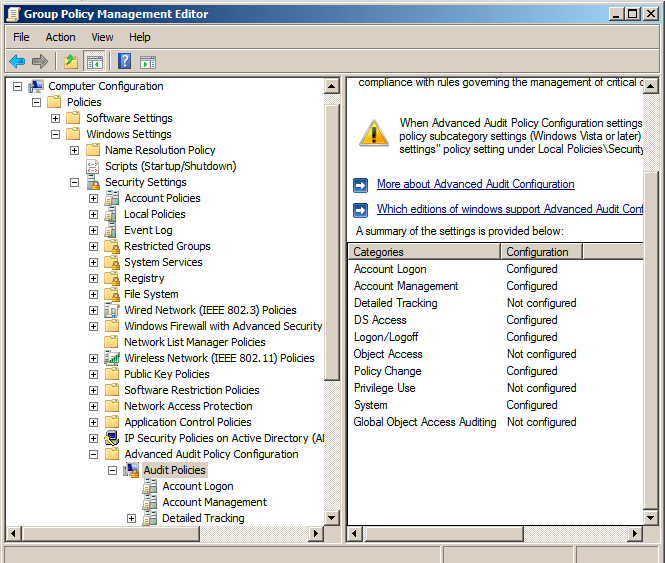

Si vous choisissez d'utiliser les paramètres de stratégie d'audit avancée, vous devez le GPO sous Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configurations\Audit Policy, comme le montre la Figure 2.

Figure 2. Paramètres de stratégie d'audit avancée pour détecter les changements d'objets Active Directory.

Figure 2. Paramètres de stratégie d'audit avancée pour détecter les changements d'objets Active Directory.

Les configurations détaillées pour la stratégie d'audit avancée comprennent :

- Audit Account Logon

- Audit Kerberos Authentication Service – Success/Failure

- Audit Account Management

- Audit Computer Account Management – Success/Failure

- Audit Distribution Group Management – Success/Failure

- Audit Security Group Management – Success/Failure

- Audit USer Account Management – Success/Failure

- Audit DS AccessAudit Directory Service Changes – Success/Failure

- Audit Directory Service Access – Success/Failure

- Audit Logon/Logoff Audit Logon – Success/Failure

- Audit Logoff – Success/Failure

- Audit Policy changeAudit Authentication Policy Change – Success/Failure

- Audit Authorization Policy Change – Success/Failure

- Audit System EventsAudit System Security Change – Success/Failure

Vous pouvez soit lier le GPO contenant ces configurations à l'unité d'organisation (OU) des contrôleurs de domaine ou au niveau du domaine. Bien sûr, si vous liez le GPO au niveau du domaine, les paramètres auront une incidence sur tous les ordinateurs du domaine, et pas seulement les contrôleurs de domaine. Si vous voulez juste détecter les modifications apportées aux objets Active Directory, lier le GPO à l'OU des contrôleurs de domaine.

Vous avez désormais paramétré les contrôleurs de domaine pour activer la surveillance des zones relatant aux changements d'objet Active.

Au-delà de la Gestion d’Active Directory

Dans cet article nous allons parler d’un sujet bien précis et qui peut vous intéresser en termes de gestion de vos IT. Ce sujet c’est les derniers développements en matière de gestion d’Active Directory.

Les nouvelles tendances comme la conformité IT et la BYOD, ont fait évoluer les besoins et les motivations des entreprises en termes de gestion des identités et des accès (IAM). Ce qui a ouvert la voie aux solutions IAM. Le service d'annuaire le plus populaire, Active Directory, a lui aussi évolué.

Synchronisation des mots de passe, étape cruciale de l’IAM en Cloud

L’une des principales contraintes pour l'entreprise lorsque les utilisateurs de l’Active Directory sont autorisés à accéder aux applications Cloud, c’est la gestion de leurs identités à travers ces différentes applications. Quand il s'agit de la gestion des identités dans un scénario hybride, vous devez garder deux choses à l’esprit :

L’une des principales contraintes pour l'entreprise lorsque les utilisateurs de l’Active Directory sont autorisés à accéder aux applications Cloud, c’est la gestion de leurs identités à travers ces différentes applications. Quand il s'agit de la gestion des identités dans un scénario hybride, vous devez garder deux choses à l’esprit :

- Il fortement recommandé d’utiliser la solution de gestion des identités existante utilisée pour l’Active Directory et de l’étendre aux applications cloud.

- Il est idéal pour l’utilisateur d’avoir un seul login pour plusieurs applications. Mais, le problème est que ces différentes applications ont des dates d’expiration des mots de passe différentes.

AD360 – une solution intégrée pour la gestion d’AD et d’Exchange

La gestion efficace d'Active Directory et l'installation d'Exchange sont cruciales pour le bon fonctionnement d'une organisation basé sur Windows. Aujourd‘hui, les besoins en matière de gestion des identités et des accès (IAM) d'une organisation représente un défi de taille pour les administrateurs IT.

La gestion efficace d'Active Directory et l'installation d'Exchange sont cruciales pour le bon fonctionnement d'une organisation basé sur Windows. Aujourd‘hui, les besoins en matière de gestion des identités et des accès (IAM) d'une organisation représente un défi de taille pour les administrateurs IT.

AD360 est une solution intégrée répondant aux nombreuses préoccupations des administrateurs IT qui gèrent un environnement Windows, via une interface simple et facile à utiliser. Nous avons doté cette solution de toutes les fonctionnalités nécessaires pour gérer efficacement l’IAM.

ADSelfService Plus compatible avec Windows 8 et Windows Server 2012

Windows 8 et Windows Server 2012, les derniers systèmes d'exploitation de Microsoft, ont apporté des changements radicaux aux PC Windows classiques. Ces systèmes d'exploitation ont été développés pour s’adapter à la fois au travail traditionnel sur PC et aux périphériques mobiles modernes tels que les tablettes et les smartphones.

Windows 8 et Windows Server 2012, les derniers systèmes d'exploitation de Microsoft, ont apporté des changements radicaux aux PC Windows classiques. Ces systèmes d'exploitation ont été développés pour s’adapter à la fois au travail traditionnel sur PC et aux périphériques mobiles modernes tels que les tablettes et les smartphones.

Afin de toujours vous offrir le meilleur de la gestion libre-service des mots de passe, la dernière version d’ADSelfService Plus (version 4.5 build 4590) est disponible et compatible avec Windows 8 et Windows Server 2012.

Outil Active Directory gratuit – Rapporteur de mot de passe vide

Un mot de passe agit comme un rempart pour la sécurité des comptes utilisateurs. Le choix d’un mot de passe sécurisé n'est pas seulement limité à l'utilisateur final mais également à l'administrateur qui définit la politique de restriction ou de création de tel ou tel mot de passe. Un mot de passe mal choisi par vos utilisateurs est une opportunité qui involontairement fourni à des utilisateurs malveillants de l’exploiter. Par exemple, les hackers (utilisateurs externes) sont constamment à l'affût des failles dans le système de sécurité d'une organisation en vue d'accéder à des informations sensibles. Les comptes utilisateurs qui n'ont pas un mot de passe restent les cibles prioritaires des hackers. On ne peut pas écarter le rôle des personnes internes à l’entreprise dans une brèche de sécurité. Les stats révèlent qu'environ 93% des failles de compte dans une organisation ont été causés par un interne.

Un mot de passe agit comme un rempart pour la sécurité des comptes utilisateurs. Le choix d’un mot de passe sécurisé n'est pas seulement limité à l'utilisateur final mais également à l'administrateur qui définit la politique de restriction ou de création de tel ou tel mot de passe. Un mot de passe mal choisi par vos utilisateurs est une opportunité qui involontairement fourni à des utilisateurs malveillants de l’exploiter. Par exemple, les hackers (utilisateurs externes) sont constamment à l'affût des failles dans le système de sécurité d'une organisation en vue d'accéder à des informations sensibles. Les comptes utilisateurs qui n'ont pas un mot de passe restent les cibles prioritaires des hackers. On ne peut pas écarter le rôle des personnes internes à l’entreprise dans une brèche de sécurité. Les stats révèlent qu'environ 93% des failles de compte dans une organisation ont été causés par un interne.

Derniers blogs

- AD360 remporte la médaille d'argent au 2023 ‘ASTORS’ Homeland Security Awards Program

- Le Patch Tuesday d'avril 2024 propose des correctifs pour 149 vulnérabilités, mais pas de zero day.

- La supervision de l'expérience numérique dans Application Manager

- Mars 2024 Le Patch Tuesday propose des correctifs pour 60 vulnérabilités, mais pas de zero day

Dernières mises à jour

- Endpoint Central MSP - 11.2.2325.23 to 11.3.2400.15 - Jan,fev,mars

- Endpoint Central 11.2.2325.23 to 11.3.2400.15 - jan,fev,mars

- Password Manager Pro : Nouvelle version 12420

- EventLog Analyzer : nouvelle version 12430

- PAM360 : Nouvelle version 6540

- ADSelfService Plus : Nouvelle version 6404

- M365 Security Plus : Notes de mise à jour pour la version 4608

- M365 Manager Plus : Nouvelle version 4608