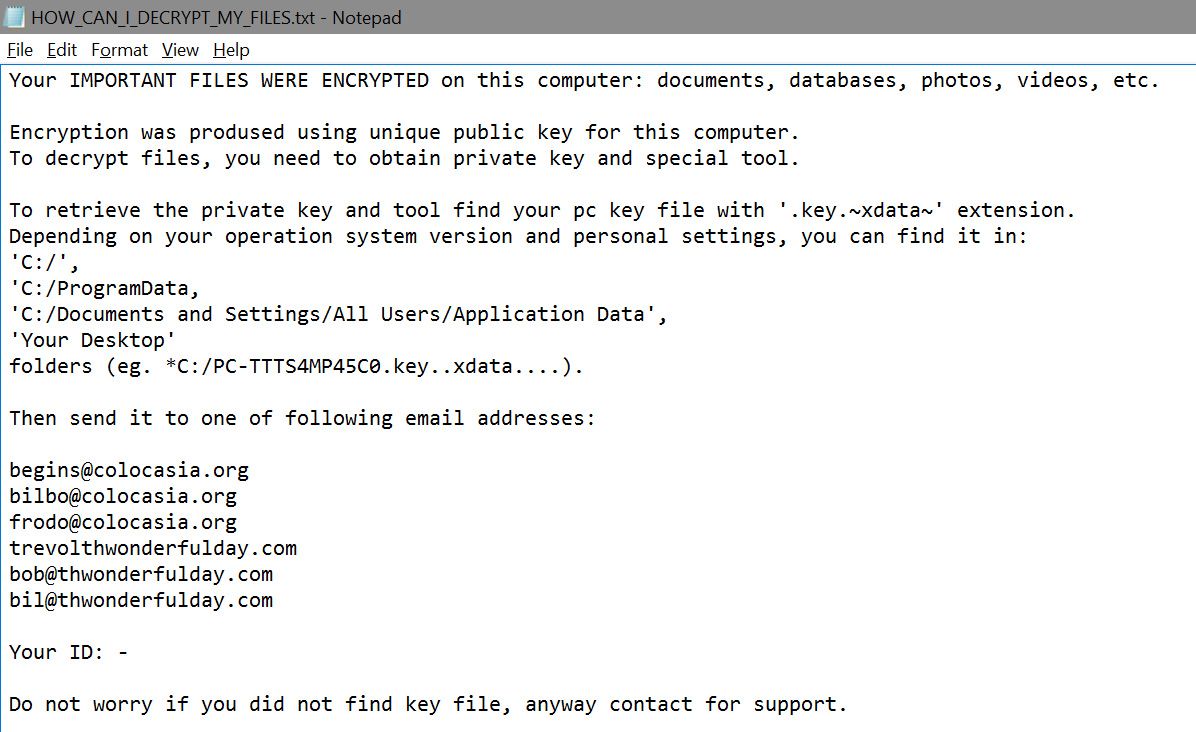

XData utilise la cryptographie asymétrique, ce qui nécessite à la fois les clés publiques et privées pour déchiffrer les fichiers. Les victimes doivent payer une rançon, qui s’élève habituellement à $500 voire $1000, pour recevoir cette clé privée de la part des développeurs de XData. Cependant, dans la plupart des cas, le paiement de la rançon n'a pas permis aux victimes de retrouver leurs fichiers. Les chercheurs en cybersécurité ont déclaré que 90% des attaques liées à XData ont ciblé l’Ukraine, mais cela ne signifie pas que les autres pays sont en sécurité. XData a également beaucoup d'autres variantes comme Stampado, ONYONLOCK, Cryptoviki, et Spora

Même si ces attaques par ransomware ont principalement visé les utilisateurs de Windows, les utilisateurs de Linux ne sont pas à l’abri. De nombreux utilisateurs de Linux utilisent Samba, une suite logicielle open source pour transférer des fichiers sur des clients SMB/CIFS. De la même façon que WannaCry a exploité la vulnérabilité SMB de Windows, ce nouveau logiciel malveillant (surnommé SambaCry) exploite une vulnérabilité vieille de 7 ans présente sur Samba. Cette vulnérabilité - indexée CVE-2017-7494 - affecte la façon dont les machines Unix communiquent avec les systèmes Microsoft.

SambaCry utilise trois vulnérabilités pour infecter les systèmes Linux :

1. smbd s’éxécutant sur le port TCP 443

2. “nt pipe support” activé dans le fichier smb.conf

3. Un partage en écriture accessible par un attaquant

Pour lancer une attaque, le pirate télécharge un objet partagé sur le partage en écriture et exécute une petite commande pour que le smbd exécute cet objet partagé. Cela permet au pirate d'obtenir les privilèges root et d’accéder ainsi à l'ensemble du système. Dans un mouvement stratégique, les pirates informatiques ont lancé SambaCry lors de grandes vacances aux États-Unis, rendant l'attaque plus difficile à résoudre. Samba a déjà publié un patch pour corriger le problème. Les utilisateurs peuvent également se protéger de SambaCry en désactivant le paramétrage “nt pipe support” ou en bloquant le port TCP 445 pour les sources inconnues.

SambaCry n’est qu’un début pour les utilisateurs de Linux. Désormais, les utilisateurs de Linux doivent faire face à une autre menace : LuaBot. Ce cheval de Troie à composants multiples détecte les honeypots, ce qui le rend plus intelligent que les menaces précédentes. LuaBot est un cheval de Troie interconnecté qui utilise un pool d'adresses IP afin de lancer une attque par force brute, ciblant les protocoles Telnet et SSH. Une analyse technique détaillée expliquant la façon dont fonctionne cette attaque est disponible sur Dr.Web.

Les patchs sont souvent la première ligne de défense contre les cyberattaques. Cependant, les administrateurs système n'ont généralement pas le temps de renforcer leurs défenses. Certaines entreprises ont même temporairement coupé leur réseau en raison de la quantité de problèmes qui s'accumule. Donc, si vous avez un moment pour reprendre votre souffle entre deux apnées, assurez-vous que tous vos correctifs sont à jour. La tranquillité totale n’est pas réaliste dans le secteur de la cybersécurité, mais si nous travaillons ensemble, nous pouvons éliminer les menaces avant qu'elles ne se répandent comme des feux de forêt.