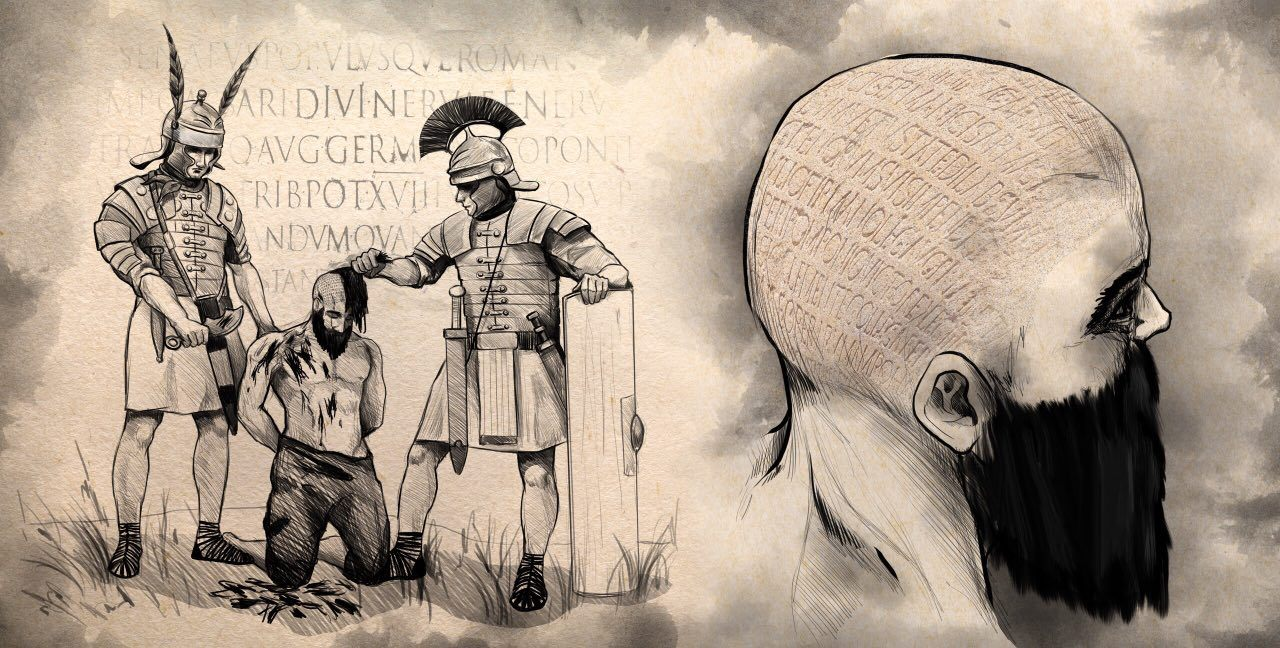

Qu'est-ce que la stéganographie ?

La stéganographie est la pratique consistant à dissimuler un message dans un autre message. Contrairement à la cryptographie, où le message est chiffré, les messages stéganographiques sont cachés à la vue de tous. Plus récemment, les cybercriminels ont utilisé la stéganographie pour déployer des attaques sophistiquées. La stéganographie peut se pratiquer au sein d'une image ou de tout logiciel anonyme disponible sur le web.

Charge utile stéganographiée dans des images

La plupart d'entre nous sont familiers avec les mèmes Internet - souvent une image avec une légende - mais saviez-vous que certains mèmes peuvent contenir des commandes cachées de logiciels malveillants qui pourraient compromettre vos appareils ? Malheureusement, ils le peuvent et le font.

Les chercheurs de Trend Micro ont identifié un malware récent qui répond à des commandes exécutables intégrées dans un mème publié sur Twitter. Cela signifie-t-il que vous serez infecté par des logiciels malveillants chaque fois que vous verrez une image sur Twitter ? Non, parce que cette image stéganographique particulière ne peut affecter que les appareils déjà infectés par le bon logiciel malveillant.

Les images stéganographiques incorporent des instructions provenant de serveurs de commande et de contrôle ( C&C) anonymes. Lorsqu'un périphérique infecté par un malware visualise une image stéganographique, le programme malveillant réagit et exécute les commandes intégrées à l'image, souvent en utilisant une commande apparemment inoffensive (dans ce cas, la commande /print) qui renvoie des copies d'écran aux cybercriminels. D'autres commandes similaires peuvent récupérer une liste des processus en cours d'exécution, capturer le contenu du presse-papiers et récupérer les noms d'utilisateur et les noms de fichiers des périphériques infectés.

Les solutions de sécurité sont constamment mises à jour avec des listes d'adresses IP malveillantes et des extraits de code utilisés dans les logiciels malveillants. Il s'agit toutefois d'un processus réactif : les pirates sont toujours en train d'essayer de nouveaux vecteurs d'attaque. C'est pourquoi certains pirates informatiques ont commencé à utiliser des sites Web largement répandus comme Twitter pour exécuter certaines étapes de cyberattaques de charges utiles stéganographiques.

Plusieurs variantes de logiciels malveillants ont été découvertes qui utilisent la stéganographie dans leurs stratégies d'attaque, notamment Microcin, NetTraveler, Zberp, Kins, ZeusVM, et Triton.

Ces charges utiles peuvent passer inaperçues dans de nombreuses solutions de sécurité, mais il existe quelques procédures de détection - comme la méthode de l'histogramme et la méthode RS (régulière/singulaire) - qui peuvent aider à les identifier.

Meilleures pratiques contre les charges utiles stéganographiques

Bien que les méthodes d'histogramme et de RS puissent aider à analyser et à identifier les charges utiles, vous pouvez mettre en œuvre quelques bonnes pratiques dans votre environnement informatique pour éviter qu'elles n'affectent les dispositifs de votre entreprise. Vous devriez :

Renforcer les procédures de distribution des logiciels afin que les utilisateurs ne puissent pas télécharger des logiciels à partir de sources non fiables, car les logiciels non fiables peuvent contenir du code stéganographique incorporé dans ceux-ci. Les logiciels de listes noires et de listes blanches sont également très utiles ici.

Si vous soupçonnez qu'une image pourrait contenir du code malveillant, regardez l'image à l'aide d'un logiciel de retouche d'image. S'il y a des duplications de couleurs dans l'image ou si la taille de l'image est plus grande que d'habitude, cela pourrait indiquer une attaque stéganographique.

Partitionnez votre réseau pour réduire l'impact en cas d'attaque stéganographique des périphériques de votre réseau.

Surveillez le trafic sortant à l'aide de stratégies de pare-feu appropriées afin d'identifier tout comportement anormal.

Mettre sur liste noire les sites Web malveillants en utilisant des procédures de sécurité propres aux navigateurs.

Définissez des politiques et des configurations appropriées pour empêcher les utilisateurs de télécharger des pièces jointes d'expéditeurs inconnus qui peuvent contenir des fichiers et des images intégrés dans le code stéganographique.

Limitez les privilèges des utilisateurs sur le partage réseau et les lecteurs pour éviter que les charges utiles ne se répandent sur tous les périphériques.

L'utilisation de ces bonnes pratiques au sein de votre entreprise peut réduire les risques que les appareils soient exposés à des cyberattaques stéganographiques. Les meilleures pratiques telles que l'audit de fichiers, la gestion automatisée des correctifs, la gestion de la sécurité du navigateur, la gestion de la sécurité des e-mails et la détection des logiciels malveillants peuvent réduire vos risques d'être victime de menaces basées sur la stéganographie.

Giridhara Raam, Product Marketer chez ManageEngine