Si vous vous demandez pourquoi Follina comme nom, le chercheur Kevin Beaumont déclare : "Je l'appelle Follina parce que l'échantillon repéré dans le fichier fait référence à 0438, qui est l'indicatif régional de Follina en Italie."

À propos de la vulnérabilité zero day

Répertorié sous le nom de CVE-2022-30190, ce bug zero-day dans MSDT peut permettre l'exécution de code à distance lorsque MSDT est appelé à l'aide du protocole URL depuis une application appelante telle que Microsoft Word.

La vulnérabilité affecte toutes les versions de Windows qui reçoivent encore des mises à jour de sécurité, c'est-à-dire Windows 7+ et Windows Server 2008+.

Il a été signalé que les acteurs de la menace peuvent exécuter du code arbitraire dans les systèmes affectés en utilisant un document Microsoft Word spécialement conçu. Dès que l'utilisateur ouvre le fichier malveillant, le document infecté ouvre la voie aux attaquants pour exécuter des commandes PowerShell à l'aide de MSDT.

Une fois l'exécution réussie, les attaquants peuvent alors effectuer un large éventail d'activités telles que l'installation d'applications, la visualisation/modification/suppression de données, ou la création de nouveaux comptes dans des scénarios spécifiques à l'utilisateur.

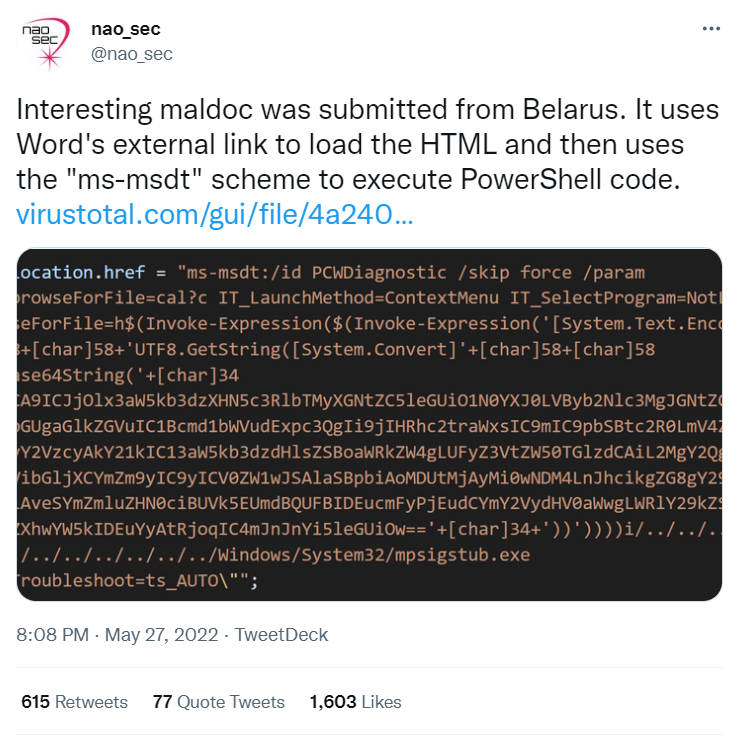

Le bug a été révélé par nao_sec, un groupe de recherche en cybersécurité basé à Tokyo, sur Twitter.

Kevin a examiné les recherches de nao_sec et a déclaré dans son blog :

"Il y a beaucoup de choses qui se passent ici, mais le premier problème est que Microsoft Word exécute le code via msdt (un outil de support) même si les macros sont désactivées. L'affichage protégé s'active, mais si vous changez le document en format RTF, il s'exécute sans même ouvrir le document (via l'onglet d'aperçu dans l'Explorateur) et encore moins l'affichage protégé."

Microsoft a reconnu cette vulnérabilité dans son blog Microsoft Security Response Center (MSRC). Selon sa déclaration officielle :

"Une vulnérabilité d'exécution de code à distance existe lorsque MSDT est appelé à l'aide du protocole URL depuis une application appelante telle que Word. Un attaquant qui réussit à exploiter cette vulnérabilité peut exécuter du code arbitraire avec les privilèges de l'application appelante. L'attaquant peut alors installer des programmes, visualiser, modifier ou supprimer des données, ou créer de nouveaux comptes dans le contexte autorisé par les droits de l'utilisateur."

L'impact

Des impacts majeurs ont été observés :

-

En exploitant la vulnérabilité, les attaquants peuvent exécuter du code arbitraire dans les systèmes affectés à l'aide d'un document Microsoft Word spécialement conçu et peuvent élever leurs privilèges, obtenant potentiellement un accès au GodMode.

-

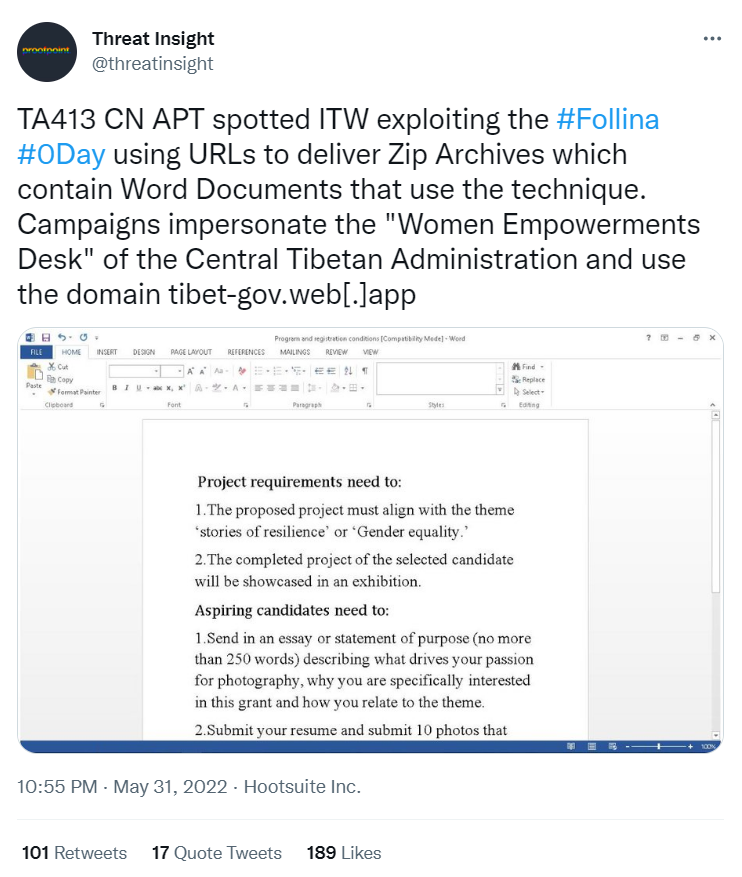

TA413 CN APT (un acteur de menaces persistantes avancées lié à la Chine) a été repéré dans la nature exploitant la vulnérabilité zero day.

ManageEngine à la rescousse : Détection et atténuation

Pour l'instant, Microsoft n'a publié aucun correctif officiel pour atténuer la vulnérabilité et propose plutôt des solutions de contournement manuelles.

Cependant, si vous utilisez ManageEngine Endpoint Central avec le module complémentaire Vulnerability Manager Plus ou Endpoint Security, ou si vous utilisez ManageEngine Vulnerability Manager Plus, nous avons de bonnes nouvelles ! Vous pouvez exécuter de manière transparente les solutions de contournement suggérées par Microsoft à l'aide de nos scripts préétablis, directement depuis la console du produit.

Pour détecter et atténuer les vulnérabilités en utilisant :

-

Endpoint Central avec le module complémentaire Vulnerability Manager Plus ou le module complémentaire Endpoint Security, trouvez les étapes d'atténuation ici.

-

Si vous utilisez Vulnerability Manager Plus, ces mesures d'atténuation peuvent vous aider.

Solutions de contournement suggérées par Microsoft

Bien que Microsoft n'ait pas encore publié de correctif pour atténuer les vulnérabilités, elle a suggéré des solutions de contournement manuelles pour empêcher l'exploitation. Selon le blog du CSEM, les utilisateurs doivent :

-

Désactiver le protocole URL MSDT

ou

-

Activer la protection fournie par le cloud et la soumission automatique d'échantillons dans Windows Defender.

Pour en savoir plus sur les solutions de contournement proposées par Microsoft.

La situation actuelle

Pour l'instant, Microsoft n'a publié aucun correctif officiel. Il y a une forte probabilité que la vulnérabilité soit exploitée dans la nature. Vous pouvez exécuter de manière transparente les solutions de contournement suggérées par Microsoft en utilisant ManageEngine Endpoint Central avec le module complémentaire Vulnerability Manager Plus ou le module complémentaire Endpoint Security (en suivant ces étapes). Vous pouvez également le faire si vous utilisez Vulnerability Manager Plus (trouvez les étapes pour les mettre en œuvre ici).

ManageEngine garde un œil sur les dernières évolutions liées à CVE-2022-30190. Nous prendrons en charge les correctifs pour le déploiement via nos solutions de gestion des correctifs (à savoir Endpoint Central, Patch Manager Plus, et Vulnerability Manager Plus) dès que le fournisseur les publiera.

Cet article de blog(en anglais) sera mis à jour périodiquement pour inclure les détails importants au fur et à mesure que nous les recevrons.