Ces bogues peuvent affecter une multitude de domaines différents dans l'infrastructure d'un ordinateur ou d'un appareil. Des problèmes physiques au niveau de l'unité centrale et des bogues dans le logiciel peuvent créer des risques de brèches dans le réseau. Mais Meltdown et Spectre diffèrent de ces types de bugs car ces défauts existent dans l'architecture du processeur de l'appareil et comment il traite les données sensibles plutôt qu'avec l'appareil lui-même ou le logiciel fonctionnant sur lui. Si un pirate exploite ces failles d'architecture, il peut accéder aux données sensibles traitées dans des terminaux physiques tels que les ordinateurs de bureau, portables, smartphones et tablettes ainsi qu'aux données sensibles traitées dans le Cloud.

Périmètre de Meltdown

En principe, le système d'exploitation et les applications utilisateur fonctionnent de manière isolée et n'échangent pas de données. Lorsque des données brutes non chiffrées sont transférées, elles sont fortement protégées contre d'éventuels regards indiscrets. Meltdown est un faille qui permet principalement aux attaquants de contourner ces protections pour accéder à la mémoire du système et voler des données sensibles. Bien que ce faille existe dans l'architecture des processeurs, elle affecte les données sensibles stockées dans la mémoire des appareils. Tant que vous n'avez pas mis à jour votre système d'exploitation pour pallier ce défaut matériel, vos données sensibles sont définitivement à risque.

Impact du spectre

Spectre adopte une approche différente, amenant les applications à divulguer des informations sensibles qui seraient autrement inaccessibles. Bien que Spectre soit assez compliqué à exploiter, il est tout aussi difficile à corriger.

Découverte

Ces failles ont d'abord été signalées par Jann Horn de Google Project Zero, accompagné de rapports de plusieurs autres entreprises que vous pouvez trouver ici. Les exploits sont CVE-2017-5754 (Meltdown) et CVE-2017-5753 et CVE-2017-5715 (Spectre).

Mitigations

De nombreux fournisseurs ont réagi à ces vulnérabilités avec leurs propres mises à jour. Certaines de ces mises à jour sont expliquées dans les points ci-dessous.

- Microsoft a publié un correctif pour Windows 10, alors que les corrections pour les autres versions suivront bientôt dans les mises à jour Patch Tuesday de ce mois-ci.

- Apple a déjà corrigé plusieurs failles dans macOS High Sierra 10.13.2, et va encore améliorer ces corrections dans la version suivante.

- Linux a publié des correctifs pour déplacer le noyau dans un espace d'adressage entièrement séparé en fournissant l'isolation des pages du noyau (KPTI).

- Google a également publié des mises à jour pour les périphériques Pixel et Nexus. D'autres périphériques devront attendre les mises à jour ultérieures.

- Amazon, ARM, Intel, MITRE et Red Hat ont également publié des mises à jour pour atténuer ces menaces.

Vous trouverez ici la liste complète des mises à jour de sécurité de tous les fournisseurs.

Vous pouvez éviter ces vulnérabilités en utilisant la gestion automatique des correctifs. ManageEngine offre une réponse à ces failles avec la prise en charge des correctifs Windows, Mac et Linux pour vous aider à éviter les surprises imprévues et à garder vos données d'entreprise sûres et sécurisées.

Gardez une pointe d'avance sur les futures Meltdown ou Spectre

Si votre priorité est de sécuriser les données personnelles que des vulnérabilités comme Meltdown et Spectre exploitent, téléchargez notre solution de gestion automatique des correctifs Patch Manager Plus.

Si vous souhaitez sécuriser vos données personnelles sur tous vos postes de travail, téléchargez la solution de gestion des postes de travail Desktop Central de ManageEngine.

Comment ManageEngine aide à limiter le périmètre de ces attaques ?

L'équipe de gestion des correctifs de ManageEngine a déjà pris en charge les correctifs pour la dernière mise à jour de sécurité critique de Microsoft.

Si vous avez déjà configuré vos paramètres de patch :

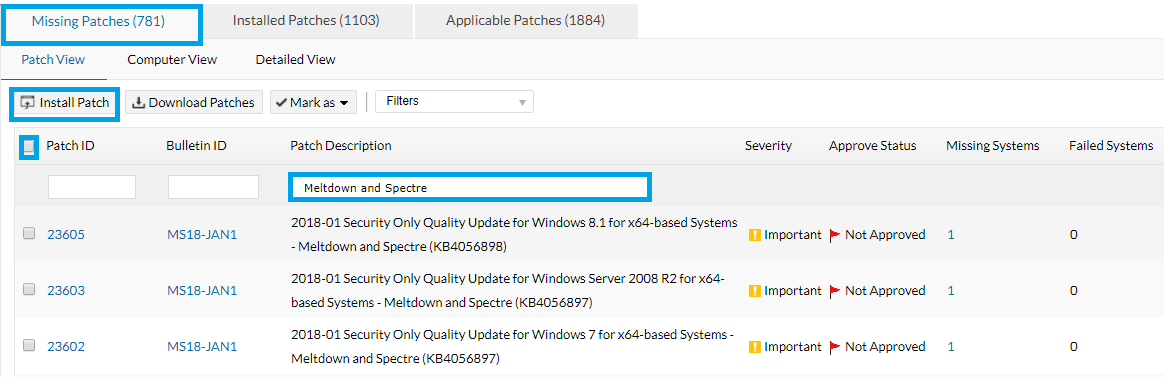

- Naviguez jusqu' à l'onglet Patch Mgmt et cliquez sur Update Now (Mettre à jour maintenant) sous Update Vulnerability DB.

- Scannez tous vos systèmes pour identifier les patchs manquants.

- Recherchez le mot-clé "Meltdown" ou "Spectre" dans le champ Description du patch.

- Sélectionnez tous les patchs manquants avec une description sur Meltdown ou Spectre. Cliquez sur Installer le patch pour les déployer tous en même temps.

- Vous pouvez également vérifier l'état d'installation de ces correctifs après le déploiement.

Mise à jour du 09 Janvier 2018 :

Microsoft suspend une mise à jour pour les processeurs AMD. Plus d'informations

Note: Les mises à jour concernant les autres correctifs d'autres éditeurs doivent suivre, restez à l'écoute.

Giridhara Raam, Analyste Marketing chez ManageEngine