PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Contact

- Support

- Accueil

-

Active Directory

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

-

ADAudit PlusAudit en temps réel des modifications apportées à l'AD et serveurs Windows

-

ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

-

DataSecurity PlusAudit des fichiers et prévention des fuites de données

-

Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

-

RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

-

SharePoint Manager PlusReporting et audit SharePoint

-

AD360Gestion des identités et accès pour les écosystèmes hybrides

-

Identity360Une plateforme d'identité native dans le cloud qui redéfinit l'IAM du personnel

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Produits gratuits

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- HelpDesk

-

Desktop & Mobile

-

Endpoint CentralGestion des postes de travail

-

Mobile Device Manager PlusGestion des appareils mobiles

-

OS DeployerDéploiement d'OS

-

Patch Manager PlusGestion des correctifs

-

Patch Connect PlusGestion des correctifs tiers SCCM

-

Browser Security PlusSolution de gestion et de sécurité des navigateurs

-

Remote Access PlusSolution d’accès à distance

-

Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

-

Device Control PlusPrévention de la perte de données pour les périphériques

- Application Control PlusDécouverte de logiciels et gestion des privilèges des points d'accès

- En savoir plus

- Produits gratuits

-

Endpoint CentralGestion des postes de travail

-

Monitoring IT

-

OpManagerSolution de supervision réseau

-

NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

-

Network Configuration ManagerGestion des configurations réseau

-

OpUtilsGestion des adresses IP et des ports de switchs

-

Applications ManagerLogiciel de surveillance des serveurs et des applications

- Site24x7

- En savoir plus

- Produits gratuits

-

OpManagerSolution de supervision réseau

-

Sécurité IT

-

Access Manager PlusUne solution de gestion de session privilégiée

-

EventLog AnalyzerGestion des logs par SIEM

-

Firewall AnalyzerConfiguration des pare-feux et gestion des logs

-

Password Manager ProGestion des mots de passe privilégiés

-

Key Manager PlusGestion des clés SSH et des certificats SSL

-

PAM360Gestion des accès privilégiés

-

Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- En savoir plus

- Produits gratuits

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

-

Access Manager PlusUne solution de gestion de session privilégiée

- MSP

- Analytics

- ManageEngine

- ManageEngine »

- Blog »

- Gestion d'Active Directory »

- Revue de l'USB, Partie 1 : En quoi les clés USB présentent-elles un risque pour la sécurité ?

Revue de l'USB, Partie 1 : En quoi les clés USB présentent-elles un risque pour la sécurité ?

Nous avons tous utilisé des clés USB de poche pour stocker et transférer des données. Nous les avons aussi perdues un nombre incalculable de fois. Les clés USB sont une commodité nécessaire qui s'accompagne de risques complexes et variés. Outre la perte des "pendrives", comme on les appelle, les entreprises sont la proie d'attaques ciblées sur les USB, qui sont assez courantes. Les menaces conçues pour les exploits USB sont passées de 37 % à 52 %, selon l'Industrial Cybersecurity USB Threat Report 2022 d'Honeywell. Même aujourd'hui, à l'ère du cloud, des attaques USB sont exécutées, comme certains des événements récents mentionnés ci-dessous.

Incidents récents concernant les USB

Ces clés à l'allure élégante ont été à l'origine d'une exposition massive et de violations de données. L'attaque Stuxnet (2010) et l'attaque du Pentagone par une clé USB (2008) figurent parmi les plus grands incidents de sécurité des données à ce jour. Voici quelques attaques récentes impliquant des USB :

1. L'envoi de clés USB malveillantes par les services postaux US, janvier 2022

Des USB malveillants ont été envoyées à des professionnels des secteurs de la défense, de l'assurance et des transports. Certains de ces mails ont été envoyés en usurpant l'identité de l'US Department Of Health et étaient censés contenir des directives autorisées sur le coronavirus. D'autres se faisaient passer pour des marques telles qu'Amazon, offrant des bons d'achat gratuits. Les USB contenaient des ransomwares qui permettaient aux hackers de s'introduire dans les réseaux des entreprises.

2. Le malware Raspberry Robin détecté dans des machines Windows, mai 2022

Le malware Raspberry Robin a été détecté dans des devices Windows de différents secteurs. Raspberry Robin est un ver Windows qui peut introduire des malwares dans les devices Windows. Le ver installe et exécute un malware dans les devices, qui peuvent ensuite être utilisés pour élever les privilèges.

3. Un bug dans un software USB a permis à des hackers d'ajouter de faux devices, juin 2020.

USB for Remote Desktop est un software qui permet aux utilisateurs d'accéder à un device USB branché localement lors de sessions de bureau à distance. Désormais corrigée, cette vulnérabilité aurait pu permettre à des hackers de créer de faux devices. Hypothétiquement, de fausses cartes réseau Ethernet ajoutées de cette manière auraient pu conduire à l'infiltration du réseau.

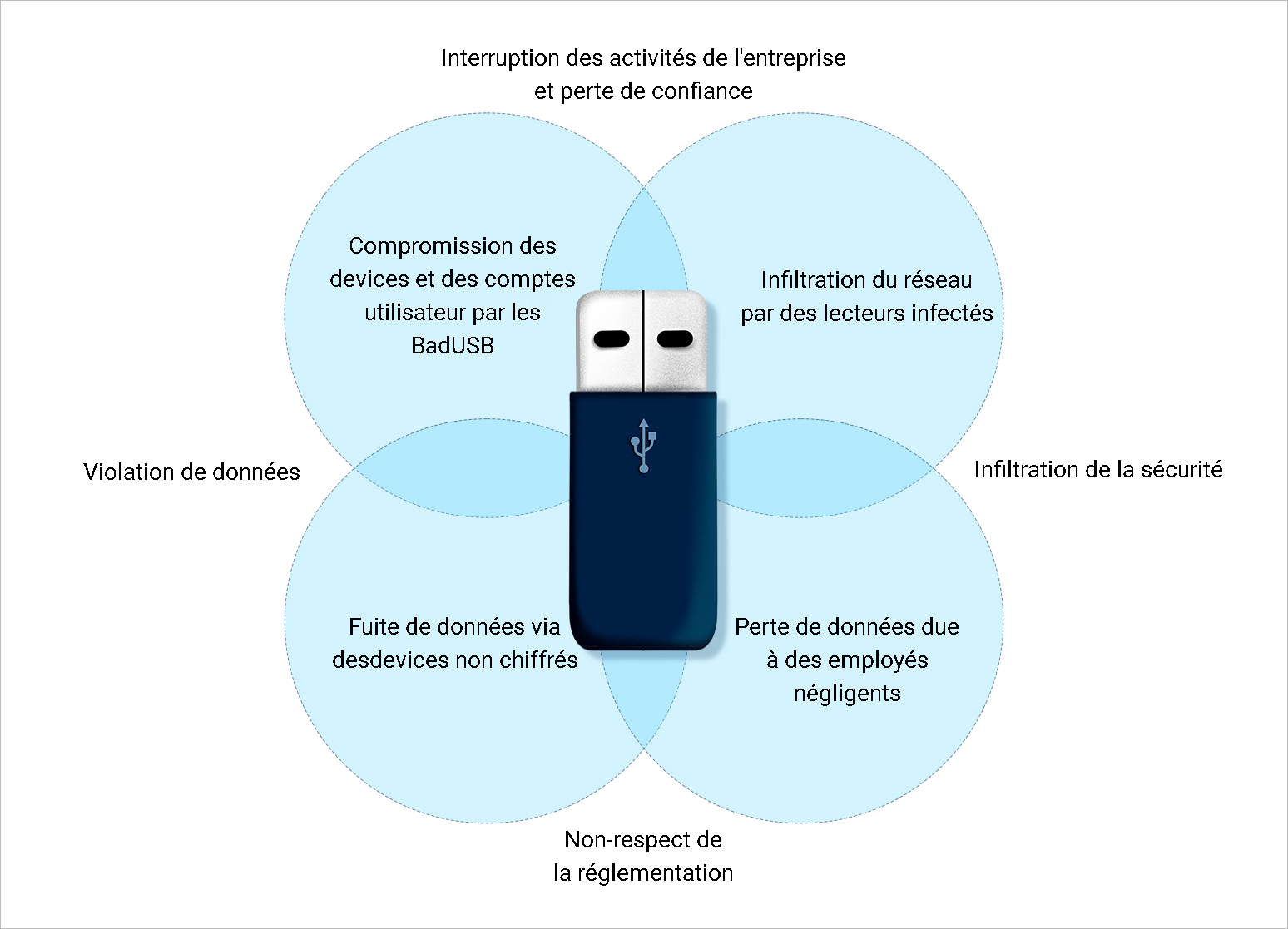

Comment les risques de sécurité liés aux USB affectent-ils une entreprise ?

Violation de données : Une violation de données se produit lorsque des données organisationnelles sont exposées à des entités externes, comme lorsque les données personnelles de parties prenantes sont publiées sur le dark web. Les conséquences sont souvent trop lourdes. Souvenez-vous d'Equifax.

Infiltration de la sécurité : Une faille de sécurité se produit lorsque les réseaux et les devices de l'entreprise sont exposés à des entités externes. Cela ressemble aux faux devices ajoutés par les hackers dans l'incident USB mentionné précédemment. Il convient de noter qu'une atteinte à la sécurité n'implique pas nécessairement une atteinte à la protection des données.

Implications en termes de conformité : Les normes réglementaires telles que le RGPD recommandent le chiffrage des données pour empêcher l'accès aux données volées. Si vous ne vous y conformez pas, vous vous exposez à de lourdes amendes. En plus de cela, vous finirez par dépenser encore plus en conseils juridiques et en rétablissement des contrôles de sécurité des données.

Interruption des activités de l'entreprise : Lorsque des USB sont détournées par des hackers, de nombreuses heures de travail sont consacrées à l'identification des données exposées. Les clés USB peuvent également être utilisées pour diffuser des malwares sur les endpoints. Si les endpoints sont infectés, vous ne pouvez pas les remettre en service rapidement. La réponse aux incidents et la remédiation sont plus prioritaires, ce qui entraîne des temps d'arrêt dans les activités de l'entreprise.

Types de menaces USB

Les attaques USB peuvent être causées par des entités internes et externes. Dans la plupart des cas, les hackers incitent les employés ou d'autres parties prenantes à brancher des clés USB dangereuses sur les devices de l'entreprise. Toutefois, des initiés ayant des motivations financières peuvent également lancer des attaques. Des chercheurs en sécurité israéliens ont identifié jusqu'à 29 attaques USB différentes.

En fonction de l'acteur de la menace, les attaques USB peuvent être classées comme suit :

-

Les attaques USB perpétrées par des hackers et des initiés : Ces attaques visent à exposer les données de l'entreprise ou à altérer les opérations commerciales. Les cybercriminels peuvent également s'associer à des initiés en concluant des accords monétaires pour lancer une infection par malware dans un réseau.

Exemples : Attaques BadUSB et attaques rubber ducky.

-

Incidents USB provoqués par des employés qui ne se doutent de rien : Les employés négligents qui ne respectent pas les protocoles de sécurité se font souvent voler leurs clés USB ou les perdent en dehors de l'entreprise.

Exemples : L'attaque Stuxnet (2010) et l'attaque du Pentagone (2008) ont été provoquées par des employés involontaires qui ont branché des lecteurs inconnus.

Au moins la moitié des incidents de sécurité liés aux USB peuvent être évités en sensibilisant les utilisateurs et en renforçant les contrôles de sécurité sur l'accès aux USB. Au lieu d'éradiquer complètement l'utilisation de l'USB, les entreprises doivent mettre en place de meilleurs contrôles pour l'utilisation sécurisée des devices de stockage amovibles.

Consultez ces 10 bonnes pratiques pour utiliser les devices de stockage amovibles en toute sécurité.

Comment prévenir les attaques par USB

Une méthode infaillible pour prévenir les attaques par USB consiste à interdire complètement les devices. Cependant, cela n'est pas pratique car les initiés qui cherchent à exploiter les failles trouveront d'autres moyens. Un nombre croissant d'outils sont développés pour aider à mettre en œuvre des contrôles stricts sur les lecteurs flash portables. Il est même possible de suivre les fichiers copiés sur les clés USB à l'aide d'outils de surveillance des endpoints.

Nous approfondirons la protection contre les menaces liées aux USB dans la deuxième partie de ce blog. Mais avant d'en arriver là, voici une ressource précieuse sur la création d'une stratégie DLP solide.

Le bon outil pour vous aider à suivre les actions USB à risque

ManageEngine DataSecurity Plus est une plateforme unifiée de sécurité et de visibilité des données qui permet d'élaborer des contrôles solides en matière de protection des données. Vous pouvez identifier qui a accédé à un fichier en dehors des heures de travail ou repérer les actions douteuses d'un utilisateur sur des supports amovibles. Vous pouvez également :

-

Découvrir les données sensibles dans vos serveurs de fichiers et vos serveurs SQL afin de les sécuriser suffisamment.

-

Identifier les accès risqués aux fichiers, y compris les modifications et les copies de fichiers.

-

Repérer les endroits où les utilisateurs ont collé des fichiers, y compris les actions USB.

-

N'autorisez que les lecteurs flash autorisés à l'aide d'une liste de devices de confiance.

-

Limiter les utilisateurs à la seule lecture des fichiers sur les clés USB.

-

Bloquer les actions de copie de fichiers sur le réseau ou en local par les utilisateurs.

Bloquez des USB spécifiques, autorisez uniquement l'accès en lecture aux utilisateurs, empêchez les actions de copie de fichiers et essayez toutes nos fonctionnalités dans le cadre d'une version d'essai gratuite de 30 jours.

Informations supplémentaires

- Logiciels AD: DataSecurity Plus

Éléments similaires (par tag)

Tags

Derniers blogs

- Le Patch Tuesday de janvier 2025 propose des correctifs pour 159 vulnérabilités, dont 8 zero-days.

- Le Patch Tuesday de décembre 2024 apporte des correctifs pour 72 vulnérabilités, dont 1 zero-day

- Le Patch Tuesday de novembre 2024 propose des correctifs pour 89 vulnérabilités, dont 4 zero day.

- Le Patch Tuesday d'octobre 2024 contient des correctifs pour 117 vulnérabilités, dont 5 zero-days.

Dernières mises à jour

- Endpoint Central Cloud - Nouvelle version

- AssetExplorer : Nouvelle version 7750

- ADSelfService Plus : Nouvelle version 6520

- ADManager Plus : Nouvelle version 8030

- ServiceDesk Plus : Nouvelle version 15140

- Vulnerability Manager Plus - Nouvelle version 11.4.2540.01

- SupportCenter Plus : Nouvelle version 14950

- Endpoint Central - 11.4.2518.01 à 11.4.2528.19 - Octobre, Novembre & Décembre