PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Contact

- Support

- Accueil

-

Active Directory

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

-

ADAudit PlusAudit en temps réel des modifications apportées à l'AD et serveurs Windows

-

ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

-

DataSecurity PlusAudit des fichiers et prévention des fuites de données

-

Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

-

RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

-

SharePoint Manager PlusReporting et audit SharePoint

-

AD360Gestion des identités et accès pour les écosystèmes hybrides

-

Identity360Une plateforme d'identité native dans le cloud qui redéfinit l'IAM du personnel

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Produits gratuits

-

ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- HelpDesk

-

Desktop & Mobile

-

Endpoint CentralGestion des postes de travail

-

Mobile Device Manager PlusGestion des appareils mobiles

-

OS DeployerDéploiement d'OS

-

Patch Manager PlusGestion des correctifs

-

Patch Connect PlusGestion des correctifs tiers SCCM

-

Browser Security PlusSolution de gestion et de sécurité des navigateurs

-

Remote Access PlusSolution d’accès à distance

-

Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

-

Device Control PlusPrévention de la perte de données pour les périphériques

- Application Control PlusDécouverte de logiciels et gestion des privilèges des points d'accès

- En savoir plus

- Produits gratuits

-

Endpoint CentralGestion des postes de travail

-

Monitoring IT

-

OpManagerSolution de supervision réseau

-

NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

-

Network Configuration ManagerGestion des configurations réseau

-

OpUtilsGestion des adresses IP et des ports de switchs

-

Applications ManagerLogiciel de surveillance des serveurs et des applications

- Site24x7

- En savoir plus

- Produits gratuits

-

OpManagerSolution de supervision réseau

-

Sécurité IT

-

Access Manager PlusUne solution de gestion de session privilégiée

-

EventLog AnalyzerGestion des logs par SIEM

-

Firewall AnalyzerConfiguration des pare-feux et gestion des logs

-

Password Manager ProGestion des mots de passe privilégiés

-

Key Manager PlusGestion des clés SSH et des certificats SSL

-

PAM360Gestion des accès privilégiés

-

Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- En savoir plus

- Produits gratuits

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

-

Access Manager PlusUne solution de gestion de session privilégiée

- MSP

- Analytics

- ManageEngine

- ManageEngine »

- Blog »

- Gestion d'Active Directory »

- Une approche pratique de l'Active Directory Domain Services, Partie 10 : Étude des stratégies de groupe et de l'AD

Une approche pratique de l'Active Directory Domain Services, Partie 10 : Étude des stratégies de groupe et de l'AD

Nous avons couvert une pléthore de sujets sur l'Active Directory (AD) dans les parties une à neuf de cette série sur l'Active Directory Domain Services.

Dans cette dernière et dixième partie, nous allons nous pencher sur un autre aspect crucial de l'AD : les stratégies de groupe et les objets de stratégie de groupe (GPO). Nous verrons ce que sont les stratégies de groupe et le rôle que jouent les GPO dans la configuration efficace de tout environnement AD.

Que sont les stratégies de groupe et les GPO ?

Les stratégies de groupe sont les moyens centralisés par lesquels les administrateurs AD gèrent et contrôlent les configurations et les paramètres qui sont appliqués aux utilisateurs et aux comptes ordinateur dans une infrastructure AD. Les stratégies de groupe sont les moyens désignés qui aident à atteindre et à améliorer la sécurité des données AD.

Les GPO sont des objets conteneurs AD qui représentent une collection de paramètres de stratégie de groupe. Chaque groupe de paramètres connexes est désigné comme une GPO dans une configuration AD. Cette approche facilite la gestion des stratégies de groupe.

La GPMC (Group Policy Management Console) est un outil disponible via le tableau de bord du Server Manager. La GPMC aide à la création, gestion et suppression des GPO, ce qui est similaire aux fonctionnalités offertes par d'autres outils tels que l'Active Directory Administrative Center (ADAC) qui aident à la gestion du cycle de vie des comptes utilisateur et ordinateur.

La bonne pratique consiste à appliquer les GPO séparément aux comptes ordinateur et aux comptes utilisateur. En examinant de plus près la manière dont les GPO sont appliquées, vous constaterez que les stratégies et les préférences sont deux catégories sous lesquelles les paramètres GPO sont configurés à la fois pour les utilisateurs et les ordinateurs. Cette sous-catégorie de paramètres constitue en définitive toute GPO.

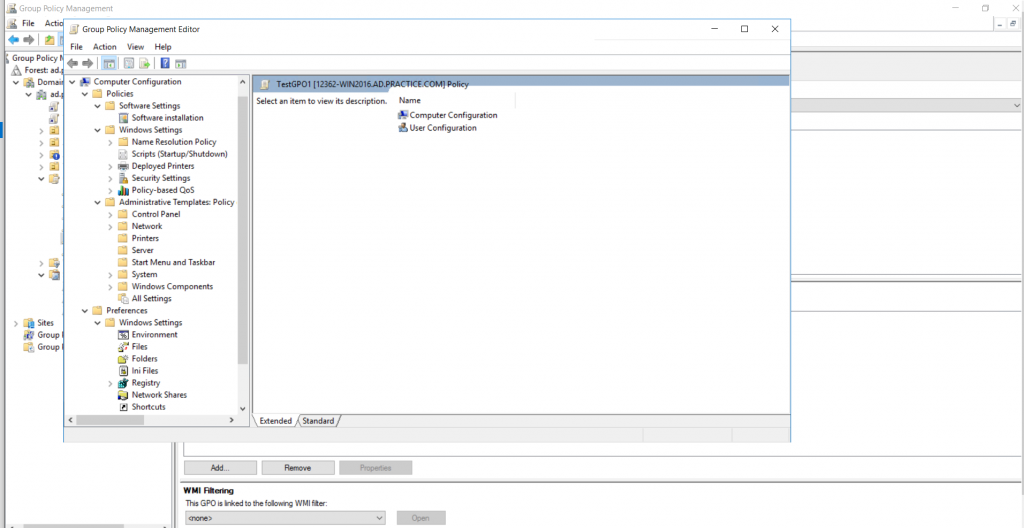

La figure 1 ci-dessous est une capture d'écran de la GPMC. Elle montre les différents paramètres classés sous les onglets Policies and Preferences.

Figure 1. Cette capture d'écran montre la console GPMC avec les différents paramètres sous Policies and Preferences. Ceux-ci sont applicables à la fois aux configurations des utilisateurs et des ordinateurs.

Stratégies

Les stratégies concernent les paramètres Windows et d'autres paramètres de livraison de logiciels que les administrateurs utilisent pour contrôler les installations de logiciels. Ils utilisent également les stratégies pour surveiller les stratégies locales et les journaux d'événements.

➤ Ces paramètres sont contrôlés de manière centralisée ; les utilisateurs individuels n'ont généralement pas la possibilité de modifier ces paramètres.

➤ Les exemples incluent les stratégies de mot de passe, les stratégies de verrouillage de compte et les configurations de stratégie d'audit avancées.

Préférences

Les préférences sont des configurations d'administration telles que la gestion des fichiers et des dossiers, les paramètres de partage réseau qui peuvent être modifiées par les utilisateurs individuels connectés au domaine.

➤ De manière générale, ces paramètres sont de nature plus flexible.

➤ Parmi les exemples de préférences, citons la configuration du panneau de configuration, l'accès à un aperçu des diverses applications en cours d'exécution et le mappage des lecteurs de stockage partagé.

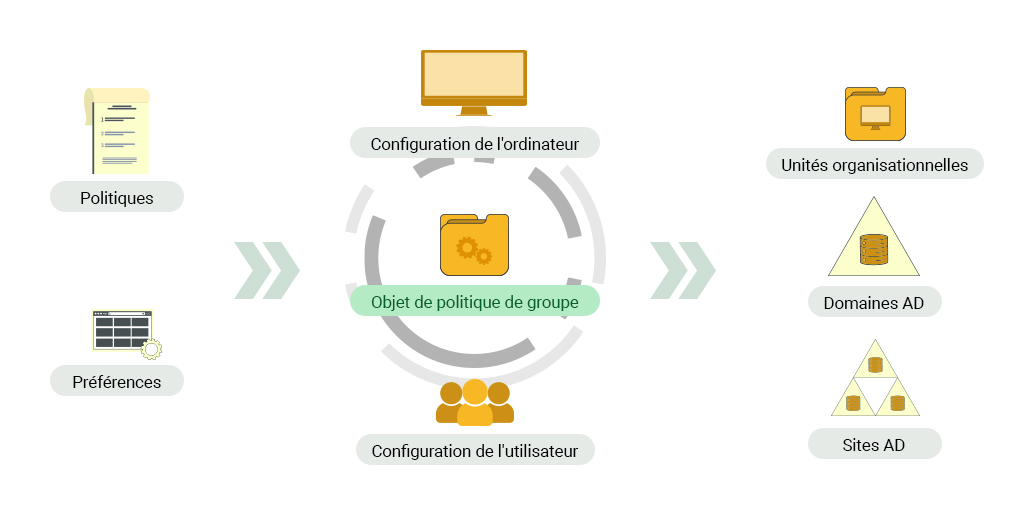

Les stratégies et préférences des objets utilisateur et ordinateur doivent être examinées individuellement par l'administrateur AD. Par le biais de la GPMC, elles doivent être activées ou désactivées, et liées à toute GPO nouvellement créée ou préexistante. Ce n'est qu'ensuite que ces GPO peuvent être liées à des domaines AD, des unités d'organisation ou des sites AD spécifiques. Ceci constitue la conception de la topologie architecturale AD. La figure 2 ci-dessous illustre les étapes de la configuration des GPO.

Figure 2. Lien entre les GPO et les domaines, unités d'organisation ou sites AD.

La sécurité AD et ses liens avec les stratégies de groupe

Depuis la Partie 7 de cette série de blogs, nous avons abordé divers sujets liés à la cybersécurité. Maintenant, nous allons mieux comprendre comment la sécurité AD est liée aux stratégies de groupe. Nous allons tout d'abord examiner comment les GPO sont exploités par les cyberattaquants pour prendre le contrôle de l'environnement AD.

Si les GPO permettent incontestablement une administration efficace de l'environnement AD, leur catégorisation détaillée et les descriptions individuelles de tous les paramètres GPO disponibles dans la GPMC en font une cible lucrative pour les pirates AD, même les plus novices.

Une fois que les acteurs malveillants ont réussi à pénétrer illégalement dans l'AD, le mouvement latéral et l'élévation de privilèges qui s'ensuit sont possibles. La plupart des techniques d'élévation de privilèges et de mouvement latéral impliquent d'accéder aux protocoles de sécurité définis par les GPO et d'en prendre le contrôle.

Il existe des outils de reconnaissance tels que BloodHound et d'autres outils de script open-source tels que Mimikatz que les pirates peuvent utiliser pour obtenir une liste des GPO dans un réseau AD. Ces outils révèlent le chemin le plus court que les pirates peuvent emprunter pour atteindre les résultats qu'ils souhaitent, y compris celui de l'élévation de privilèges. Cela leur permet d'accéder à presque tous les groupes restreints et hautement sensibles, y compris le groupe très convoité des administrateurs du domaine. C'est ainsi qu'ils mettent la main sur les clés du royaume !

Lorsqu'elles sont exploitées, les GPO peuvent permettre aux pirates de mener de nombreuses autres activités à partir du réseau AD compromis. Les pirates peuvent :

- Accéder aux données AD et les utiliser hors ligne pour planifier des attaques secondaires et personnalisées.

- Falsifier diverses stratégies de mot de passe, des paramètres de verrouillage de compte et d'autres paramètres de compte pour lancer des attaques par déni de service.

- Compromettre les listes de contrôle d'accès aux fichiers (ACL) pour accéder à des données hautement sensibles.

- Exploiter les ACL de sécurité pour s'immiscer dans les appartenances aux groupes de l'environnement AD.

- Déployer des ransomwares après avoir compromis les paramètres de sécurité des GPO. Le chiffrement des fichiers commence peu après, ce qui constitue l'essence même des attaques de ransomware prévues.

Nous savons maintenant que les GPO permettent aux pirates d'accéder aux contrôleurs de domaine, aux périphériques réseau partagés et à tous les terminaux connectés à l'AD. Les données stockées dans l'AD sont comme une mine d'or pour les pirates. Les GPO sont des points de départ intéressants dans leur quête de compromission de la configuration AD. Pour cette raison, les GPO ne peuvent pas faire l'objet de négligence.

Ceci conclut la série de 10 articles sur l'Active Directory Domain Services. L'AD a un rôle très important à jouer pour assurer la sécurité d'une entreprise contre les cybermenaces, mais aussi pour garantir sa santé opérationnelle. Grâce à cette série de blogs, j'espère que vous êtes bien équipé et que vous avez acquis une base solide sur les différents concepts AD. J'espère que vous pouvez maintenant travailler avec l'AD de la manière la plus efficace possible.

À vrai dire, il n'y a pas de limite à l'apprentissage en matière d'AD. Si cette série de blogs s'achève, pour vous, ce n'est qu'un début.

Informations supplémentaires

- Logiciels AD: AD360

Éléments similaires (par tag)

- Une approche pratique de l'Active Directory Domain Services, Partie 9 : Contrôle de la réalité AD

- Nous l'avons encore fait ! ManageEngine AD360 et Log360 figurent parmi les 100 lauréats des 2022 Fortress Cyber Security Awards

- Une approche pratique de l'Active Directory Domain Services, Partie 8 : Attaques AD

- Kerberos et Active Directory

- Comment ADAudit Plus vous aide à évaluer votre exposition à Follina (CVE-2022-30190)

Tags

Derniers blogs

- Le Patch Tuesday de janvier 2025 propose des correctifs pour 159 vulnérabilités, dont 8 zero-days.

- Le Patch Tuesday de décembre 2024 apporte des correctifs pour 72 vulnérabilités, dont 1 zero-day

- Le Patch Tuesday de novembre 2024 propose des correctifs pour 89 vulnérabilités, dont 4 zero day.

- Le Patch Tuesday d'octobre 2024 contient des correctifs pour 117 vulnérabilités, dont 5 zero-days.

Dernières mises à jour

- Endpoint Central Cloud - Nouvelle version

- AssetExplorer : Nouvelle version 7750

- ADSelfService Plus : Nouvelle version 6520

- ADManager Plus : Nouvelle version 8030

- ServiceDesk Plus : Nouvelle version 15140

- Vulnerability Manager Plus - Nouvelle version 11.4.2540.01

- SupportCenter Plus : Nouvelle version 14950

- Endpoint Central - 11.4.2518.01 à 11.4.2528.19 - Octobre, Novembre & Décembre