La vulnérabilité de Microsoft Word

Microsoft Word utilise un protocole appelé Dynamic Data Exchange (DDE) pour partager les données entre différentes applications. Les hackers semblent avoir identifié cette passerelle et ont commencé à l'exploiter. Ce protocole est utilisé par des milliers d'applications comme Microsoft Word, Excel, Quattro Pro, Visual Basic, etc. Microsoft n' a pas publié de mises à jour pour cette vulnérabilité, mais on s'attend à ce que Microsoft corrige ce problème lors de sa prochaine mise à jour.

Le ransomware 'Locky' exploite la faille DDE

Microsoft Word était déjà utilisé par les pirates informatiques pour déployer le ransomware 'Locky' sur les machines. Il a été rapporté que plus de six millions d'ordinateurs sont déjà infectés par Locky. Bien que Locky ait déjà utilisé des documents Microsoft Office basés sur des macros et piégés, il semble que les pirates informatiques l'aient mis à jour, ce qui leur permet d'exploiter ce protocole DDE et de prendre des captures d'écran des postes de travail des victimes.

Le malware Hancitor exploite DDE

A tout comme Locky, un autre logiciel malveillant appelé Hancitor utilise également cet exploit DDE. Avec l'exploit, Hancitor télécharge et installe des charges malveillantes, comme des logiciels de rançon, un cheval de Troie bancaire et des logiciels malveillants pour le vol de données, et il est déployé dans les courriels d'hameçonnage sous forme de document Microsoft Office avec des macros.

Les étapes pour rester en sécurité contre cet exploit Microsoft Word DDE

Puisque Microsoft n' a pas encore publié de correctifs pour cette exécution de code distant, vous pouvez éviter ces menaces en suivant les étapes suivantes:

- Ouvrez Microsoft Word

- Sélectionnez "Fichier".

- Aller à "Options".

- Sélectionnez "Options Avancées".

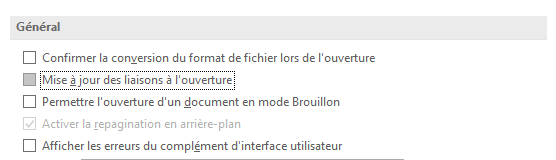

- Naviguer vers "Général".

- Désactivez l'option "Mise à jour des liaisons à l'ouverture".

Si vous souhaitez le faire pour tous les ordinateurs de votre réseau, vous pouvez créer un script personnalisé et déployer cette configuration sur votre réseau à l'aide de Desktop Central.

En plus des étapes énumérées ci-dessus, vous pouvez éviter ces menaces en ne cliquant pas sur des liens inutiles ou en ouvrant des documents inconnus. De plus, vérifiez toujours la source des courriels et des documents avant de les ouvrir.