Le Flood SYN :

C’est un type d’attaque DoS, afin de l’expliquer, il est nécessaire de comprendre le principe du three-wayhandshake

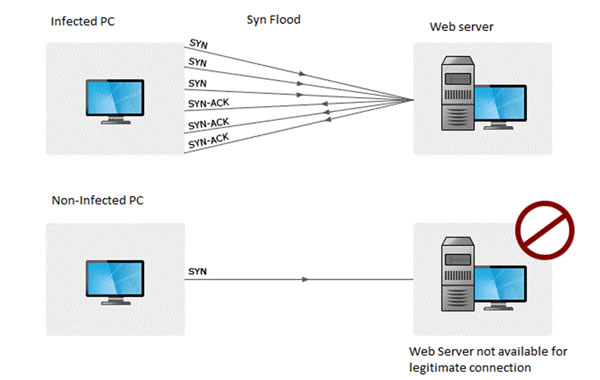

Lors de l’établissement d’une connexion TCP, une série de messages est échangée entre le client et le serveur. En temps normal, cela se déroule en 3 étapes :

- Un paquet SYN (pour synchronize) est envoyé du client vers le serveur.

- Le serveur répond avec un message SYN-ACK (pour synchronize-acknowledgment).

- Le client renvoie un message ACK (pour acknowledgment) au serveur, la connexion est alors établie.

Cela est appelé le TCP three-wayhandshake, on le retrouve dans l’établissement de toutes connexions utilisant le protocole TCP.

Attaque SYN :

Les attaquants perturbent la séquence duthree-wayhandshake en ne répondant pas aux SYN-ACK du serveur ou en envoyantun paquet SYN en continu à partir d’une IP inexistante. Le serveur créé une file d'attente pour chaque message SYN-ACK envoyé et puisqu’il n'y a pas de réponse venant des clients, la file d'attente s’agrandie et le serveur devient inaccessible pour tout le monde. C'est ce qu'on appelle une attaque SYN ou flooding.

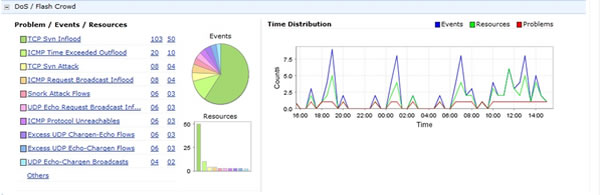

Détection du SYN Flood avec NetFlow Analyzer :

NetFlow Analyzer avec son module Advanced Security Analytics (ASAM) est un outil de détection des anomalies et d’analyse sécuritaire des échanges sur le réseau qui permet de détecter les intrusions réseau zero-day, en utilisant la technologie de pointe Continuous Stream MiningEngine et en classant les intrusions pour faire face aux menaces de sécurité réseau en temps réel. ASAM intègre une intelligence décisionnelle pour détecter un large éventail de menaces internes ou externes pour la sécurité ainsi que l'évaluation globale continue de la sécurité du réseau.

L’avantage d’un outil d’analyse basé sur les échanges réseau est qu’il analyse chaque échange et identifie les menaces, d’où son nom d’outil non-basé sur les signatures.

Un IDS ou un pare-feu est un système de détection des intrusions basés sur une signature, une série de règles intégrée à ce système qui recherche le trafic infecté et alerte l’administrateur. Il y a grande chance pour que certains éléments infectés passent entre les mailles du filet si la règle approprié n’est pas définie.

Alors q’un outil basé sur l’analyse des échanges comme ASAM de NetFlow Analyzer peut détecter les menaces qui échappent aux pare-feu et aux IDS.

Techniquement le SYN Flood envoie un volume élevé de requêtes sortantes TCP SYN à partird‘une adresse IP non valide. ASAM analyse chaque échange de manière particulière,ils sont surveillés et reconnus comme étant du SYN Flood provenant d’un groupe d'hôtesnon-existants ou de machines infectées présente sur le réseau.

Vous pouvez télécharger une version d’essai de 30 jours de NetFlow Analyzer de ManageEngine.

Une attaque DoS (par déni de service) peut être expliquée simplement comme un flot d’informations illégitimes vers une ressource réseau à partir d'une adresse IP ou d'un groupe d'adresses IP, provoquant l’indisponibilité de cette ressource.

Une attaque DoS (par déni de service) peut être expliquée simplement comme un flot d’informations illégitimes vers une ressource réseau à partir d'une adresse IP ou d'un groupe d'adresses IP, provoquant l’indisponibilité de cette ressource.