Qu'est-ce que l'exposition des données sensibles ?

Alors que les entreprises restent largement concentrées sur la sécurité des terminaux et la protection du périmètre, le problème des données non sécurisées dans les répertoires de stockage s'est aggravé. En outre, la croissance rapide des données année après année, la prolifération des données ROT et l'analyse éparse des fichiers ont rendu la plupart des stratégies de sécurité des données inefficaces.

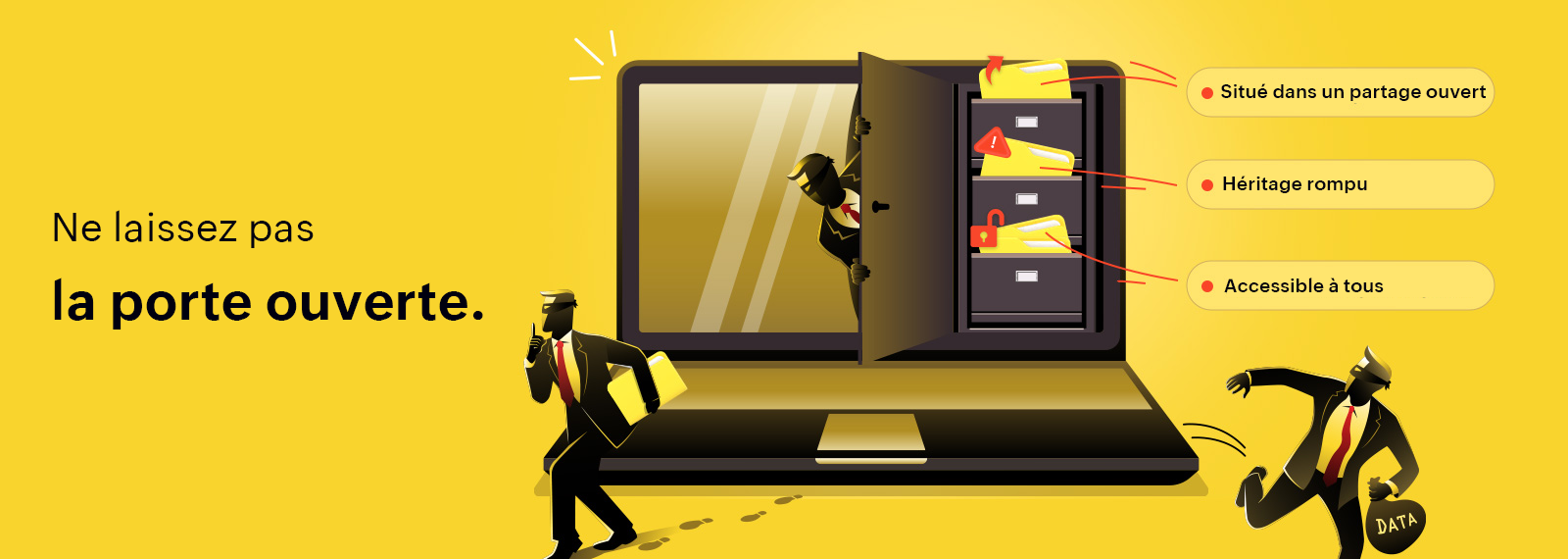

L'exposition des données sensibles se produit lorsque des données sensibles, critiques pour l'entreprise, ou les deux, sont mal protégées et laissées par inadvertance à la disposition des pirates. Comme cette vulnérabilité n'a pas encore été exploitée pour accéder aux données exposées de manière malveillante ou pour les voler, elle diffère d'une violation de données. Il s'agit essentiellement d'une porte ouverte qui, si elle est repérée par des acteurs de la menace, sera pleinement exploitée.

Les pièges de sécurité qui conduisent à l'exposition des données sensibles

Quel que soit le vecteur de la violation des données, l'exposition des données sensibles est rendue possible principalement par les failles des autorisations. Voici quelques-uns des pièges de sécurité qui conduisent à l'exposition des données sensibles :

-

Incohérences des autorisations

Les héritages rompus permettent aux utilisateurs d'accéder à un fichier même s'ils n'ont pas l'autorisation d'accéder au dossier dans lequel il est stocké. Cette incohérence des autorisations pose un problème critique de contrôle d'accès car les employés pourraient avoir un accès inutile à des données sensibles.

-

Autorisations excessives attribuées aux utilisateurs

Les rôles des utilisateurs sont en constante évolution dans les entreprises, et les autorisations attribuées à un utilisateur et son rôle professionnel sont susceptibles de ne pas être synchronisés, ce qui entraîne une dérive des privilèges. En outre, les fichiers surexposés, tels que ceux qui sont accessibles par le groupe de sécurité "Tout le monde" ou qui permettent à certains utilisateurs d'accéder au "Contrôle total", constituent un autre risque de sécurité. En particulier, les comptes utilisateurs disposant d'un accès de type "Contrôle total" à des fichiers sensibles sont une mine d'or pour les pirates qui mènent des attaques par vol d'informations d'identification. L'analyse des autorisations effectives et la révision périodique des droits d'accès permettront de gérer un système étanche et également de simplifier les audits pour les normes PCI DSS, RGPD et autres réglementations.

-

Absence de mesures de remédiation des données

Toutes les données n'ont pas de valeur, et thésauriser des données obsolètes, triviales ou dupliquées ne fait que ralentir les activités de protection des données. En outre, plus un fichier est ancien, plus il est probable que ses données aient dépassé leur délai de prescription et que ses autorisations ne correspondent pas aux besoins actuels. La correction périodique des données est essentielle pour éviter les pénalités de non-conformité et pour simplifier l'analyse des fichiers et l'e-discovery*

-

Lieux de stockage non sécurisés

Les fichiers sensibles stockés dans des emplacements peu sécurisés constituent en soi une faille de sécurité, mais lorsqu'ils sont stockés dans des partages ouverts, ils sont particulièrement problématiques. Dans les partages ouverts, même les utilisateurs ayant les niveaux d'accès les plus bas peuvent provoquer des incidents de sécurité massifs en faisant un seul faux pas. En surveillant en permanence l'activité des fichiers et en analysant leur contenu, vous pouvez vérifier que les données sensibles restent à l'endroit prévu.

-

Pas de contrôle de la classification

Lorsque la classification des fichiers n'est pas automatisée, c'est un critère de moins pour analyser le contenu et le contexte des fichiers. Cela peut conduire à des incidents tels que l'envoi accidentel par des utilisateurs de fichiers confidentiels à des destinataires externes et des tentatives non détectées d'exfiltration de données sensibles. En mettant en œuvre une solide politique de classification basée sur la sensibilité du contenu des fichiers, les entreprises peuvent obtenir une meilleure visibilité de l'utilisation des données par les employés et même la contrôler. Elles peuvent rapidement identifier les transferts de fichiers suspects et exécuter des réponses en fonction de la classification.

Pour éviter ces pièges, les entreprises doivent mettre en œuvre des politiques globales pour localiser les données sensibles et empêcher leur exposition.

Comment protéger les données sensibles contre l'exposition ?

Les politiques de prévention de l'exposition des données sensibles doivent comporter trois étapes principales :

1. Identifier les données sensibles

Les entreprises doivent utiliser des outils de découverte et de classification des données pour localiser les fichiers contenant des données critiques, analyser leur niveau de sensibilité et les classer en fonction des politiques de classification établies.

2. Réduire la zone d'attaque potentielle

Ensuite, à l'aide d'un outil d'analyse de fichiers, elles doivent examiner les attributs, les métadonnées et les autorisations de sécurité du fichier pour localiser et corriger les risques tels que la propagation incorrecte des autorisations, les autorisations trop souples, la duplication et le stockage de données obsolètes.

3. Mise en œuvre de la DLP des terminaux

Surveillez la façon dont les employés accèdent aux fichiers, les modifient et les transfèrent et verrouillez les terminaux pour empêcher l'exfiltration des données.

Simplifier la prévention de l'exposition des données sensibles

Les données et les rôles de l'entreprise évoluent en permanence. Cela signifie que toutes les stratégies visant à prévenir l'exposition des données critiques de l'entreprise doivent également être des processus continus. C'est là que ManageEngine DataSecurity Plus peut vous aider. Cette solution unifiée de visibilité et de sécurité des données permet de découvrir les données sensibles, d'analyser et de dédupliquer le stockage des fichiers, de repérer les failles de sécurité, de détecter les activités anormales des fichiers, de prévenir les fuites de données, et bien plus encore. Pour en savoir plus sur le fonctionnement de DataSecurity Plus, planifiez une démo avec un expert de la solution.