Le processus d'authentification de Kerberos est toujours vulnérable à divers types d'attaques, y compris les attaques par mot de passe. Les attaques par mot de passe actif peuvent être contrecarrées en activant la pré-authentification Kerberos. Le KDC permet la pré-authentification sur tous les comptes utilisateurs par défaut, mais l'administrateur désactive souvent la pré-authentification Kerberos sur certains comptes utilisateurs pour les tests, l'automatisation, et ainsi de suite.

La pré-authentification et comment elle contrecarre les attaques par mot de passe.

La pré-authentification aide un client à prouver son identité en incluant le hachage de son mot de passe lors de l'envoi d'une demande de ticket au KDC. Les demandes de tickets incluent également des détails tels que l'horodatage du client, une liste cryptée d'adresses IP et la durée de vie du ticket. Lorsque le KDC reçoit la demande, il décrypte la demande à l'aide du hachage du mot de passe de AD. Si le décryptage réussit, le KDC commence à traiter le ticket ; s'il échoue, le KDC renvoie une erreur au client.

Lorsque la pré-authentification Kerberos est activée, un client ne peut pas envoyer une demande fictive au KDC pour un ticket, car la demande doit être cryptée avec un horodatage. Et lorsqu'une demande est envoyée au KDC, l'horodatage de chaque demande est vérifié par le KDC pour s'assurer qu'elle n'est pas antérieure ou identique à une demande précédente. De plus, le KDC compare l'horodatage de chaque requête avec l'heure du serveur. Si l'horodatage de la requête n'est pas compris dans les cinq minutes suivant l'heure du serveur, la requête sera rejetée. Si le KDC lit une heure valide, il est assuré que la demande n'est pas une rediffusion d'une demande précédente.

Si la pré-authentification est désactivée, un attaquant pourrait prendre un ticket hors ligne, effectuer une attaque en force brute pour craquer le mot de passe et compléter la demande d'authentification sans laisser de trace. Avec la pré-authentification activée, cependant, chaque fois que l'attaquant essaie un nouveau mot de passe, il doit contacter le KDC. Bien qu'un attaquant puisse le faire plusieurs fois, il y aura un journal KDC à chaque fois que l'autorisation préalable échoue.

Comment identifier les comptes avec la pré-authentification Kerberos désactivée : Outils natifs vs ADManager Plus.

Si vous effectuez une évaluation des risques de l'AD, cela indiquerait que certains de vos comptes d'utilisateur ont la pré-authentification Kerberos désactivée. Cependant, il ne vous dirait pas de quels comptes il s'agit. Pour lister les comptes utilisateurs dont la pré-authentification Kerberos est désactivée, vous devez soit créer des filtres LDAP complexes ou des scripts PowerShell, soit utiliser un autre outil.

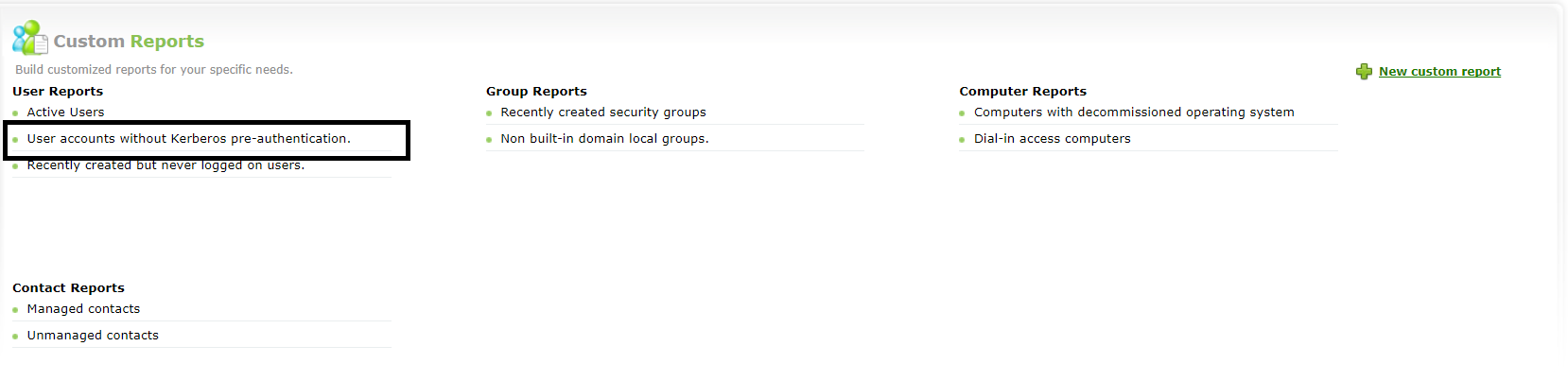

Avec la fonction Rapports personnalisés d'ADManager Plus, vous pouvez facilement identifier les comptes d'utilisateurs non sécurisés en un clic et activer leur pré-authentification Kerberos à partir du rapport lui-même.

Le rapport qui aidera à trouver les comptes utilisateurs avec pré-authentification Kerberos désactivée est le rapport User accounts without Kerberos pre-authentication sous Rapports personnalisés d'ADManager Plus, comme le montre la Figure 1.

Figure 1. Les comptes utilisateurs sans rapport de pré-authentification Kerberos sont disponibles sous Rapports utilisateurs ADManager Plus.

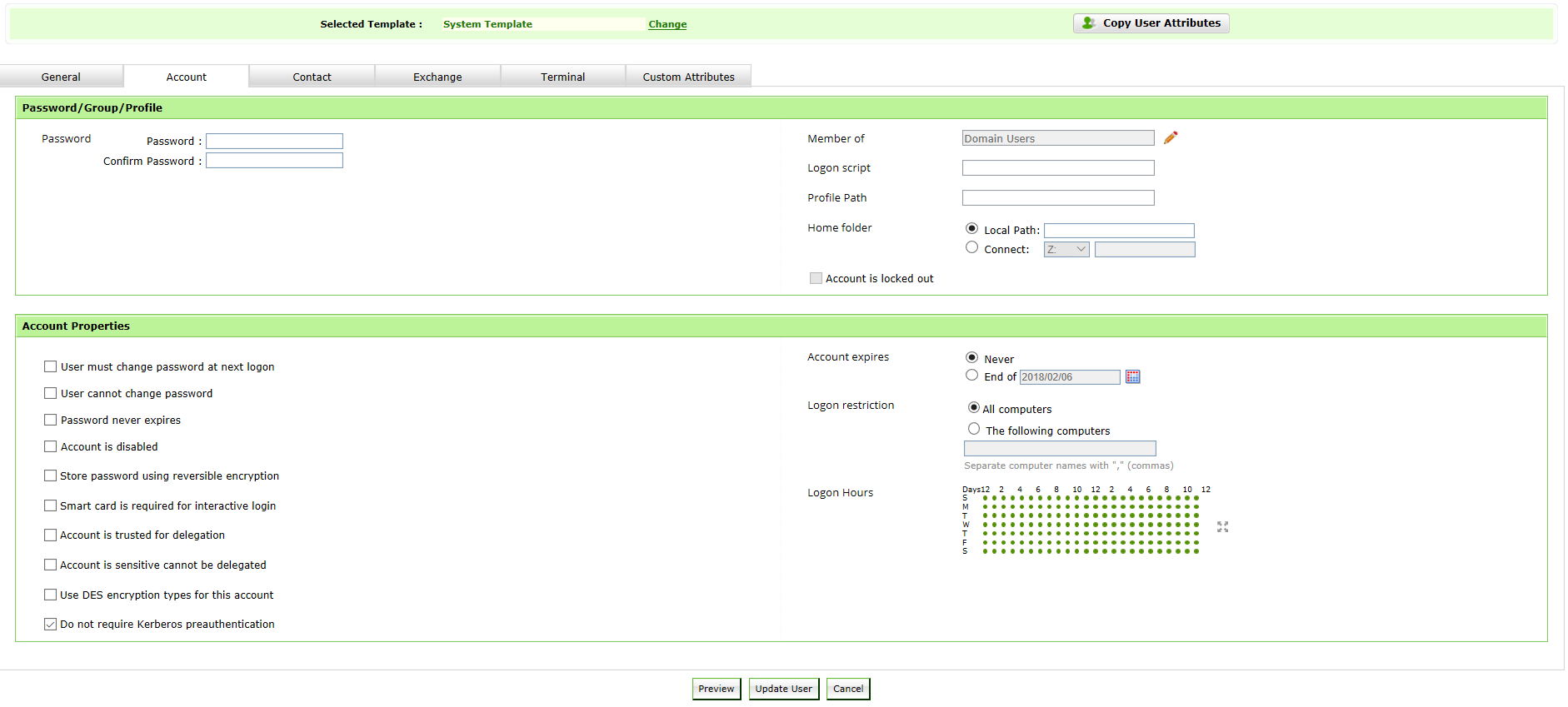

Dans la liste des comptes utilisateurs, vous pouvez vérifier si la pré-authentification Kerberos doit nécessairement être désactivée pour ces utilisateurs. Si un compte a besoin d'une pré-authentification, vous pouvez activer la pré-authentification Kerberos pour ce compte à partir du rapport lui-même, comme le montre la Figure 2.

Figure 2 : Modification du compte d'utilisateur

Dans ce blog, nous avons discuté de la pré-authentification de Kerberos et de son importance dans l'atténuation des attaques par mot de passe. Nous avons également vu comment détecter facilement les utilisateurs qui ont désactivé la pré-authentification Kerberos - et activer la pré-authentification Kerberos pour ces comptes en quelques clics - en utilisant la fonction Rapports personnalisés d'ADManager Plus.

Téléchargez gratuitement notre guide pratique pour créer vos propres rapports AD à l'aide des rapports personnalisés d'ADManager Plus.